Hassas verileri çalmak ve Avrupa’daki şüpheli olmayan kullanıcılardan kimlik bilgilerini giriş yapmak için meşru bir PDF editörünü silahlandıran sofistike bir kötü amaçlı yazılım kampanyası.

Truesec tarafından ortaya çıkarılan saldırı, “Harperedchef” olarak adlandırılan saldırı, sosyal mühendislik taktiklerinde bilgi çalma kötü amaçlı yazılımları dağıtmak için güvenilir yazılım kategorilerinden yararlanan yeni bir evrimi temsil ediyor.

Kötü amaçlı kampanya, birden fazla web sitesinde tanıtılan ve Google reklam kampanyaları aracılığıyla dağıtılan ücretsiz bir PDF düzenleme aracı olan AppSuite PDF düzenleyicisi etrafında merkezlenir.

Bu saldırıyı özellikle sinsi yapan şey hasta yaklaşımıdır. Yazılım başlangıçta zararsız görünür, gizlice kalıcılık mekanizmaları oluştururken ve aktivasyon komutlarını beklerken reklamı yapılır.

Kampanyanın karmaşıklığı yürütme zaman çizelgesinde belirgindir. 26 Haziran 2025’ten başlayarak, tehdit aktörleri birden fazla alan kaydetti ve en az beş farklı Google reklam kampanyası aracılığıyla PDF editörünü tanıtmaya başladı.

Kötü amaçlı yazılım, 21 Ağustos 2025’teki kötü amaçlı yeteneklerini etkinleştirmeden önce, tipik Google reklamcılık kampanyası sürelerine denk gelmek için stratejik olarak zamanlanmış 56 gün boyunca uykuda kaldı.

Kurulum üzerine yazılım, Inst.productivity-Tools.ai ve Vault.AppSuites.Ai dahil olmak üzere belirli URL’ler aracılığıyla komut ve kontrol sunucuları ile iletişim kurar.

Kötü amaçlı yazılımların kalıcılık mekanizması, çeşitli komut satırı argümanlarıyla yürütülen kayıt defteri girişleri oluşturmayı içerir; --install– --enableupdate– --fullupdateve diğerleri.

Ne zaman --fullupdate Bağımsız değişken tetiklenir, yazılım Core DarEdChef yükünü içeren şaşkın bir JavaScript dosyasını indirir ve yürütür.

Veri hırsızlığı yetenekleri

Bir kez etkinleştirildikten sonra, kurcaledChef sofistike bilgi çalma yetenekleri gösterir. Depolanan kimlik bilgilerini ve hassas bilgileri çıkarmak için Windows Veri Koruma API’sini (DPAPI) kullanarak kötü amaçlı yazılım sorguları Web tarayıcı veritabanlarını kullanır.

Truesec, Popüler Web tarayıcılarından kapsamlı veri toplama sağlayarak kilitli veri dosyalarına erişmek için tarayıcı işlemlerini sistematik olarak sonlandırdığını söyledi.

Kötü amaçlı yazılım ayrıca, veri pessfiltrasyon işlemlerine devam etmeden önce yüklü güvenlik ürünlerini belirleyerek sistem keşifleri yapar. Bu davranış, tehdit aktörlerinin ortak güvenlik çözümlerini atlamak için kaçırma tekniklerinin geliştirilmesinde önemli çaba harcadıklarını göstermektedir.

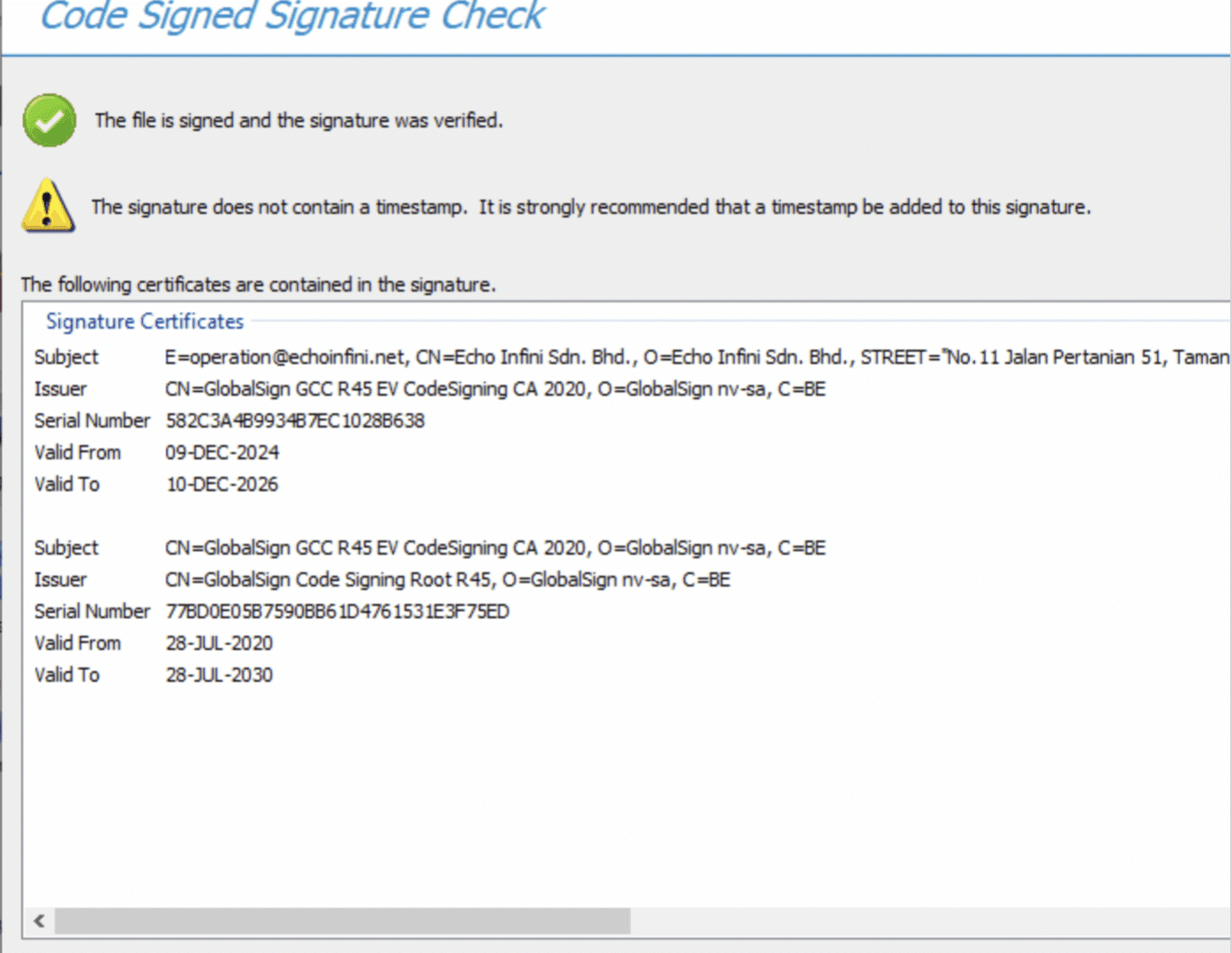

Kampanyanın meşruiyet cephesi, Echo Infini de dahil olmak üzere birden fazla şirketten dijital sertifikaların kötüye kullanılması yoluyla güçlendirildi Sdn Bhd, Glint tarafından J Sdn. BHD ve Summit Nexus Holdings LLC.

Soruşturma, bu şirketlerin potansiyel olarak AI tarafından üretilen içeriğe ve paylaşılan iş adreslerine sahip genel web siteleri de dahil olmak üzere şüpheli özellikleri paylaştığını ortaya koymaktadır.

Özellikle bu varlıklardan gelen sertifikaların, Epibrowser kötü amaçlı yazılımlar da dahil olmak üzere diğer kötü amaçlı yazılımları imzalamak için kullanıldığı ve birden fazla kötü amaçlı yazılım ailesini destekleyen daha geniş bir sertifika kötüye kullanımı operasyonunu gösterdiği keşfedilmiştir.

Kampanya kapsamı ve etki

Başperedchef’in arkasındaki tehdit aktörleri, tehdit manzarasında uzun vadeli kalıcılığa değindi ve bu da Ağustos 2024’e kadar uzanan faaliyetleri gösteriyor.

Şirket bayt medyası için, kötü amaçlı yazılım imzalamak için kullanılan dijital sertifikalar da var, ancak Epibrowser adlı bir tane daha var.

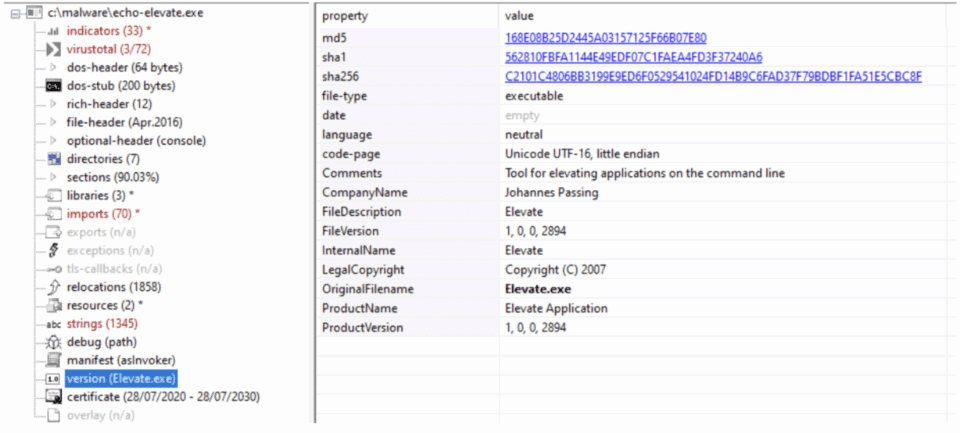

Birkaç durumda, PDF Editör Paketi ile birlikte yüklü olan Elevate.exe adlı bir dosya gözlemledik.

Operasyonları, PDF editörünün ötesine, hepsi ortak komut ve kontrol altyapısını paylaşan OneStart tarayıcısı gibi diğer istenmeyen programları içerecek şekilde uzatır.

Avrupa organizasyonları önemli ölçüde etkilenmiştir, birden fazla şirket, kötü niyetli PDF editörünü indirdikten sonra çalışan enfeksiyonlarını bildirmektedir.

Kampanyanın başarısı, kötü amaçlı yazılımları meşru üretkenlik araçları olarak gizlemenin etkinliğini vurgulamaktadır – kullanıcıların tipik olarak güvenmesi ve kolayca yüklenmesi.

Bu kampanya, kötü amaçlı yazılım dağıtım taktiklerinde ilgili bir evrimi temsil etmektedir. Tehdit aktörleri, meşru reklam platformlarından yararlanarak ve genişletilmiş dinlenme sürelerini koruyarak, kötü niyetli niyet ortaya çıkarmadan önce yaygın dağıtım elde edebilirler.

AI tarafından üretilen kod ve genel iş cephelerinin kullanımı, siber suç operasyonlarının sanayileşmesini daha da göstermektedir.

KurcperedChef kampanyası, görünüşte zararsız üretkenlik araçlarının bile önemli güvenlik riskleri oluşturabileceğini hatırlatıyor. Kuruluşlar, güçlü yazılım veterinerlik prosedürlerini uygulamalı ve bugünün yararlı uygulaması yarının güvenlik kabusu haline gelebileceğinden, bilinmeyen kaynaklardan ücretsiz yardımcı programların artan farkındalığını korumalıdır.

Bu hikayeyi ilginç bul! Daha fazla güncelleme almak için bizi LinkedIn ve X’te takip edin.