Visual Studio Code için yeni tanımlanan bir uzantının (VS Code), meşru bir Zoom uygulamasını taklit ederek siber suçluların Google Chrome’dan hassas çerezleri çalmasına olanak tanıdığı ortaya çıktı.

Bu olay, kötü niyetli aktörlerin güvenilir yazılım ekosistemlerinden yararlanmak için kullandıkları taktiklerde önemli bir artışa işaret ediyor.

Keşif

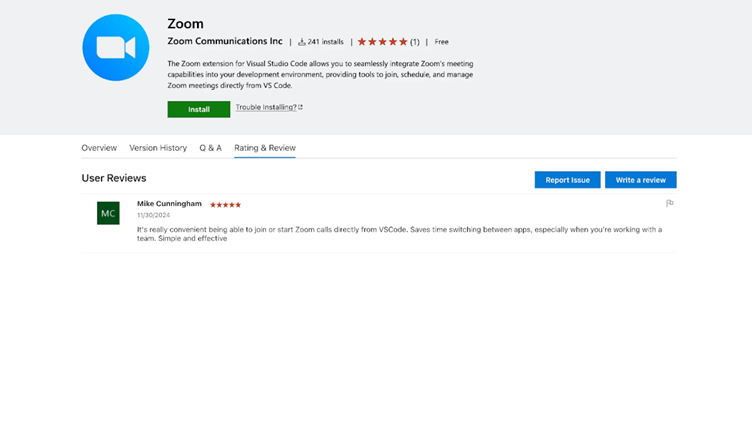

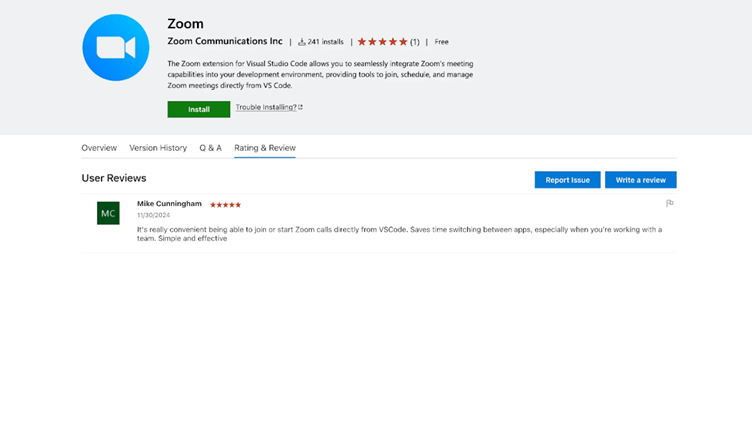

30 Kasım 2024’te VS Code Marketplace’e yüklenen zararlı uzantı, VS Code uzantılarının güvenliği ve yazılım geliştirme ortamları üzerindeki daha geniş etkileri konusunda ciddi endişelere yol açtı.

Hunt raporuna göre ReversingLabs araştırmacıları bir dizi kötü amaçlı uzantıyı ilk olarak Aralık ayında tespit etti. Ancak daha ileri analizler, Zoom Çalışma Alanı aracı kılığına giren ayrı ve karmaşık bir örneği ortaya çıkardı.

Bu uzantı, meşru bir uygulamayı taklit ederek ve Chrome’un çerez depolama alanını hedefleyen kod içererek kullanıcıların güvenini kazandı.

Uzantının yükleyicisi, Zoom Meeting SDK’nın resmi GitHub deposuna akıllıca bir bağlantı ekleyerek güvenilirliğini daha da artırdı.

Investigate Real-World Malicious Links & Phishing Attacks With Threat Intelligence Lookup - Try for Free

Maalesef bu taktik, siber suçluların kötü amaçlı yazılım yaymak için güvenilir platformları ve kaynakları kullandığı büyüyen bir eğilimin altını çiziyor.

Uzantı aşamalı bir sürümden geçti; İlk sürümler kötü amaçlı kod içermiyordu ancak sonraki güncellemeler, çerezleri doğrudan kullanıcıların sistemlerinden toplamak için tasarlanmış işlevsellik getirdi.

Teknik Arıza

Araştırmacılar inceleme sonrasında VSIX formatında dağıtılan uzantının extension.js ve extension-web.js gibi kritik dosyalar içerdiğini keşfettiler. Bu dosyalar, uzantının kurulumundan ve işlevselliğinden sorumluydu.

Önemli bir bulgu, çeşitli çevrimiçi hizmetlere erişim anahtarlarını içeren ve ciddi bir güvenlik açığına işaret eden sabit kodlu bir .env dosyasıydı.

Çerez Çıkarma Mekanizması

Extension-web.js dosyasına yerleştirilen kötü amaçlı kod, Chrome’un çerez veritabanına erişmek için özel olarak tasarlandı.

Kötü amaçlı komuta ve kontrol operasyonlarıyla bağlantılı olduğuna inanılan şüpheli bir harici uç noktadan (api.storagehb.cn) eşzamansız olarak veri almak için bir yöntem geliştirdi.

const d1 = 'https://api.storagehb.cn/d?v=1.3';Uzantı, Chrome’un çerezlerini hedefleyen bir dosya yolu oluşturdu, SQL sorgularını yürüttü ve çerez verilerini kullanıcının haberi olmadan sessizce topladı.

Bu özellik, saldırganların çeşitli çevrimiçi platformlardaki kullanıcıların oturumlarına erişmesine olanak tanır ve bu da potansiyel olarak hesapların ele geçirilmesine ve veri ihlallerine yol açabilir.

Bu tür silahlandırılmış uzantıların ortaya çıkması, geliştirme araçları için VS Code Marketplace’e güvenen geliştiriciler için önemli endişelere yol açmaktadır.

Zararsız gibi görünen uygulamalara kötü amaçlı kodların dahil edilmesi, üçüncü taraf uzantıları entegre ederken dikkatli olunması gerekliliğinin altını çiziyor.

- Uzantıları inceleyin: Kullanıcıların, geliştirme ortamlarına herhangi bir uzantı eklemeden önce yükleme ve inceleme sayısını iyice kontrol etmeleri önerilir. Düşük yükleme sayıları güvenilmezliğin göstergesi olabilir.

- Güncellemeleri İzle: Yüklü uzantıların sürüm geçmişini düzenli olarak incelemek, kullanıcıların kötü niyet sinyali verebilecek beklenmeyen değişiklikleri veya güncellemeleri tespit etmesine yardımcı olabilir.

- Güvenlik Araçları: Tarayıcı güvenlik uzantıları ve olağandışı davranışların gerçek zamanlı izlenmesi gibi ek güvenlik araçlarının ve uygulamalarının dahil edilmesi, bu tür tehditlere karşı korumayı güçlendirebilir.

- Ekipleri Eğitin: Geliştirme ekipleri için, IDE uzantılarıyla ilişkili riskler ve güvenli geliştirme ortamlarını korumaya yönelik en iyi uygulamalar hakkında sürekli eğitim önemlidir.

VS Code uzantılarının silah haline getirilmesi, güvenilir yazılım ortamlarının kötü amaçlı faaliyetler için hedeflendiği, büyüyen bir tehdit ortamını göstermektedir.

Siber tehditler gelişmeye devam ettikçe geliştiricilerin ve kullanıcıların dikkatli olmaları, iş akışlarında güvenliğe ve üretkenliğe öncelik vermeleri gerekiyor.

Bu olayın gösterdiği gibi, en zararsız araçlar bile önemli riskler barındırabilir ve hassas verilerin korunmasında proaktif önlemler son derece önemlidir.

Jenkins & Jira’yı Kullanarak Uygulama Güvenliğini CI/CD İş Akışlarınıza Entegre Etme -> Ücretsiz Web Semineri