Devam eden büyücü arabası kampanyası, şüphelenmeyen kullanıcılar tarafından girilen hassas verileri yakalamak için gerçekçi görünen sahte ödeme ekranlarından yararlandığı için siber güvenlik araştırmacılarının dikkatini çekti.

Malwarebytes’in tehdit istihbaratı direktörü Jérôme Segura, “Tehdit aktörü, ele geçirilen mağazanın orijinal logolarını kullandı ve ödeme sayfasını mükemmel bir şekilde ele geçirmek için model olarak bilinen bir web öğesini özelleştirdi” dedi. “Burada dikkat çekici olan şey, skimmer’ın orijinal ödeme sayfasından daha gerçekçi görünmesi.”

Magecart terimi, web sitelerinden kişisel verileri (en yaygın olarak e-ticaret web sitelerindeki müşteri ayrıntıları ve ödeme bilgileri) çalmak için çevrimiçi gözden geçirme teknikleri kullanan çeşitli siber suç gruplarını ifade eden her şeyi kapsayan bir terimdir.

Ad, grupların Magento platformunu ilk hedeflemesinden kaynaklanmaktadır. Sansec’in paylaştığı verilere göre ilk Magecart benzeri saldırılar 2010 gibi erken bir tarihte gözlemlendi. 2022 itibariyle 70.000’den fazla mağazanın bir web skimmer ile ele geçirildiği tahmin ediliyor.

Form korsanlığı olarak da adlandırılan bu dijital gözden geçirme saldırıları, web sitesi kullanıcılarından hassas bilgileri sifonlamak için geleneksel olarak çeşitli JavaScript hilelerinden yararlanır.

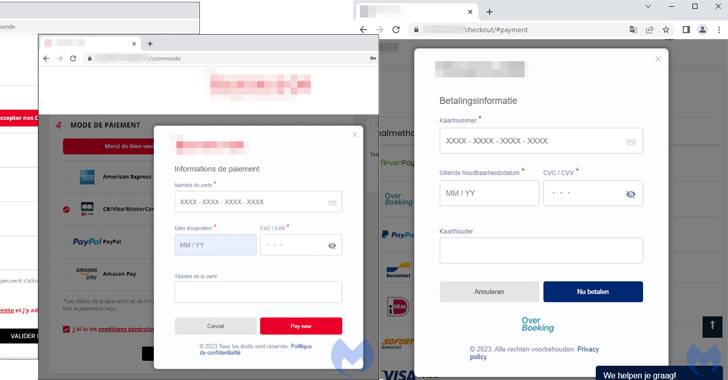

Malwarebytes tarafından PrestaShop CMS’de çalışan isimsiz bir Paris seyahat aksesuarları mağazasında gözlemlendiği üzere en son yineleme, ödeme sürecini durdurmak ve kurbanlara sahte bir ödeme diyaloğu görüntülemek için Kritec adlı bir skimmer enjeksiyonunu içeriyordu.

Daha önce Şubat 2023’te Akamai ve Malwarebytes tarafından detaylandırılan Kritec’in, bir kaçırma tekniği olarak Google Etiket Yöneticisi gibi yasal üçüncü taraf sağlayıcıların kimliğine büründüğü tespit edildi.

Siber güvenlik firması, ele geçirilen web sitesinden ödeme seçeneği olarak bir kredi kartı seçildiğinde yüklenen kötü niyetli modelle birlikte, skimmer’ın hem karmaşık hem de büyük ölçüde gizlenmiş olduğunu söyledi.

Ödeme kartı detayları toplandıktan sonra, gerçek ödeme sayfasına yönlendirilmeden önce kurbana kısa bir süre için ödeme iptali ile ilgili sahte bir hata mesajı gösterilir ve bu noktada ödeme yapılır.

Segura, “Sıyırıcı, mevcut oturumun artık tamamlandı olarak işaretlendiğinin bir göstergesi olarak hizmet edecek bir çerez bırakacak” dedi. “Kullanıcı geri dönüp ödemeyi tekrar denerse, kötü niyetli model artık görüntülenmeyecektir.”

Gerçek Zamanlı Koruma ile Fidye Yazılımını Durdurmayı Öğrenin

Web seminerimize katılın ve gerçek zamanlı MFA ve hizmet hesabı koruması ile fidye yazılımı saldırılarını nasıl durduracağınızı öğrenin.

Koltuğumu Kurtar!

Operasyonun arkasındaki tehdit aktörlerinin, benzer adlar verilen skimmer’ı barındırmak için farklı alan adları kullandığı söyleniyor: “[name of store]-loader.js”, saldırıların özel modellere sahip farklı çevrimiçi mağazaları hedef aldığını öne sürüyor.

Segura, “Bir çevrimiçi mağazanın güvenilir olup olmadığını ayırt etmek çok zorlaştı ve bu dava, herhangi bir şüphe uyandırmayacak iyi bir skimmer örneği.” Dedi.

Bulgular, Malwarebytes’in, muhtemelen botlar ve güvenlik araştırmacıları gibi geçersiz kullanıcıları izlemek amacıyla kredi kartı bilgileriyle birlikte IP adresleri ve Kullanıcı Aracısı dizeleri gibi tarayıcı parmak izi verilerini toplayan başka bir web skimmer’ı ortaya çıkarmasından iki aydan biraz daha uzun bir süre sonra geldi. .