Dağınık Örümcek, hackerları ABD sigorta devi AFLAC, Philadelphia sigorta şirketleri ve Erie sigortasına saldırılara bağlayan en son haberler, hassas müşteri verilerinin ve operasyonel kesintilerin çalınmasını gösteren SEC Form 8-K dosyaları ile açıklanıyor.

Bu aynı zamanda Google Tehdit İstihbarat Grubu, “ABD’de dağınık örümcek faaliyetinin ayırt edici özelliklerini taşıyan çok sayıda müdahalenin farkında olduğunu” paylaştı ve özellikle sigorta endüstrisini etkiledi.

Ama bu tam olarak ne anlama geliyor? Bunu cevaplamak için, buraya nasıl geldiğimizi ve dağınık bir örümcek saldırısının nasıl göründüğünü hızlı bir şekilde özetleyelim.

Buraya nasıl geldik?

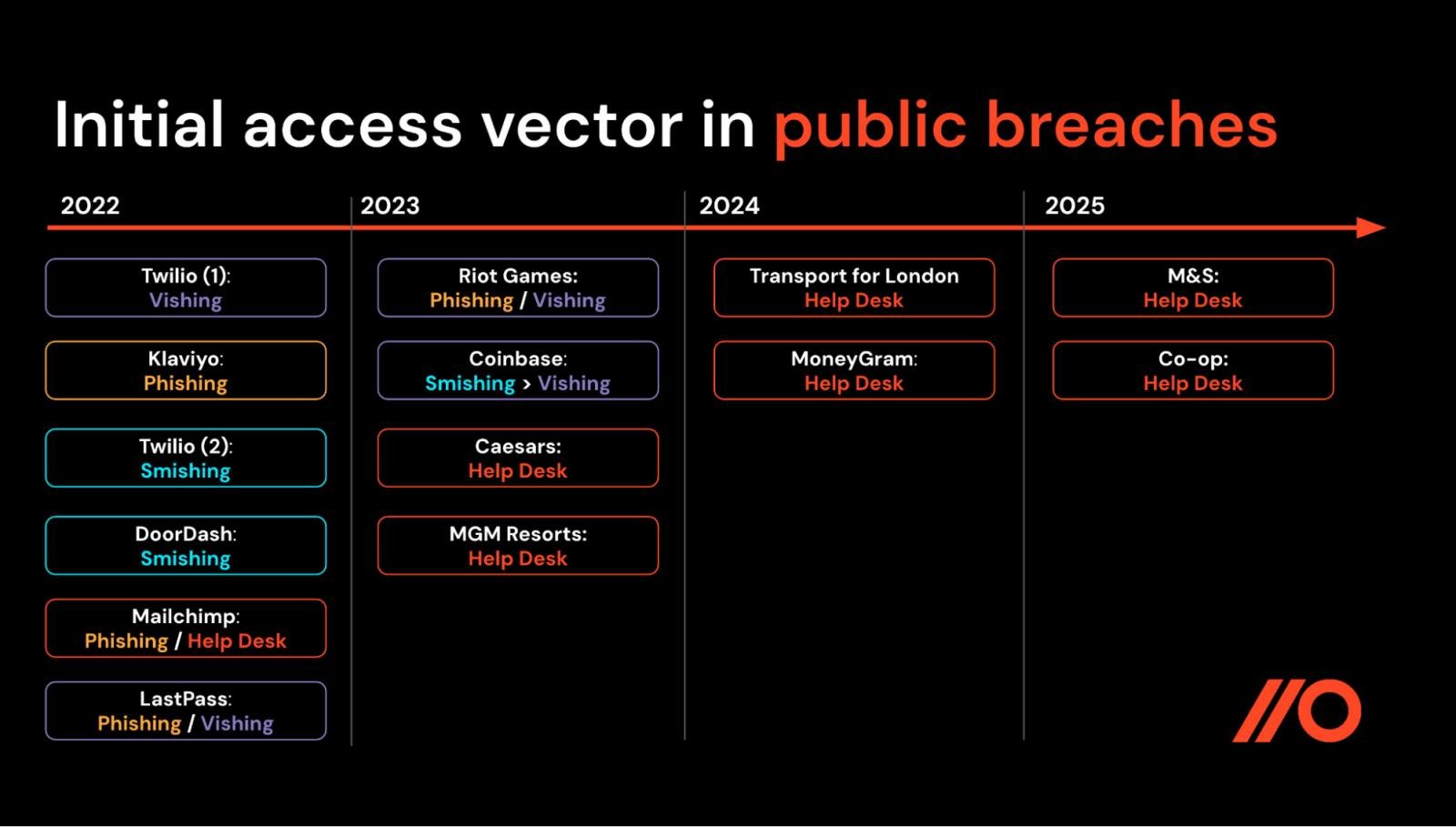

Analistler tarafından dağınık örümcek olarak izlenen ceza kolektifi 2022’den beri aktiftir ve bir dizi yüksek profilli ihlalle bağlantılıdır, örneğin 2023’te Caesars ve MGM Resorts’a ve 2024’te Londra’ya Taşımacılığa yapılan saldırılar.

-

Sezarlar: Bilgisayar korsanları bir BT kullanıcısını taklit etti ve dış kaynaklı bir yardım masasını kimlik bilgilerini sıfırlamak için ikna etti, bundan sonra saldırgan Müşteri Sadakat Programı veritabanını çaldı ve 15 milyon dolarlık bir fidye ödemesini sağladı.

-

MGM Resorts: Bilgisayar korsanları, bir çalışanı taklit etmek ve çalışanın kimlik bilgilerini sıfırlamak için LinkedIn bilgilerini kullandı ve 6 TB veri hırsızlığına neden oldu. MGM ödemeyi reddettikten sonra, saldırı sonunda 36 saatlik bir kesinti, 100 milyon dolarlık bir isabet ve bir sınıf davası 45 milyon dolara karar verdi.

-

Londra için Ulaşım: 5.000 kullanıcının banka detayına maruz kalmasıyla sonuçlandı, kimliklerini doğrulamak ve şifrelerini sıfırlamak için yüz yüze randevulara katılması gereken 30.000 personel ve aylarca süren çevrimiçi hizmetlerde önemli kesintiler.

Bu saldırılardaki arama kartı, bir hesaba erişmek için kullanılan şifreleri ve/veya MFA faktörlerini sıfırlamak için yardım masası işlemlerinin kötüye kullanılmasıdır.

Saldırgan, yardım masasını bir çalışanı taklit etmek için yeterli bilgi ile çağırır, yeni mobil cihazları için bir MFA kayıt bağlantısı göndermelerini ister ve daha sonra hesabın kontrolünü ele geçirmek için self servis şifre sıfırlama işlevini kullanabilir. Korkunç basit.

Dağınık Örümcek, İngiltere perakendecilerini etkileyen yüksek profilli ihlallerin ardından son haftalarda habere hakim oldu. Ancak, yüksek profilli fidye yazılımı saldırılarının uzun bir geçmişiyle, bu kimlik tabanlı yaklaşımlarının sadece bir örneğidir.

İhlallerin ötesine geçtikçe Push Security’ye katılın ve organizasyonunuzu dağınık örümceklerin büyüyen TTP’lere karşı nasıl savunacağınızı öğrenin.

Web seminerini isteğe bağlı olarak izleyin

2025’te dağınık örümcek dirilişi

Bu teknik, 2025 yılında bir dizi yüksek profilli saldırıda, İngiltere perakendecileri Marks ve Spencer ve kooperatifin başlıklara hakim olan büyük ihlalleri ile yeniden ele alındı.

Her ikisi de hassas verilerin kaybına ve mağaza içi ve dijital hizmetlerde uzun süreli aksaklıklarla sonuçlandı, M&S, 300 milyon sterlin kayıp kar ve 1b £ ‘a yaklaşan bir hisse değeri isabetinin ve multimilyon kiloluk sınıf eylem davası ve olası ICO para cezaları hafifçe hissetti.

Dünya çapında perakendecilere karşı bir dizi saldırı kısa süre sonra eşi görülmemiş bir oranda. Dior, North Face, Cartier, Victoria’s Secret, Adidas, Coca-Cola ve United Natural Foods, Mayıs-Haziran 2025 arasında bir ihlal için perakendeciler arasındaydı.

2024’teki kitlesel kar tanesi ihlallerinin aksine (birçok kuruluş tarafından kullanılan tek bir platformu hedefleyen), bu saldırılar görünüşte ilgisiz oldukları için dikkate değerdir – sadece perakende sektörünü hedeflemek için saldırganlar tarafından ortak bir çabayı temsil ederler.

Bu saldırılar hakkında M&S ve kooperatif ihlallerine kıyasla daha az ayrıntı sağlanmıştır, ancak birçoğu özellikle kullanımına işaret etmektedir. kimlik tabanlı teknikler Daha geleneksel yazılım istismarlarının aksine – dağınık örümceğin bir başka ayırt edici özelliği.

Bu bizi ilk anahtar paketimize götürüyor…

Paket servisi #1: Kimlik tabanlı TTP’ler yeni normaldir

Dağınık Örümcek Saldırıları, artan sayıda kimlik temelli ihlalin sonuncusudur. Dağınık Örümcek TTP evrimine baktığımızda, mağdur ortamlarına erişmek için kimlik temelli zayıflıklardan sürekli olarak yararlandıklarını görebiliriz.

Kaynak: Push güvenlik.

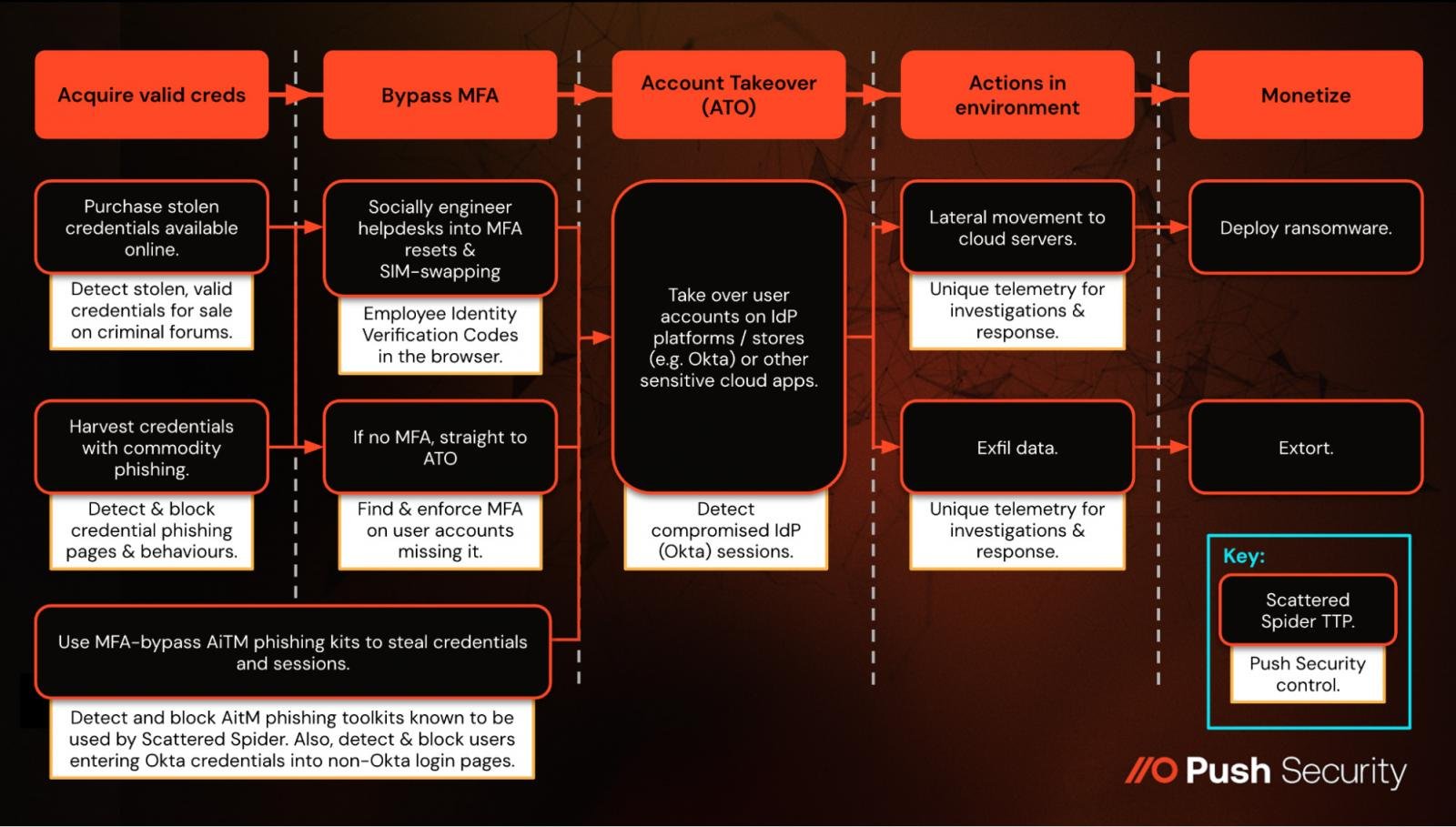

Geri adım atarak, yardım masası dolandırıcılarının dağınık örümcek gibi tehdit aktörleri tarafından kullanılan taktik, teknik ve prosedürlerin (TTP) daha geniş araç setine nasıl uyduğunu düşünmeye değer.

Dağınık Örümcek, MFA’yı atlama, ayrıcalıklı hesaplarda hesap devralma, bulut hizmetlerinden veri çalma ve fidye yazılımlarını (esas olarak VMware ortamlarında) (esas olarak VMware ortamlarında) tekrarlanabilir bir yoldan sonra, 2022’de ilk kez ortaya çıktıkları için kimlik tabanlı TTP’lere büyük ölçüde güvenmiştir. Dağınık örümcek tarafından kullanılan TTP’ler şunları içerir:

-

E -posta ve SMS (Smishing) aracılığıyla kimlik bilimi, toplu olarak parolaları hasat etmek için

-

SMS tabanlı MFA’yı atlamak için SIM Swapping’i (Taşıyıcıyı Saldırgan Kontrollü SIM kartınıza aktarmak için aldığınız yer) kullanarak

-

Uygulama Tabanlı Push kimlik doğrulamasını atlamak için MFA yorgunluğu (aka. Push Bombing) kullanma

-

Vishing’i kullanarak (yani, yardım masası saldırısının aksine, MFA kodlarını doğrudan Sosyal Mühendis’e arıyor)

-

Sosyal Mühendislik Etki Alanı Kayıt Şirketleri Hedef kuruluşun DNS’sinin kontrolünü ele geçirmek, MX kayıtlarını ve gelen postalarını kaçırmak ve bunu şirketin iş uygulama ortamlarını devralmak için kullanmak için

-

Ve son olarak, canlı kullanıcı oturumlarını çalmak için evilginx gibi mfa-bypass aitm phingsing kitlerini kullanmak

Yani, yardım masası dolandırıcıları araç setlerinin önemli bir parçasıdır, ancak tüm resim değil. Özellikle AITM Kimlik avı gibi yöntemler, bu yıl MFA’yı atlamanın ve hesap devralmasına ulaşmanın güvenilir ve ölçeklenebilir bir yolu olarak popülerlik kazanmıştır.

Bu teknikleri sadece dağınık bir örümcek özelliği olarak düşünmemek önemlidir. Sonuçta, dağınık örümcek kendi kendini tanımlayan bir grup değildir-analistler tarafından faaliyet modellerine verilen bir isimdir. 2024’teki tutuklama serisi göz önüne alındığında, dağınık örümceğin mevcut enkarnasyonunun 2022-2024’teki saldırıların arkasındaki aynı bireyler olması pek olası değildir.

Ve bu kimlik temelli saldırı kalıpları, Lapsus $, Yanluowang, Karakurt ve Shinyhunters gibi kendi adlandırılan suç gruplarında paylaşılmaktadır. Rus devlet destekli aktörler bile, suç grupları tarafından popüler hale getirilen teknikleri giderek daha fazla kullanıyor.

Basitçe, kimlik tabanlı teknikler 2025’te saldırganlar için yeni normaldir.

Paket servisi #2: Yardım masası dolandırıcılığı yeni değil, ama kalmak için buradalar

Daha önce kurduğumuz gibi, yardım masası dolandırıcıları yeni bir şey değildir (onları Caesars, MGM Resorts ve Londra ihlalleri için birkaç isim için ulaşım) gördük). Ancak, dağınık örümcek yardım masası dolandırıcılığının ne kadar etkili olduğunu göstermeye devam ettikçe giderek daha yaygın hale gelmeleri muhtemeldir.

Bu kadar etkili olmalarının nedenlerinden biri, çoğu yardım masalarının her hesap için aynı sürece sahip olmasıdır – kimin taklit ettiğiniz veya hangi hesabı sıfırlamaya çalıştığınız önemli değildir.

Bu nedenle, saldırganlar özellikle üst düzey yönetici ayrıcalıklarına sahip olması muhtemel hesapları hedefliyorlar – yani içeri girdikten sonra, saldırı ilerletmek önemsizdir ve tipik ayrıcalık artışının ve yanal hareketin çoğu saldırı yolundan kaldırılır.

Yardım masaları bir nedenden dolayı bir hedeftir. Doğası gereği “yararlı”. Bu genellikle nasıl işletildiklerine ve performans ölçüldüklerine yansır – gecikmeler bu SLA’ları vurmanıza yardımcı olmaz!

Nihayetinde, bir süreç yalnızca çalışanların buna bağlı kalmaya istekli olması durumunda çalışır – ve onu kırmak için sosyal olarak tasarlanamaz. Günlük operasyonlardan (özellikle dış kaynaklı veya offshored) kaldırılan yardım masaları, çalışanların taklit edildiği saldırılara doğal olarak duyarlıdır.

Ancak, kuruluşların şu anda yaşadıkları saldırılar, güvenlik paydaşlarına yardım masası reformlarının neden işi güvence altına almak için hayati önem taşıdığına dair bol miktarda mühimmat vermelidir (ve değişiklik yapmazsanız ne olabilir).

Paket servisi #3: Dağınık örümcek bilinçli olarak yerleşik güvenlik kontrollerinden kaçıyor

Yani, dağınık Spider’ın araç setini sadece yardım masası dolandırıcılarından daha fazlası var. Aslında, yaklaşımları genel olarak sınıflandırılabilir. Kimlikleri hedefleyerek uç noktada ve ağ katmanında bilinçli olarak kaçan yerleşik kontroller.

Hesap devralma noktasından, tekrarlanabilir kalıpları da takip ederler:

-

İzlemenin tipik olarak geleneksel şirket içi ortamlardan daha az tutarlı olduğu bulut ve SaaS hizmetlerinden veri hasat ve eksfiltrasyon ve eksfiltrasyon genellikle normal aktiviteyle karışır. Birçok kuruluşta bulutta kötü niyetli etkinlikleri tespit etmek için günlüklere veya görünürlüğe sahip değildir ve dağınık örümcek de bulut günlükleri ile kurcalanırken görülmüştür (örneğin riskli AWS CloudTrail günlüklerini filtrelemek, ancak şüpheyi yükseltmek için tamamen devre dışı bırakmaz).

-

Fidye yazılımı dağıtım için VMware ortamlarının hedeflenmesi. Bunu, tehlikeye atılan kullanıcı hesaplarını VCentre’deki VMware Adims Group’a ekleyerek yaparlar (gerekirse – varsayılan olarak üst düzey ayrıcalıklarla hesapların peşinden gidiyorlar). Buradan, güvenlik yazılımının mevcut olmadığı ESXI hipervizör katmanı aracılığıyla VMware ortamına erişebilirler – böylece fidye yazılımının yürütülmesini önlemek için güvendiğiniz EDR ve diğer tipik uç nokta ve ana bilgisayar tabanlı kontrolleri atlayabilirler.

Anahtar tema? Yerleşik güvenlik kontrollerinizi aşmak.

Modern saldırılar artık uç noktada veya ağda gerçekleşmiyor – web tarayıcısı aracılığıyla oluşturulan ve kullanılan kimlikleri hedefliyorlar. Bu, saldırıların tarayıcıda giderek daha fazla gerçekleştiği anlamına gelir (veya daha doğrusu, çalışanlarınızın tarayıcı aracılığıyla erişmesi kaynakları).

Push Security’nin tarayıcı tabanlı güvenlik platformu, AITM kimlik avı, kimlik bilgisi doldurma, şifre püskürtme ve çalıntı oturum belirteçleri kullanarak oturum kaçırma gibi tekniklere karşı kapsamlı kimlik saldırısı algılama ve yanıt özellikleri sağlar.

Ayrıca, çalışanlarınızın kullandığı her uygulamada kimlik güvenlik açıklarını bulmak ve düzeltmek için push kullanabilirsiniz: hayalet girişleri; SSO kapsam boşlukları; MFA boşlukları; zayıf, ihlal edilmiş ve yeniden kullanılan şifreler; riskli OAuth entegrasyonları; ve daha fazlası.

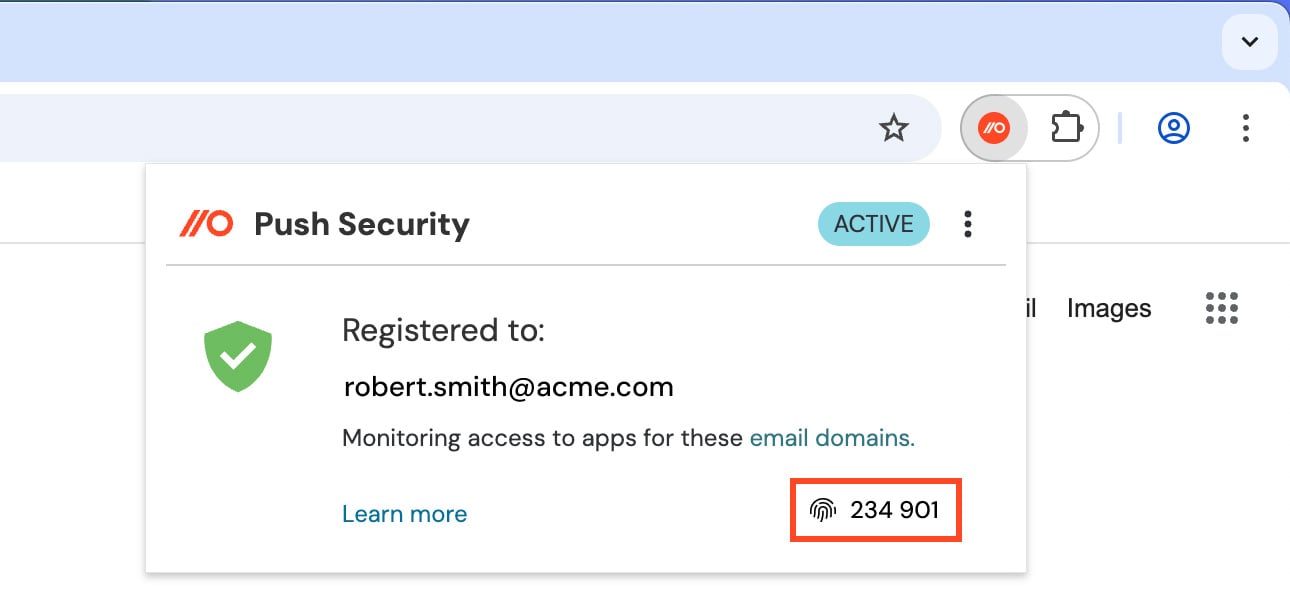

Kaynak: Push

Yardım masası dolandırıcılığıyla mücadeleye yardımcı olmak için, son zamanlarda çıktı Çalışan Kimlik Doğrulama Kodları -Yardım masanıza kuruluşunuzdan biriyle konuştuğunu onaylamak için güvenilir bir yol veren basit, tarayıcı tabanlı bir kimlik kontrolü.

Push, her kullanıcının tarayıcısında hafif bir doğrulama özelliği sağlar – ek uygulama veya cihaz gerekmez.

Meşru yardım masası arayanlar, push uzantısı aracılığıyla tarayıcılarında dönen 6 haneli bir doğrulama kodunu aktararak birincil cihazlarına (IE dizüstü bilgisayar) sahip olduklarını hızlı bir şekilde doğrulamalarını sağlar.

Bu, arayan kimliğini güvenli bir şekilde doğrulamak ve hileli arayanları koklamak için harika bir yoldur ve kimlik avına dayanıklı yardım masası sürecinin bir parçası olarak kullanılabilir.

Gitlab’ın kurumsal güvenlik ekibinin üst düzey yöneticisi olan Eric Rubin, işgücü boyunca çalışan kimlik doğrulama kodlarını zaten sundu. İşte söylemesi gereken:

Bugün başlayın!

Push tarayıcı uzantısını yükleyerek çalışan doğrulama kodlarını ücretsiz bir araç olarak kullanabilirsiniz. Basitçe Bir deneme hesabına kaydolun ve bu özelliği kullanmak için Uzatma Organizasyonu genelinde dağıtabilirsiniz..

Siz oradayken, Push’un tam özelliklerini 10 kullanıcıya kadar ücretsiz olarak denemeye çalışabilirsiniz.

Veya ithal, ortak kimlik saldırısı tekniklerini tespit etmenize ve yenmenize nasıl yardımcı olduğu hakkında daha fazla bilgi edinmek istiyorsanız, Canlı bir demo için ekibimizden biriyle biraz zaman ayırın.

Push Security tarafından sponsorlu ve yazılmıştır.