Signal, 2018’den beri sorunu önemsemedikten sonra, sonunda veri deposu için düz metin şifreleme anahtarlarını depolama biçimini değiştirerek masaüstü istemcisinin güvenliğini sıkılaştırıyor.

BleepingComputer’ın 2018’de bildirdiğine göre, Windows veya Mac için Signal Desktop yüklendiğinde, bir kullanıcının mesajlarını depolamak için şifrelenmiş bir SQLite veritabanı oluşturur. Bu veritabanı, program tarafından oluşturulan bir anahtar kullanılarak ve kullanıcıdan herhangi bir girdi olmadan şifrelenir.

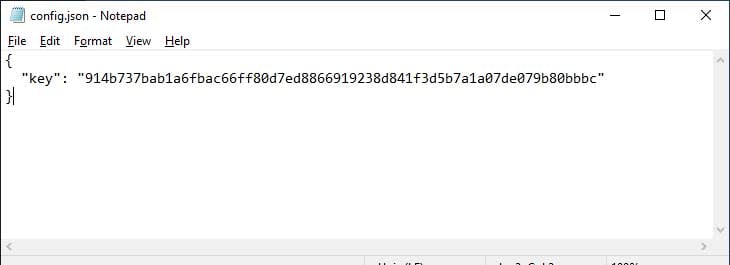

Bir programın şifrelenmiş bir veritabanını şifresini çözebilmesi ve verileri depolamak için kullanabilmesi için şifreleme anahtarına erişimi olması gerekir. Signal’in durumunda, anahtarı Windows’ta %AppData%\Signal\config.json adlı yerel bir dosyada ve Mac’te ~/Library/Application Support/Signal/config.json adlı bir dosyada düz metin olarak depolar.

Kaynak: BleepingComputer

Ancak, eğer Signal bu anahtara erişebiliyorsa, bilgisayarda çalışan herhangi bir kullanıcı veya program da erişebilir; bu da şifrelenmiş veritabanını değersiz hale getirir ve çok az veya hiç ek güvenlik sağlamaz.

Bu açığı bulan araştırmacı Nathaniel Suchy’nin önerdiği çözümlerden biri, yerel veritabanını hiçbir yerde saklanmayan, kullanıcı tarafından sağlanan bir parola ile şifrelemekti. Bunu bulut yedekleme yazılımlarında, web tarayıcılarında, parola yöneticilerinde ve kripto para cüzdanlarında görüyoruz.

BleepingComputer 2018 yılında söz konusu kusurla ilgili olarak Signal ile iletişime geçtiğinde hiçbir yanıt alamadık.

Bunun yerine, bir Signal Destek Yöneticisi, Signal forumunda bir kullanıcının endişelerine yanıt vererek, veritabanının güvenliğinin asla iddia ettikleri bir şey olmadığını belirtti.

“Veritabanı anahtarının asla gizli olması amaçlanmamıştır. Dinlenme halinde şifreleme, Signal Desktop’ın şu anda sağlamaya çalıştığı veya sağladığını iddia ettiği bir şey değildir,” diye yanıtladı Signal çalışanı.

Signal’e karşı adil olmak gerekirse, kullanıcı tarafından sağlanan bir parola olmadan yerel veritabanlarını şifrelemek tüm uygulamalar için bir sorundur ve güvenliği daha da sıkılaştırmak için ek adımlar gerektirir.

Ancak güvenlik ve gizliliğe önem veren bir şirket olarak, kuruluşun konuyu önemsemeyip bir çözüm sağlama yönünde bir girişimde bulunmaması garipti.

X’te tasarım hatası tekrar ortaya çıktı

Yaklaşık altı yıl sonrasına hızlıca ilerleyelim ve Elon Musk, “Signal’da ele alınmayan bilinen güvenlik açıkları var. Garip görünüyor…” diye tweet attı.

Musk, hangi güvenlik açıklarından bahsettiğini paylaşmadı ve bazıları Musk’ın tweetini, Telegram’ın Signal’den daha güvenli olduğu iddiasıyla başlatılan bir kampanyaya destek olma girişimi olarak yorumladı.

Signal Başkanı Meredith Whittaker, bilinen hiçbir güvenlik açığının ele alınmasına gerek olmadığını, varsa bunların kuruluşa sorumlu bir şekilde açıklanması gerektiğini söyledi.

“Merhaba, merhaba, mevcut güvenlik açıklarına dair bir kanıtımız yok ve bize hiçbir şey bildirilmedi. Sorumlu ifşa uygulamalarını takip ediyoruz ve [email protected]’u yakından izliyoruz + geçerli sorunlara hızla yanıt veriyor ve onları düzeltiyoruz,” diye tweet attı Whittaker.

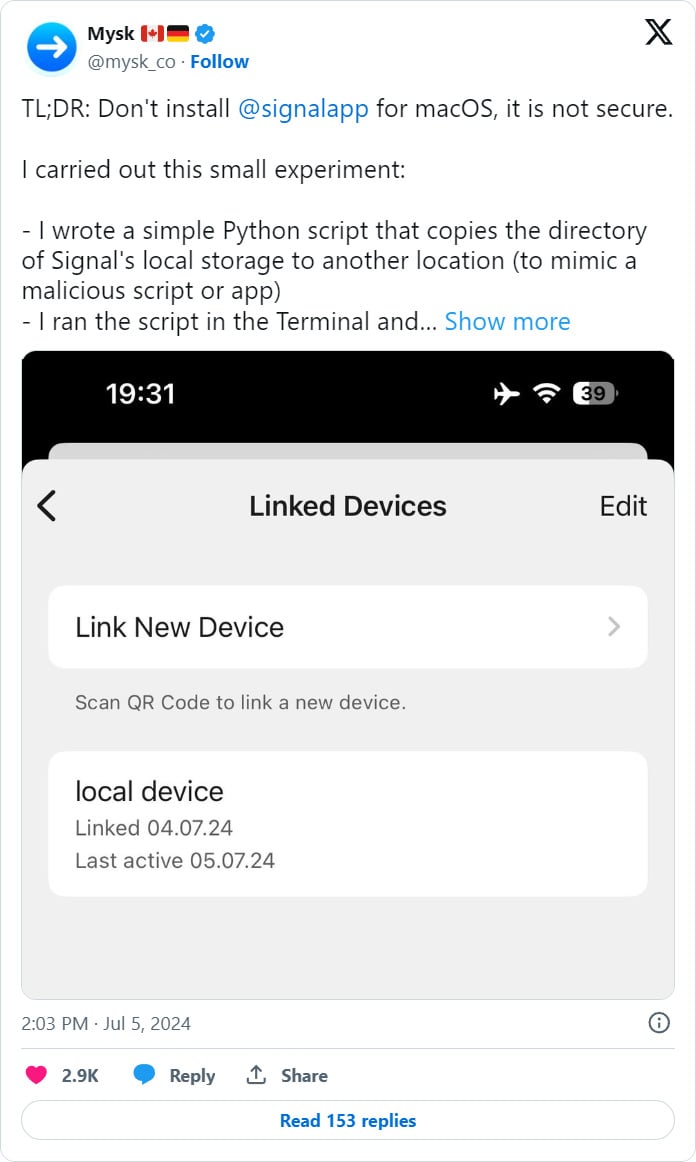

Ancak geçen hafta mobil güvenlik araştırmacısı Tommy Mysk, 2018’de bildirdiğimiz aynı güvenlik zaafı nedeniyle X’in Signal Desktop’ı kullanmaması konusunda tekrar uyardı.

Mysk, bir dizi tweet’te mesajlaşma uygulaması üzerinden gönderilen fotoğraf ve uygulamaların güvenli veya şifreli bir konumda saklanmadığını ve mesaj deposunun şifreleme anahtarının hala sistemde düz metin olarak saklandığını gösterdi.

“Topluluk notu yanlış ve Elon Musk haklı. Signal’in masaüstü uygulamaları, yerel sohbet geçmişini düz metinde saklanan ve herhangi bir işlem tarafından erişilebilir hale getirilen bir anahtarla şifreliyor,” diye tweet attı Mysk başka bir başlıkta.

“Bu, kullanıcıları sızdırılmaya karşı savunmasız bırakıyor. Sorun 2018’de bildirildi ancak henüz ele alınmadı”

Whittaker ise bu açığı önemsemeyerek, bir saldırganın cihazınıza tam erişimi varsa Signal’in verileri tam olarak koruyamayacağını belirtti.

Whittaker, “Bildirilen sorunlar, bir saldırganın cihazınıza zaten *tam erişime* sahip olmasından kaynaklanıyor. Bu erişim, ya fiziksel olarak, bir kötü amaçlı yazılım saldırısı yoluyla ya da aynı cihazda çalışan kötü amaçlı bir uygulama aracılığıyla gerçekleşiyor” diye tweet attı.

“Bu, Signal’in veya başka herhangi bir uygulamanın tam olarak koruyabileceği bir şey değil. Biz de bunu iddia etmiyoruz.”

Bir cihaza tam erişimin ne anlama geldiği tam olarak bilinmemekle birlikte, cihaza uzaktan erişimi olan veya cihazda kötü amaçlı yazılım çalıştıran herkes verilere erişebilir.

Whittaker’ın Microsoft’un Windows Geri Çağırma kararının güvenlik ve gizlilik etkileri ve verilerin yerel saldırganlar veya kötü amaçlı yazılımlar tarafından nasıl çalınabileceği hakkında sürekli retweet yapmasının ardından gelen tepkiler alışılmadık cinstendi.

Windows’un Geri Çağırma özelliğinin çok daha hassas verileri tükettiği şüphesiz; ancak benzer endişeler, bazı ülkelerde bir kişiyi hapse atabilecek gizli mesajlaşma için kullanılan Signal için de geçerli olabilir.

Ancak Microsoft, hak ettiği eleştirilere, toplanan verileri yerel saldırılara karşı güvence altına almak ve ürünü daha fazla test etmek için Windows Recall’un yayınlanmasını geciktireceklerini söyleyerek yanıt verdi.

Signal artık veritabanı şifrelemesini sıkılaştıracak

Nisan ayında bağımsız bir geliştirici olan Tom Plant, Signal’in veri deposunu çevrimdışı saldırılara karşı daha da güvenli hale getirmek için Electron’un SafeStorage API’sini kullanan kodu birleştirme talebinde bulundu.

Plant, birleştirme talebinde “Basit bir önlem olarak, anahtarı Windows’ta DPAPI ve macOS’ta Keychain gibi platform API’leriyle fırsatçı bir şekilde şifrelemek için Electron’un safeStorage API’sini uyguladım” açıklamasını yaptı.

Electron’un safeStorage API’si, bir cihazda yerel olarak depolanan verileri şifrelemek için kullanılan şifreleme anahtarını güvence altına almak için ek yöntemler sağlar.

Kullanıldığında, şifreleme anahtarları bir işletim sisteminin şifreleme sistemi ve güvenli anahtar depoları kullanılarak üretilir ve depolanır. Örneğin, Mac’lerde, şifreleme anahtarı Keychain’de depolanır ve Linux’ta, kwallet, kwallet5, kwallet6 ve gnome-libsecret gibi Windows yöneticisinin gizli deposunu kullanır.

safeStorage API, yalnızca aynı cihazdaki diğer kullanıcılara karşı şifreleme anahtarını güvence altına alan DPAPI’yi kullandığı için Windows için yetersiz kalır. Bu, Signal kullanan kullanıcıyla aynı kullanıcı bağlamında çalışan herhangi bir program veya kötü amaçlı yazılımın teorik olarak verilere erişebileceği anlamına gelir.

Çözüm tüm Signal masaüstü kullanıcıları için ek güvenlik sağlarken, talep geçen haftaki X dramasına kadar uykuda kaldı. İki gün önce, bir Signal geliştiricisi sonunda Electron’un safeStorage desteğini uyguladıklarını söyledi, bu yakında gelecek bir Beta sürümünde mevcut olacak.

Yeni safeStorage uygulaması test edilirken, Signal ayrıca programın eski veritabanı şifre çözme anahtarını kullanarak veritabanını şifresini çözmesine olanak tanıyan bir geri dönüş mekanizması da ekledi.

Signal geliştiricisi Jamie Kyle, “Desteklenen platformlarda şifrelenmiş/anahtar deposu destekli yerel veritabanı şifreleme anahtarlarına geçişin yanı sıra, uygulamamız bazı ek sorun giderme adımları ve bir şeyler ters giderse kullanıcıların eski veritabanı şifreleme anahtarlarını kullanarak mesaj veritabanlarını kurtarmalarına olanak tanıyan geçici bir geri dönüş seçeneği de içeriyor” şeklinde açıklama yaptı.

“Bu, geçiş süreci ve üretim dağıtımı sırasında herhangi bir uç durum veya anahtar deposuyla ilgili diğer hatalar keşfedilirse veri kaybını en aza indirmeye yardımcı olacaktır.

Signal, yeni özellik test edildikten sonra eski anahtarın kaldırılacağını söylüyor.

Signal’e bu ek korumaların gelmesi güzel olsa da, bazıları bunun X olayından sonra gelmesinden hayal kırıklığına uğradı.

BleepingComputer daha fazla soru için Signal ile iletişime geçti ancak henüz bir yanıt alamadı.