TLS şifrelemesi olmayan üç milyondan fazla POP3 ve IMAP posta sunucusu şu anda İnternette açıkta ve ağ koklama saldırılarına karşı savunmasız durumda.

IMAP ve POP3, posta sunucularındaki e-postalara erişmenin iki yöntemidir. IMAP, mesajlarınızı sunucuda tuttuğundan ve cihazlar arasında senkronize ettiğinden, telefonlar ve dizüstü bilgisayarlar gibi birden fazla cihazdan gelen e-postaları kontrol etmek için önerilir. Öte yandan POP3, e-postaları sunucudan indirerek onlara yalnızca indirildikleri cihazdan erişilebilmesini sağlar.

TLS güvenli iletişim protokolü, istemci/sunucu uygulamaları aracılığıyla İnternet üzerinden e-posta alışverişi yaparken ve e-postalara erişirken kullanıcıların bilgilerinin güvenliğinin sağlanmasına yardımcı olur. Ancak TLS şifrelemesi etkinleştirilmediğinde, mesaj içerikleri ve kimlik bilgileri açık metin olarak gönderilerek ağ dinleme saldırılarına açık hale geliyor.

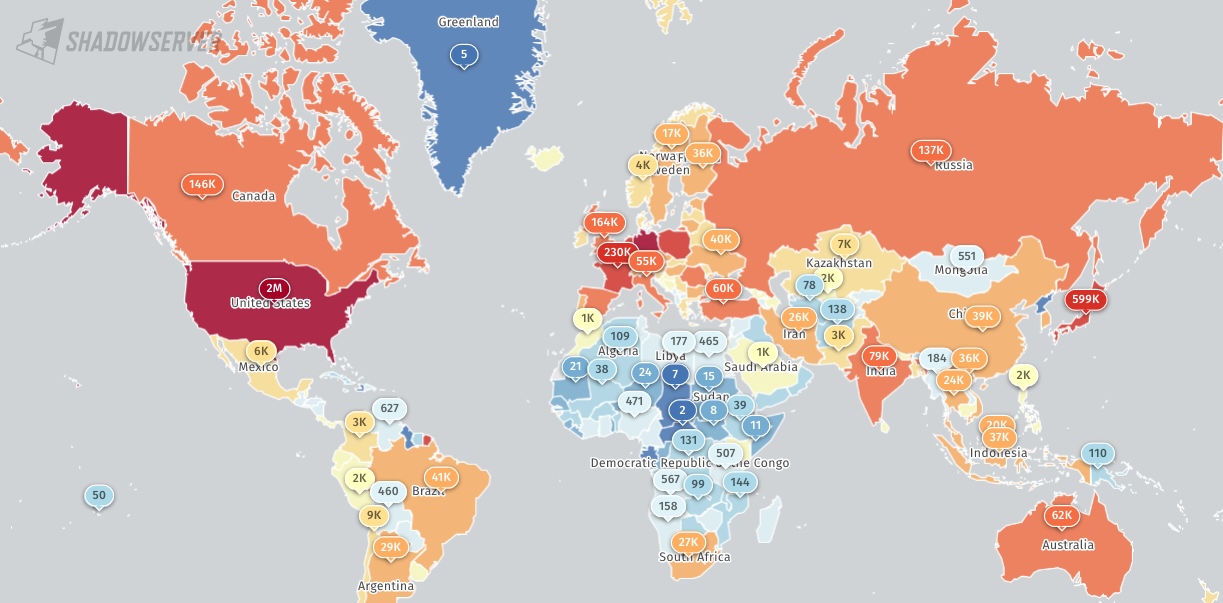

ShadowServer güvenlik tehdidi izleme platformu Shadowserver’dan yapılan taramaların gösterdiği gibi, yaklaşık 3,3 milyon ana bilgisayar, TLS şifrelemesi etkinleştirilmeden POP3/IMAP hizmetlerini çalıştırıyor ve İnternet üzerinden aktarıldığında kullanıcı adları ve parolaları düz metin olarak açığa çıkarıyor.

ShadowServer artık posta sunucusu operatörlerine POP3/IMAP sunucularının TLS’nin etkin olmadığını bildirerek kullanıcıların şifrelenmemiş kullanıcı adlarını ve parolalarını koklama saldırılarına açık hale getiriyor.

Shadowserver, “Bu, posta erişimi için kullanılan parolaların bir ağ algılayıcısı tarafından ele geçirilebileceği anlamına gelir. Ayrıca hizmetin açığa çıkması, sunucuya yönelik parola tahmin saldırılarına olanak sağlayabilir” dedi.

“Bu raporu bizden alırsanız lütfen IMAP için TLS desteğini etkinleştirin ve hizmetin etkinleştirilmesinin veya bir VPN arkasına taşınmasının gerekip gerekmediğini düşünün.”

Orijinal TLS 1.0 spesifikasyonu ve onun halefi olan TLS 1.1, yaklaşık yirmi yıldır kullanılmaktadır; TLS 1.0 1999’da ve TLS 1.1 2006’da tanıtılmıştır. Kapsamlı tartışmalar ve 28 protokol taslağının geliştirilmesinden sonra, İnternet Mühendisliği Görev Gücü (IETF), Mart 2018’de TLS protokolünün bir sonraki ana sürümü olan TLS 1.3’ü onayladı.

Ekim 2018’de yapılan koordineli bir duyuruda Microsoft, Google, Apple ve Mozilla, güvenli olmayan TLS 1.0 ve TLS 1.1 protokollerini 2020’nin ilk yarısında kullanımdan kaldıracaklarını söyledi. Microsoft, en son Windows 10 Insider sürümlerinde TLS 1.3’ü varsayılan olarak etkinleştirmeye başladı. Ağustos 2020’de.

Ocak 2021’de NSA, eski TLS protokolü sürümlerinin ve yapılandırmalarının belirlenmesi ve modern, güvenli alternatiflerle değiştirilmesi konusunda da rehberlik sağladı.

NSA, “Eski konfigürasyonlar, pasif şifre çözme ve ortadaki adam saldırıları yoluyla trafiğin değiştirilmesi gibi çeşitli teknikleri kullanarak düşmanlara hassas operasyonel trafiğe erişim sağlıyor” dedi.

“Saldırganlar, çok az beceriyle hassas verilere erişim sağlamak için güncel olmayan aktarım katmanı güvenliği (TLS) protokol yapılandırmalarından yararlanabilir.”