Ahnlab Güvenlik İstihbarat Merkezi (ASEC), son zamanlarda meşhur Kimuky Hacking organizasyonunun dikkatsiz insanları hedefleyen kurnaz bir kimlik avı e -posta kampanyasına bağlı olduğu vahiyini yaptı.

Bir profesörden bir kağıt incelemesi için meşru bir istek olarak gizlenen bu e-postalar, alıcıları kötü niyetli bir ole nesnesine yerleştirilmiş şifre korumalı bir HWP belgesi açmaya iter.

Gelişmiş kimlik avı taktikleri

Russo-Ukrayna savaşı etrafında temalı belge, kullanıcıyı içeriğine erişmek için sağlanan bir şifre girmesini ister.

.png

)

Açıldıktan sonra, belge gizlice kullanıcının geçici klasöründe (%sıcaklık%) altı dosya oluşturur ve daha derin bir enfeksiyon için zemin hazırlar.

Belge gövdesi içindeki aldatıcı bir “daha fazla…” köprü, dosyaları yeniden adlandırma, planlanan görevleri kaydettirme ve yürütülebilir dosyaları C: \ Users \ public \ Music gibi gizli sistem yollarına kopyalayan bir dizi kötü amaçlı işlem düzenleyen “Peice.bat” adlı bir toplu dosyanın yürütülmesini tetikler.

ASEC raporuna göre, bu ilk yük, algılamadan kaçınmak ve kalıcı erişim sağlamak için tasarlanmış sofistike bir saldırı zincirinin sadece başlangıcıdır.

Gelişmiş kötü amaçlı yazılım dağıtım

Saldırı mekaniğine daha derin dalış yapan “peice.bat” ın yürütülmesi, “Cool.exe” olarak yeniden adlandırılan bir yürütülebilir dosyanın ve “Template.ps1” adlı bir PowerShell komut dosyası da dahil olmak üzere ek bileşenlerin dağıtılmasını kolaylaştırır.

İkincisi, işlem listeleri ve antivirüs bilgileri gibi hassas sistem verilerini toplar ve daha sonra biçimlendirilmiş bir dosyada saldırganın Dropbox’a eklenir.

Ayrıca, zamanlanmış bir görev, her 12 dakikada bir “Cool.exe” çalıştırır ve daha fazla komut dosyası başlatmak için bir yapılandırma dosyasından baz64 kodlu verileri kod çözer ve yürütür.

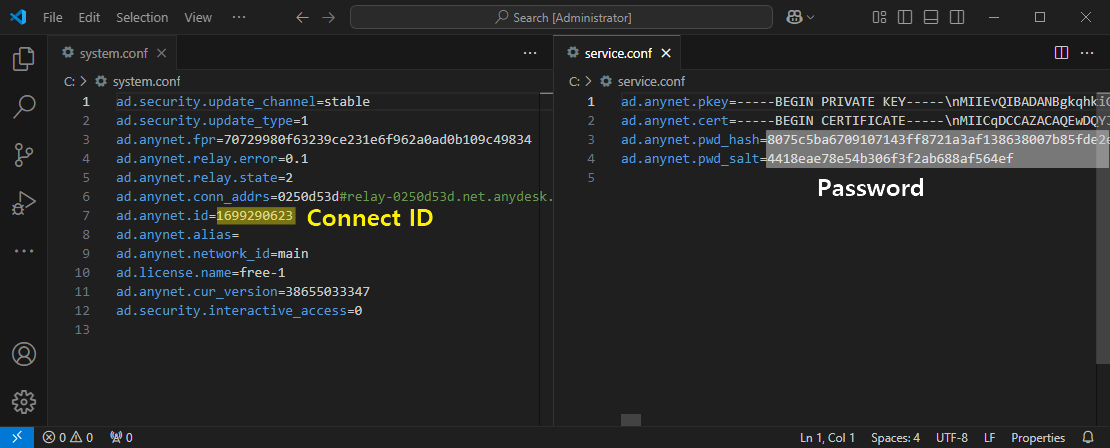

Saldırının paralel bir varyantında, başka bir komut dosyası, meşru bir AnyDesk yürütülebilir dosyası da dahil olmak üzere bir komut ve kontrol (C2) sunucusundan ek dosyaları indirir.

Bu dosyalar stratejik olarak %AppData %\ Microsoft \ Windows ve %AppData %\ AnyDesk gibi yollara yerleştirilir ve özel yapılandırma dosyaları, uzaktan erişimi etkinleştirmek için varsayılanları değiştirir.

Bir PowerShell komut dosyası, herhangi birdesk arayüzünü ve tepsi simgesini gizler ve süreç listesini incelemedikçe uzaktan kumandayı kullanıcıya görünmez hale getirir.

Meşru yazılımın bu kullanımı, Kimuky gibi tehdit aktörleri arasında, güvenilir araçlardan ve bulut depolama hizmetlerini normal sistem etkinliğine karışmak için C2 altyapısı olarak kullanan büyüyen bir eğilimin altını çiziyor.

Saldırının, savaş temalı yem belgesinde görülen kurbanların mesleki çıkarlarına uyarlanması, enfeksiyon riskini artırır, bu da kullanıcıların istenmeyen eklerle dikkatli olmasını ve açmadan önce dosya uzantılarını doğrulamasını zorunlu kılar.

Uzlaşma Göstergeleri (IOCS)

| Tip | Değer |

|---|---|

| MD5 | 50D4E3470232D90718D61E760A7A62FB, 6A84A14D796F85ABD0E7A536D97FC, 7183295E6311EBAAE794D81123A715E, 79573759208d7816316546a9c1f0aec, 873579b92d618bff2ed3f67b7a01d7f7a |

| Url | http://103.149.98.230/pprb/0220_pprb_man_1/an/d.php? https://niva.serverpit.com/anlab/d.php?newpa=attach, https://niva.serverpit.com/anlab/d.php |

| Fqdn | niva.serverpit.com |

| Ivır zıvır | 103.130.212.116, 103.149.98.230 |

Bu haberi ilginç bul! Anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin