Citrix bugün, NetScaler ADC ve NetScaler Gateway’de hali hazırda vahşi açıklardan yararlanan ve güncellenmiş sürümleri gecikmeden yüklemeleri için “şiddetle teşvik eden” bir kritik önem derecesine sahip güvenlik açığı (CVE-2023-3519) konusunda müşterilerini uyarıyor.

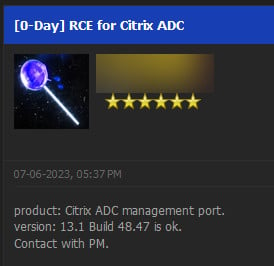

Güvenlik sorunu, bu ayın başlarında bir bilgisayar korsanı forumunda sıfır gün güvenlik açığı olarak ilan edilen sorunla aynı olabilir.

Zorunlu yama

Eskiden Citrix ADC ve Citrix Gateway olan iki NetScaler ürünü, üç güvenlik açığını azaltmak için bugün yeni sürümler aldı.

Bunlardan en şiddetlisi 10 üzerinden 9,8 puan aldı ve CVE-2023-3519 olarak izleniyor. Saldırgan, kimlik doğrulaması olmadan uzaktan kod yürütmek için bundan yararlanabilir.

Bilgisayar korsanlarının saldırılarda güvenlik sorunundan yararlanabilmesi için, savunmasız cihazın bir ağ geçidi (VPN sanal sunucusu, ICA Proxy, CVPN, RDP Proxy) veya bir kimlik doğrulama sanal sunucusu (AAA sunucusu olarak adlandırılır) olarak yapılandırılması gerekir.

Bugün bir güvenlik bülteninde Citrix, “CVE-2023-3519’un hafifletilmemiş cihazlarda kötüye kullanımı gözlemlendi” diyor ve müşterilerine sorunu gideren güncellenmiş bir sürüme geçmelerini şiddetle tavsiye ediyor:

- NetScaler ADC ve NetScaler Gateway 13.1-49.13 ve sonraki sürümler

- NetScaler ADC ve NetScaler Gateway 13.0-91.13 ve sonraki 13.0 sürümleri

- NetScaler ADC 13.1-FIPS 13.1-37.159 ve sonraki 13.1-FIPS sürümleri

- NetScaler ADC 12.1-FIPS 12.1-65.36 ve sonraki 12.1-FIPS sürümleri

- NetScaler ADC 12.1-NDcPP 12.1-65.36 ve sonraki 12.1-NDcPP sürümleri

Şirket, NetScaler ADC ve NetScaler Gateway sürüm 12.1’in kullanım ömrünün sonuna geldiğini ve müşterilerin ürünün daha yeni bir çeşidine yükseltme yapması gerektiğini belirtiyor.

Hacker forumunda Citrix 0day

Temmuz ayının ilk haftasında, birisi bir bilgisayar korsanı forumunda Citrix ADC için sıfır gün güvenlik açığı ilan etti. Ayrıntılar, onu bugünkü Citrix güvenlik bülteniyle kesin olarak ilişkilendirmek için çok az, ancak mevcut küçük ipuçları buna işaret ediyor gibi görünüyor.

Gönderinin yazarı 6 Temmuz’da, Citrix ADC’nin 13.1 yapı 48.47’ye kadar olan sürümleri için çalıştığı iddia edilen sıfır günlük bir uzaktan kod yürütmeye sahip olduklarını söyledi.

BleepingComputer ayrıca bir süre önce Citrix’in bir siber suç forumunda sıfır gün reklamı öğrendiğine ve sorunu açıklamadan önce bir yama üzerinde çalıştığına dair bir ipucu aldı.

Sorunu bilen savunucular, Citrix bir düzeltme yayınlayana kadar aktif istismarların devam etmesini beklediklerini söylediler.

Kuruluşlar, son kurulum tarihinden daha yeni olan web kabuklarını arayarak güvenliğinin ihlal edilip edilmediğini araştırmaya başlayabilir.

HTTP hata günlükleri, ilk istismarı gösterebilecek anormallikleri de ortaya çıkarabilir. Yöneticiler, istismar sonrası aşamada kullanılabilecek olağandışı komutlar için kabuk günlüklerini de kontrol edebilir.

XSS ve ayrıcalık yükseltme

Güncellemeler ayrıca CVE-2023-3466 ve CVE-2023-3467 olarak tanımlanan diğer iki güvenlik açığı için düzeltmeler içerir. Her ikisinin de sırasıyla 8.3 ve 8 gibi yüksek bir şiddet puanı vardır.

CVE-2023-3466, kurban tarayıcıya bir saldırgandan gelen bir bağlantı yüklerse ve güvenlik açığı bulunan cihaza aynı ağdan erişilebiliyorsa yararlanılabilen, yansıtılmış bir siteler arası komut dosyası çalıştırma (XSS) sorunudur.

Citrix, CVE-2023-3467’yi bir saldırganın ayrıcalıkları bir kök yöneticinin (nsroot) ayrıcalıklarına yükseltmesine izin veren bir güvenlik açığı olarak listeler.

Bu kusurdan yararlanmak, yönetim arabirimine erişimi olan NetScaler araçları IP adresine (NSIP) veya bir Alt Ağ IP’sine (SNIP) kimliği doğrulanmış erişim gerektirir.

Bu yazının yazıldığı sırada, üç güvenlik açığıyla ilgili teknik ayrıntılar genel kullanıma açık değildir ancak NetScaler ADC ve Ağ Geçidi araçlarına sahip kuruluşların bunları güncellemeye öncelik vermesi gerekir.