IOS XE işletim sistemini çalıştıran 40.000’den fazla Cisco cihazının güvenliği, bilgisayar korsanlarının yakın zamanda açıklanan ve CVE-2023-20198 olarak izlenen maksimum önem derecesine sahip bir güvenlik açığından yararlanmasıyla ele geçirildi.

Herhangi bir yama veya geçici çözüm mevcut değil ve müşterilerin cihazlarının güvenliğini sağlamaları için tek öneri “internet bağlantılı tüm sistemlerde HTTP Sunucusu özelliğini devre dışı bırakmaktır.”

Cisco IOS XE çalıştıran ağ donanımı, kurumsal anahtarları, endüstriyel yönlendiricileri, erişim noktalarını, kablosuz denetleyicileri, toplama ve şube yönlendiricilerini içerir.

On binlerce Cisco cihazı açığa çıktı

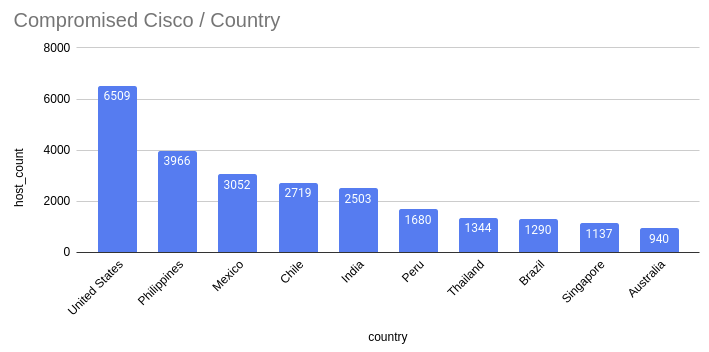

İhlal edilen Cisco IOS XE cihazlarının ilk tahminleri 10.000 civarındaydı ve güvenlik araştırmacıları daha doğru bir rakam için interneti taradıkça sayı artmaya başladı.

Salı günü, halka açık web’de açığa çıkan hizmetleri ve web uygulamalarını indeksleme motoru LeakIX, yeniden başlatılan sistemleri saymadan yaklaşık 30.000 virüslü cihaz bulduğunu söyledi.

Arama, Cisco’nun açıkta kalan bir cihazda CVE-2023-20198’den başarıyla yararlanıldığını belirlemek için sağladığı güvenlik ihlali göstergelerine (IoC’ler) dayanıyordu ve Amerika Birleşik Devletleri, Filipinler ve Şili’de binlerce virüslü ana bilgisayarı ortaya çıkardı.

kaynak: SızıntıIX

Orange’ın özel CERT şirketi, Cisco’nun kullandığı doğrulama yöntemini kullanarak çarşamba günü şunu duyurdu: 34.500’den fazla Cisco IOS XE IP adresi CVE-2023-20198’den yararlanmanın bir sonucu olarak kötü amaçlı bir implant ile.

CERT Orange ayrıca Cisco IOS XE çalıştıran bir ağ cihazında kötü amaçlı bir implantın varlığını taramak için bir Python betiği yayınladı.

İnternete bağlı cihazlara yönelik saldırı yüzeyini değerlendirmeye yönelik Censys arama platformu, 18 Ekim’de yapılan bir güncellemede, bulduğu güvenliği ihlal edilmiş cihaz sayısının 41.983’e yükseldiğini söyledi.

kaynak: Censys

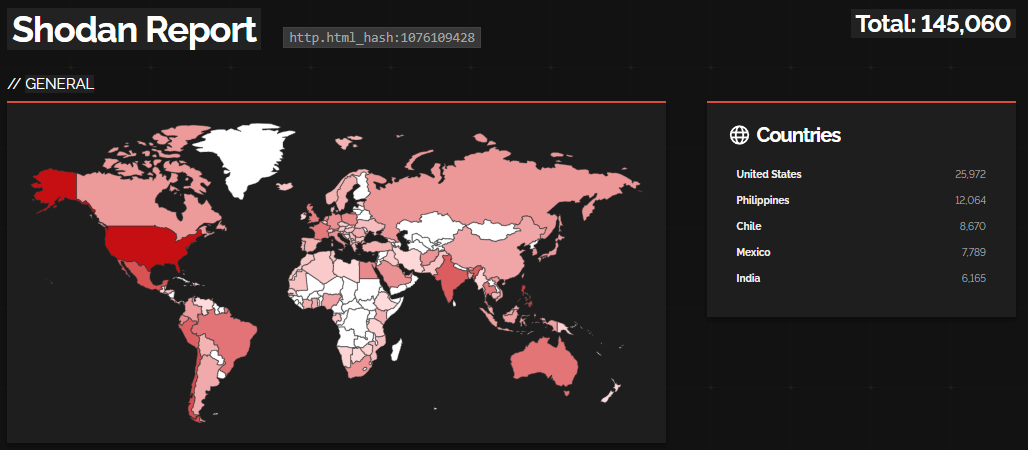

Genel internet üzerinden erişilebilen kesin sayıda Cisco IOS XE cihazının elde edilmesi zordur ancak Shodan, çoğu ABD’de olmak üzere 145.000’in biraz üzerinde ana bilgisayar göstermektedir.

Aşağıda, Aves Netsec siber güvenlik şirketinin CEO’su Simo Kohonen’in sorgusu kullanılarak Web kullanıcı arayüzüne internet üzerinden erişilebilen Cisco cihazları için Shodan sonuçlarını içeren bir ekran görüntüsü bulunmaktadır.

kaynak: BleepingComputer

Güvenlik araştırmacısı Yutaka Sejiyama ayrıca Shodan’da CVE-2023-20198’e karşı savunmasız Cisco IOS XE cihazlarını aradı ve web üzerinde açığa çıkan 90.000’e yakın ana bilgisayar buldu.

ABD’de cihazların çoğu Comcast, Verizon, Cox Communications, Frontier, AT&T, Spirit, CenturyLink, Charter, Cobridge, Windstream ve Google Fiber gibi iletişim sağlayıcılarından geliyor.

Sejiyama’nın listesinde ayrıca tıp merkezleri, üniversiteler, şerif ofisleri, okul bölgeleri, marketler, bankalar, hastaneler ve Cisco IOS XE cihazlarının çevrimiçi olarak açığa çıktığı devlet kurumları da yer alıyor.

BleepingComputer’a konuşan Sejiyama, Cisco’nun web kullanıcı arayüzünü ve yönetim hizmetlerini genel web’e veya güvenilmeyen ağlara ifşa etmeme yönündeki tavsiyesini yineleyerek “İlk etapta IOS XE oturum açma ekranını internette göstermeye gerek yok” dedi.

Araştırmacı, “ekipmanı bu şekilde kullanan kuruluşların muhtemelen bu güvenlik açığından veya ihlalden habersiz olacağını” söyleyerek bu uygulamalarla ilgili endişelerini dile getirdi.

Cihaz yeniden başlatıldıktan sonra risk devam ediyor

Cisco, Pazartesi günü CVE-2023-20198’i açıkladı ancak tehdit aktörleri, etkilenen ana bilgisayarlarda yüksek ayrıcalıklı bir hesap oluşturmak ve cihazın tam kontrolünü ele geçirmek için sıfır gün olan 28 Eylül’den önce bundan yararlanıyordu.

Cisco, tavsiyelerini bugün yeni saldırgan IP adresleri ve kullanıcı adlarının yanı sıra Snort açık kaynaklı ağ saldırı tespit sistemi ve izinsiz giriş önleme sistemi için yeni kurallarla güncelledi.

Araştırmacılar, bu saldırıların arkasındaki tehdit aktörlerinin, kalıcılığı olmayan ve cihaz yeniden başlatıldıktan sonra kaldırılan kötü amaçlı bir implant kullandığını belirtiyor.

Ancak oluşturulmasına yardımcı olduğu yeni hesaplar aktif olmaya devam ediyor ve “15. düzey ayrıcalıklara sahip, bu da cihaza tam yönetici erişimine sahip oldukları anlamına geliyor.”

Tehdit aktörü, Cisco’nun analizine dayanarak cihazla ilgili ayrıntıları topluyor ve ön keşif faaliyeti yürütüyor. Saldırgan ayrıca muhtemelen etkinliklerini gizlemek için günlükleri temizliyor ve kullanıcıları kaldırıyor.

Araştırmacılar, bu saldırıların arkasında yalnızca bir tehdit aktörünün olduğuna inanıyor ancak ilk dağıtım mekanizmasını belirleyemiyor.

Cisco, saldırılarla ilgili ek ayrıntıları açıklamadı ancak araştırmayı tamamladığında ve bir düzeltme mevcut olduğunda daha fazla bilgi sunacağına söz verdi.