Yeni keşfedilen 21 güvenlik açığı, Sierra OT/IoT yönlendiricilerini etkiliyor ve uzaktan kod yürütme, yetkisiz erişim, siteler arası komut dosyası oluşturma, kimlik doğrulama atlama ve hizmet reddi saldırılarıyla kritik altyapıyı tehdit ediyor.

Forescout Vedere Labs tarafından keşfedilen kusurlar, Sierra Wireless AirLink hücresel yönlendiricilerini ve TinyXML ve OpenNDS (açık Ağ Sınırlandırma Hizmeti) gibi açık kaynaklı bileşenleri etkiliyor.

AirLink yönlendiricileri, yüksek performanslı 3G/4G/5G, WiFi ve çoklu ağ bağlantısı nedeniyle endüstriyel ve kritik görev uygulamaları alanında büyük saygı görüyor.

Toplu taşıma sistemlerinde yolcu Wi-Fi’si, acil servisler için araç bağlantısı, saha operasyonlarına uzun menzilli gigabit bağlantısı ve diğer çeşitli performans yoğun görevler gibi karmaşık senaryolarda çeşitli modeller kullanılır.

Forescout, Sierra yönlendiricilerinin hükümet sistemlerinde, acil servislerde, enerjide, ulaşımda, su ve atık su tesislerinde, üretim birimlerinde ve sağlık kuruluşlarında bulunduğunu söylüyor.

Kusurlar ve etki

Forescout’un araştırmacıları, Sierra AirLink hücresel yönlendiricilerinde ve diğer ürünlerin de parçası olan TinyXML ve OpenNDS bileşenlerinde 21 yeni güvenlik açığı keşfetti.

Güvenlik sorunlarından yalnızca biri kritik olarak derecelendirildi, sekizi yüksek önem puanı aldı ve bir düzinesi orta düzeyde risk taşıyor.

En dikkat çekici güvenlik açıkları aşağıda özetlenmiştir:

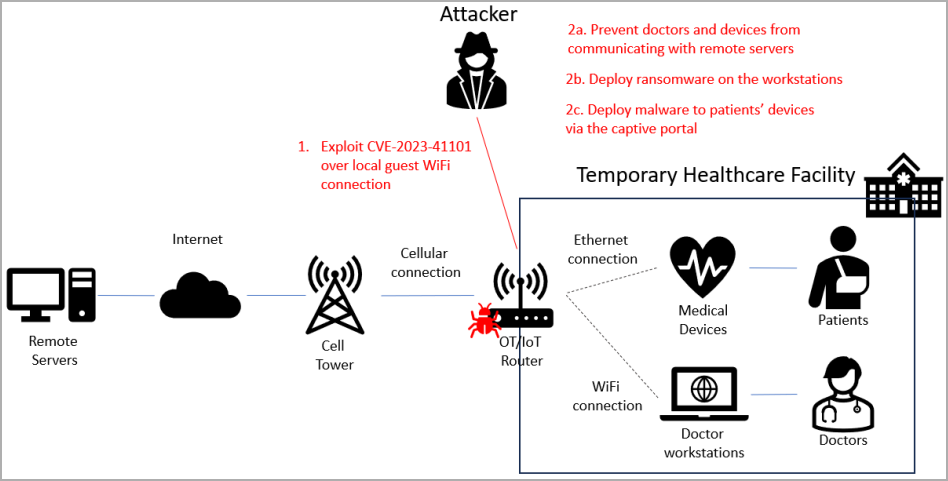

- CVE-2023-41101 (OpenDNS’de Uzaktan Kod Yürütme – kritik önem derecesi 9,6)

- CVE-2023-38316 (OpenDNS’de Uzaktan Kod Yürütme – 8,8’lik yüksek önem puanı)

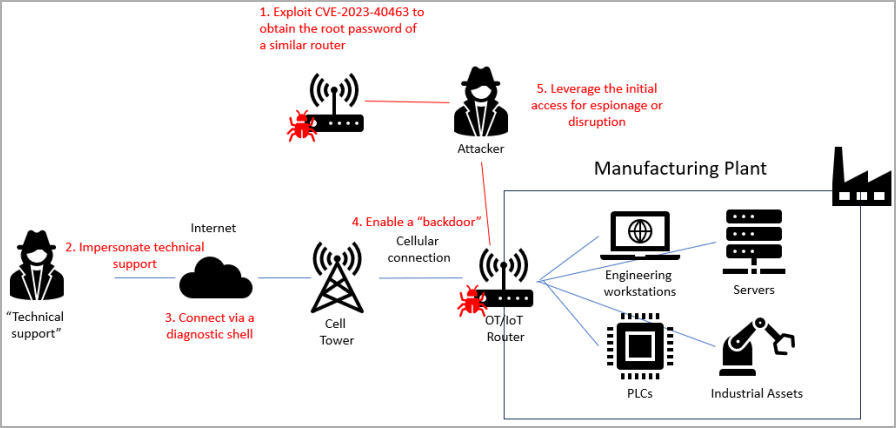

- CVE-2023-40463 (ALEOS’ta Yetkisiz Erişim – 8,1’lik yüksek önem puanı)

- CVE-2023-40464 (ALEOS’ta Yetkisiz Erişim – 8,1’lik yüksek önem puanı)

- CVE-2023-40461 (ACEmanager’da Siteler Arası Komut Dosyası Çalıştırma – 8,1’lik yüksek önem puanı)

- CVE-2023-40458 (ACEmanager’da Hizmet Reddi – 7,5’lik yüksek önem puanı)

- CVE-2023-40459 (ACEmanager’da Hizmet Reddi – 7,5’lik yüksek önem puanı)

- CVE-2023-40462 (TinyXML ile ilgili olarak ACEmanager’da Hizmet Reddi – 7,5’lik yüksek önem derecesi puanı)

- CVE-2023-40460 (ACEmanager’da Siteler Arası Komut Dosyası Çalıştırma – 7,1’lik yüksek önem puanı)

Yukarıdaki kusurlardan en az beşi için saldırganların bu kusurlardan yararlanabilmesi için kimlik doğrulamasına gerek yoktur. OpenNDS’yi etkileyen diğer birçok kişi için, yaygın saldırı senaryoları istemcilerin bir ağa veya hizmete bağlanmaya çalışmasını içerdiğinden, kimlik doğrulama muhtemelen gerekli değildir.

Araştırmacılara göre bir saldırgan, “kritik altyapıdaki bir OT/IoT yönlendiricisinin tam kontrolünü ele geçirmek için” bazı güvenlik açıklarından yararlanabilir. Bu uzlaşma ağ kesintisine yol açabilir, casusluğa olanak sağlayabilir veya daha önemli varlıklara ve kötü amaçlı yazılım dağıtımına yanal olarak geçebilir.

Araştırmacılar, “İnsan saldırganların yanı sıra, bu güvenlik açıkları botnet’ler tarafından otomatik yayılım, komuta ve kontrol sunucularıyla iletişim ve DoS saldırıları gerçekleştirmek için de kullanılabilir” diye açıklıyor.

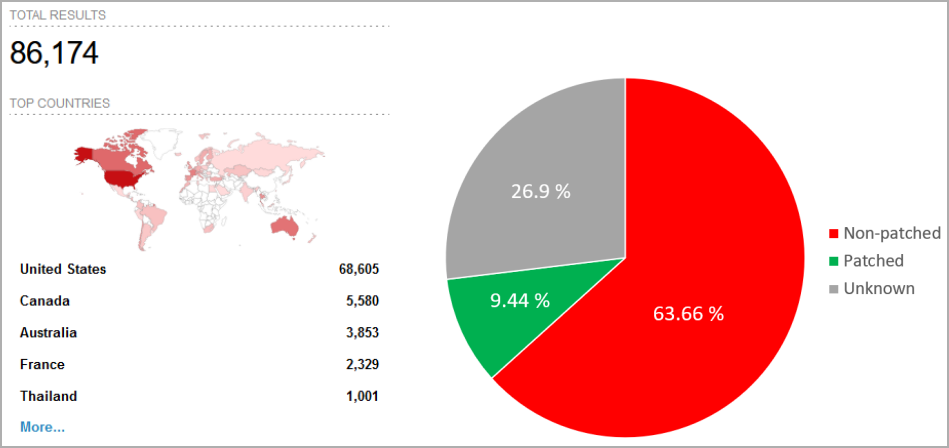

Forescout araştırmacıları, internete bağlı cihazlar için Shodan arama motorunu taradıktan sonra, güç dağıtımı, araç takibi, atık yönetimi ve ulusal sağlık hizmetleriyle uğraşan kritik kuruluşlarda çevrimiçi olarak açığa çıkan 86.000’den fazla AirLink yönlendiricisini buldu.

Açığa çıkan sistemlerin yaklaşık %80’i Amerika Birleşik Devletleri’nde bulunuyor ve bunu Kanada, Avustralya, Fransa ve Tayland takip ediyor.

Bunlardan 8.600’den azı 2019’da açıklanan güvenlik açıklarına yama uyguladı ve 22.000’den fazlası varsayılan SSL sertifikası kullanılması nedeniyle ortadaki adam saldırılarına maruz kaldı.

Düzeltme tavsiyesi

Yöneticiler için önerilen eylem, tüm kusurları gideren ALEOS (AirLink Gömülü İşletim Sistemi) sürüm 4.17.0’a veya en azından, bariyer oluşturan OpenNDS sabit portallarını etkileyenler dışındaki tüm düzeltmeleri içeren ALEOS 4.9.9’a yükseltme yapmaktır. halka açık internet ile yerel alan ağı arasında.

OpenNDS projesi ayrıca açık kaynak projeyi etkileyen güvenlik açıklarına yönelik 10.1.3 sürümüyle güvenlik güncellemeleri yayınladı.

TinyXML’in artık terk edilmiş bir yazılım olduğunu, dolayısıyla projeyi etkileyen CVE-2023-40462 güvenlik açığına yönelik herhangi bir düzeltme olmayacağını unutmayın.

Forescout ayrıca gelişmiş koruma için aşağıdaki ek önlemlerin alınmasını da önerir:

- Sierra Wireless yönlendiriciler ve benzer cihazlardaki varsayılan SSL sertifikalarını değiştirin.

- Sabit portallar, Telnet ve SSH gibi gerekli olmayan hizmetleri devre dışı bırakın veya kısıtlayın.

- OT/IoT yönlendiricilerini web açıklarından korumak için bir web uygulaması güvenlik duvarı uygulayın.

- Güvenlik ihlallerine karşı harici ve dahili ağ trafiğini izlemek için OT/IoT uyumlu bir IDS yükleyin.

Forescout, güvenlik açıklarını ve bunların kullanılmasına izin veren koşulları açıklayan teknik bir rapor yayınladı.

Şirkete göre, tehdit aktörleri giderek daha fazla yönlendiricileri ve ağ altyapısı ortamlarını hedef alıyor ve cihazları kalıcılık ve casusluk amacıyla kullanan özel kötü amaçlı yazılımlarla saldırılar başlatıyor.

Siber suçlular için yönlendiriciler genellikle kötü amaçlı trafiği proxy olarak kullanmanın veya botnet’lerinin boyutunu artırmanın bir yoludur.