SideWalk olarak bilinen bir Linux varyantı, Şubat 2021’de bir Hong Kong üniversitesini hedeflemek için kullanıldı ve implantın platformlar arası yeteneklerinin altını çizdi.

Üniversitenin ağındaki kötü amaçlı yazılımı tespit eden Slovak siber güvenlik firması ESET, arka kapıyı, köpüklü cin. İsmi açıklanmayan üniversitenin, Mayıs 2020’de öğrenci protestoları sırasında grup tarafından zaten hedef alındığı söyleniyor.

ESET, The ile paylaşılan bir raporda, “Grup, bir baskı sunucusu, bir e-posta sunucusu ve öğrenci programlarını ve ders kayıtlarını yönetmek için kullanılan bir sunucu da dahil olmak üzere birden çok anahtar sunucuyu başarıyla tehlikeye atarak, uzun bir süre boyunca sürekli olarak bu kuruluşu hedef aldı” dedi. Hacker Haberleri.

SparklingGoblin, Winnti şemsiyesi (aka APT41, Barium veya Wicked Panda) ile bağlantıları olan bir Çinli gelişmiş kalıcı tehdit (APT) grubuna verilen addır. Öncelikle, en azından 2019’dan bu yana Doğu ve Güneydoğu Asya’daki çeşitli varlıkları hedef alan ve özellikle akademik sektöre odaklanan saldırılarıyla tanınıyor.

Ağustos 2021’de ESET, ABD merkezli isimsiz bir bilgisayar perakende şirketini vurmak için aktör tarafından özel olarak kullanılan SideWalk kod adlı yeni bir özel Windows kötü amaçlı yazılım parçasını ortaya çıkardı.

Broadcom yazılımının bir parçası olan Symantec’in müteakip bulguları, SideWalk’ın kullanımını Grayfly takma adı altında izlediği bir casus saldırı grubuyla ilişkilendirirken, kötü amaçlı yazılımın Crosswalk ile benzerliklerine dikkat çekti.

ESET kötü amaçlı yazılım araştırmacısı Mathieu Tartare, The Hacker News’e verdiği demeçte, “SparklingGoblin’in Taktikleri, Teknikleri ve Prosedürleri (TTP’ler) APT41 TTP’lerle kısmen örtüşüyor” dedi. “Grayfly’ın Symantec tarafından verilen tanımı (en azından kısmen) SparklingGoblin ile örtüşüyor gibi görünüyor.”

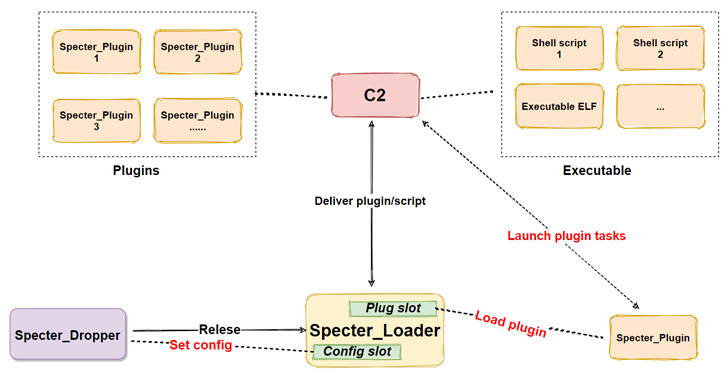

ESET’in en son araştırması, SideWalk’ın Linux muadili (başlangıçta StageClient Temmuz 2021’de), analiz ayrıca Eylül 2020’de ortaya çıkan bir Linux botnet olan Spectre RAT’ın aslında SideWalk’ın bir Linux çeşidi olduğunu da ortaya çıkardı.

SideWalk Linux ve çeşitli SparklingGoblin araçları arasındaki çoklu kod benzerliklerinin yanı sıra, Linux örneklerinden biri bir komut ve kontrol adresi (66.42.103) kullanılarak bulundu.[.]222) daha önce SparklingGoblin tarafından kullanılıyordu.

Diğer ortak noktalar, aynı ısmarlama ChaCha20 uygulamasının kullanımını, belirli bir görevi yürütmek için birden fazla iş parçacığını, yapılandırmasının şifresini çözmek için ChaCha20 algoritmasını ve özdeş bir ölü damla çözümleyici yükünü içerir.

Bu örtüşmelere rağmen, bazı önemli değişiklikler var, en dikkat çekenleri C’den C++’a geçiş, zamanlanmış görevleri yürütmek ve sistem bilgilerini toplamak için yeni yerleşik modüllerin eklenmesi ve Linux sürümünde işlenmeyen dört komutta yapılan değişiklikler. .

“Telemetrimizde Linux varyantını yalnızca bir kez gördüğümüz için (Şubat 2021’de bir Hong Kong üniversitesinde konuşlandırıldı), Linux varyantının daha az yaygın olduğu düşünülebilir – ancak Linux sistemlerinde bunu açıklayabilecek daha az görünürlüğümüz var, ” dedi Tartar.

“Öte yandan, Spectre Linux varyantı, IP kameralara ve NVR ve DVR cihazlarına (görünürlüğümüzün olmadığı) karşı kullanılıyor ve bu tür cihazlarda bir güvenlik açığından yararlanarak toplu olarak yayılıyor.”