Pakistan’a bağlı gelişmiş Kalıcı Tehdit (APT) grubu, Aralık 2024’ün sonlarından bu yana hedefleme kapsamını önemli ölçüde genişletti.

Başlangıçta, grup Hindistan hükümetine, savunma, denizcilik sektörlerine ve üniversite öğrencilerine sızmaya odaklandı.

Son gelişmeler, demiryolları, petrol ve gaz ve dış iş bakanlıkları gibi önemli sektörlerin siber faaliyetlerine dahil edildiğini göstermektedir.

.png

)

.png

)

Seqrite Labs APT ekibi, şimdi hükümet yetkililerinin tespitten kaçınmak için taklit edilmesini içeren sepet taktiklerinin evrimini ortaya çıkarmada çok önemlidir.

Kötü amaçlı yüklerin stratejik olarak konuşlandırılması

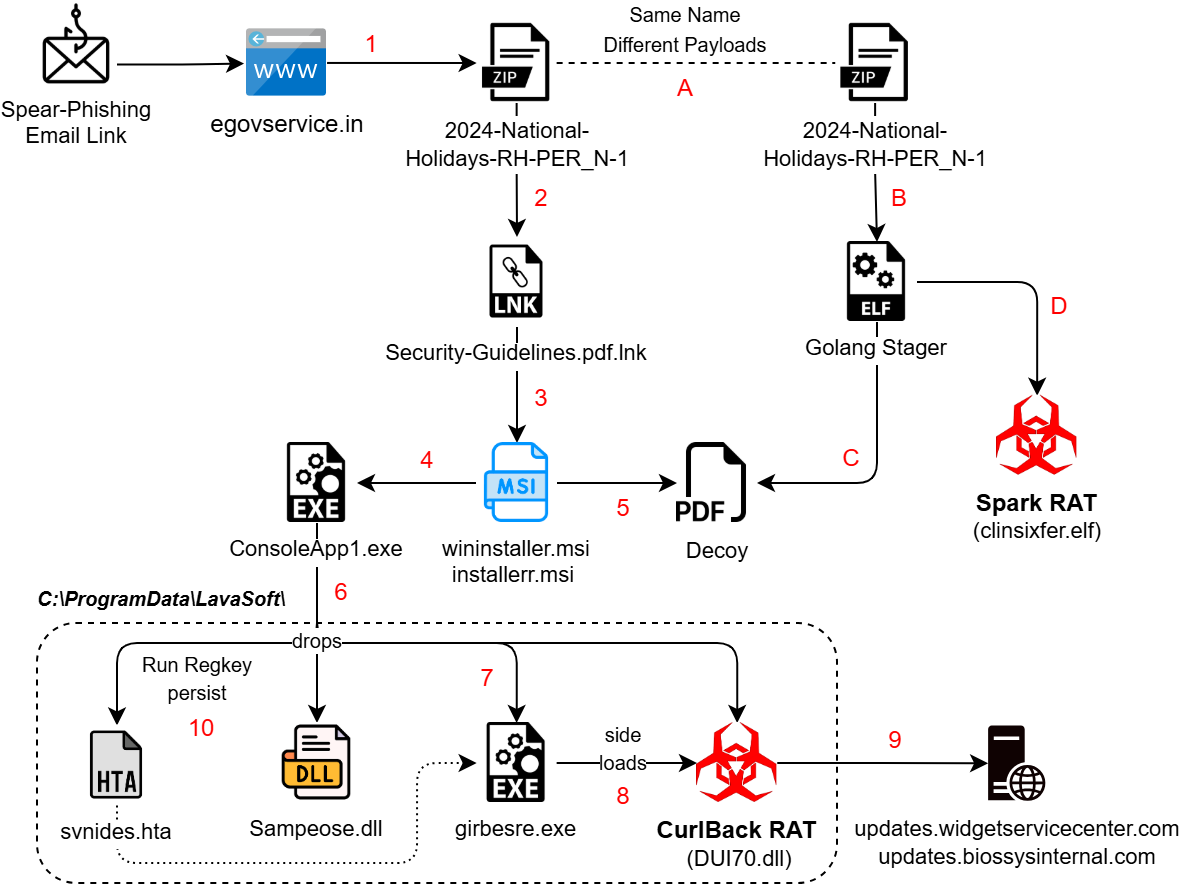

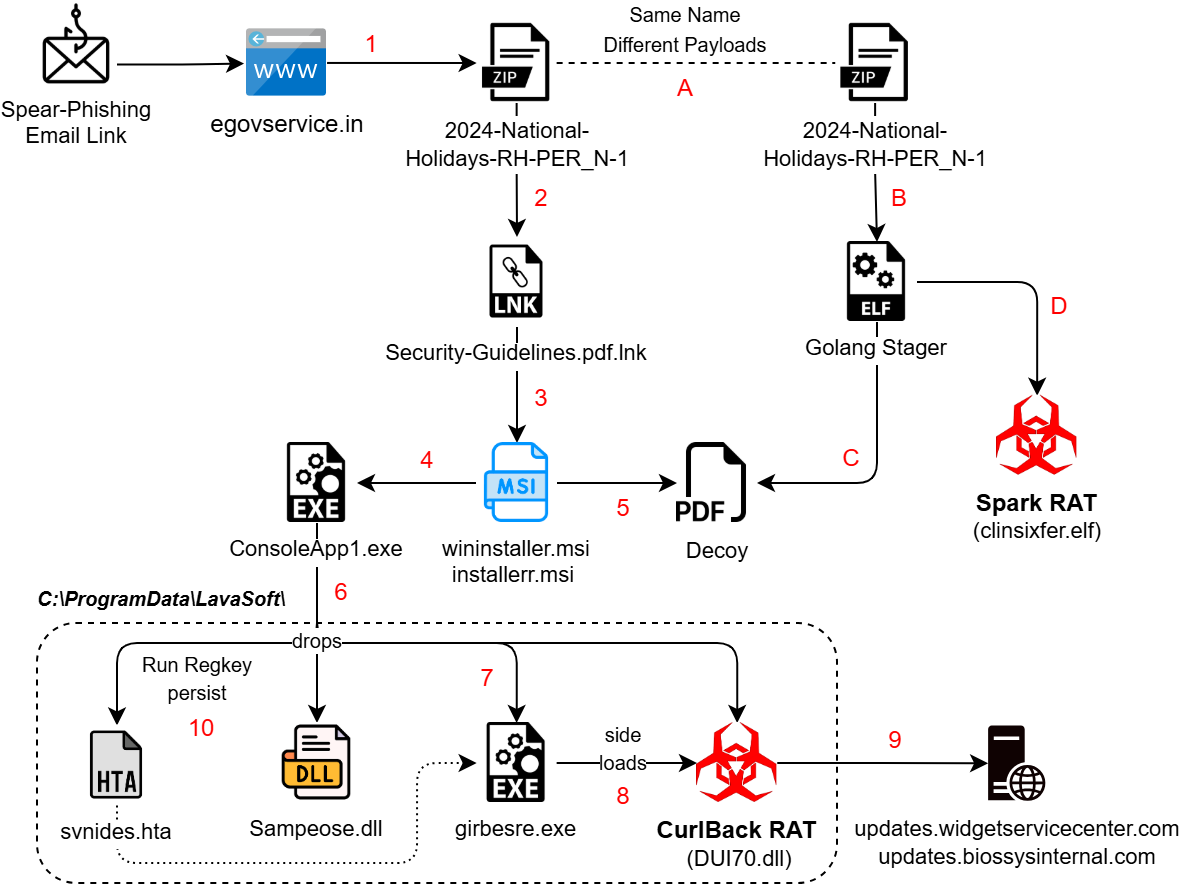

Sidecopy, Microsoft Yükleyici (MSI) paketlerini evreleme mekanizması olarak kullanmaya başladı ve daha önceki HTML Uygulama (HTA) dosyalarını kullanmalarından geçti.

Bu yöntem, DLL yan yükleme ve çok platformlu girişler gibi kaçırma tekniklerini kolaylaştırarak, yükleri gizli bir şekilde sunma yeteneklerini artırır.

Dahası, grup açık kaynaklı araçları yeniden kullandı, Xeno Rat ve Spark Rat gibi araçların işlevlerini değiştirdi ve geliştirdi, stratejik hedeflerine uyacak şekilde eşzamanlı sıçan ile hizalandı.

Kimlik avı ve kimlik bilgisi hırsızlığı

Kampanya, Hindistan Ulusal Savunma Koleji (NDC) ‘den resmi iletişim kisvesi altında kimlik avı e -postaları ile başladı.

13 ve 15 Ocak 2025 tarihli bu e-postalar, sırasıyla “NDC65-Updated-Schedule.pdf” ve “2024-National-holidays-rh-per_n-1.zip” adlı kötü amaçlı yazılım yüklü ekler veya bağlantılar içeriyordu.

Kullanıcılar, yürütüldükten sonra kötü amaçlı kod yürütmek için meşru uygulamalardan yararlanan MSI paketlerinin indirilmesini başlatan bu dosyaları indirmeye kandırıldı.

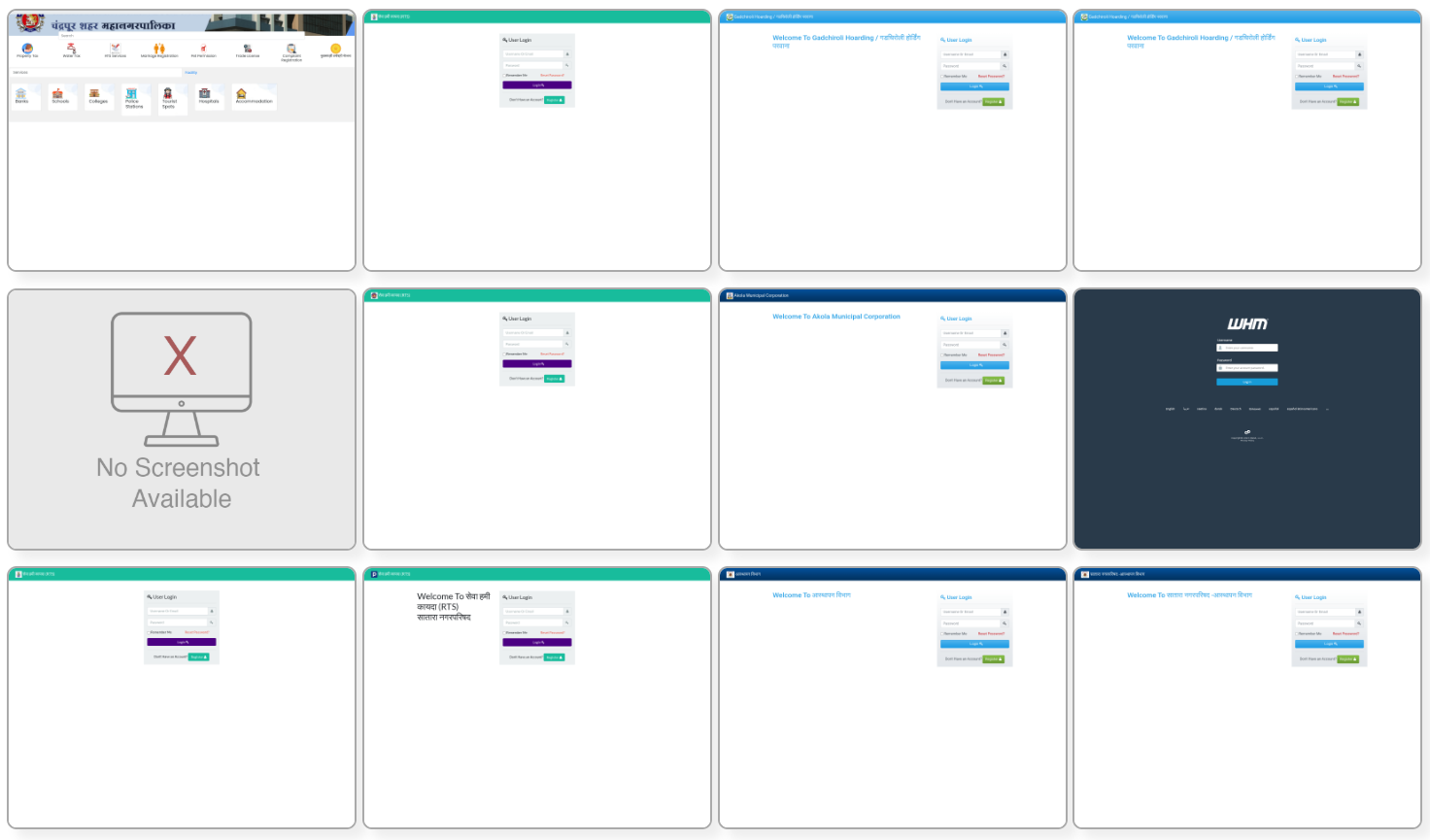

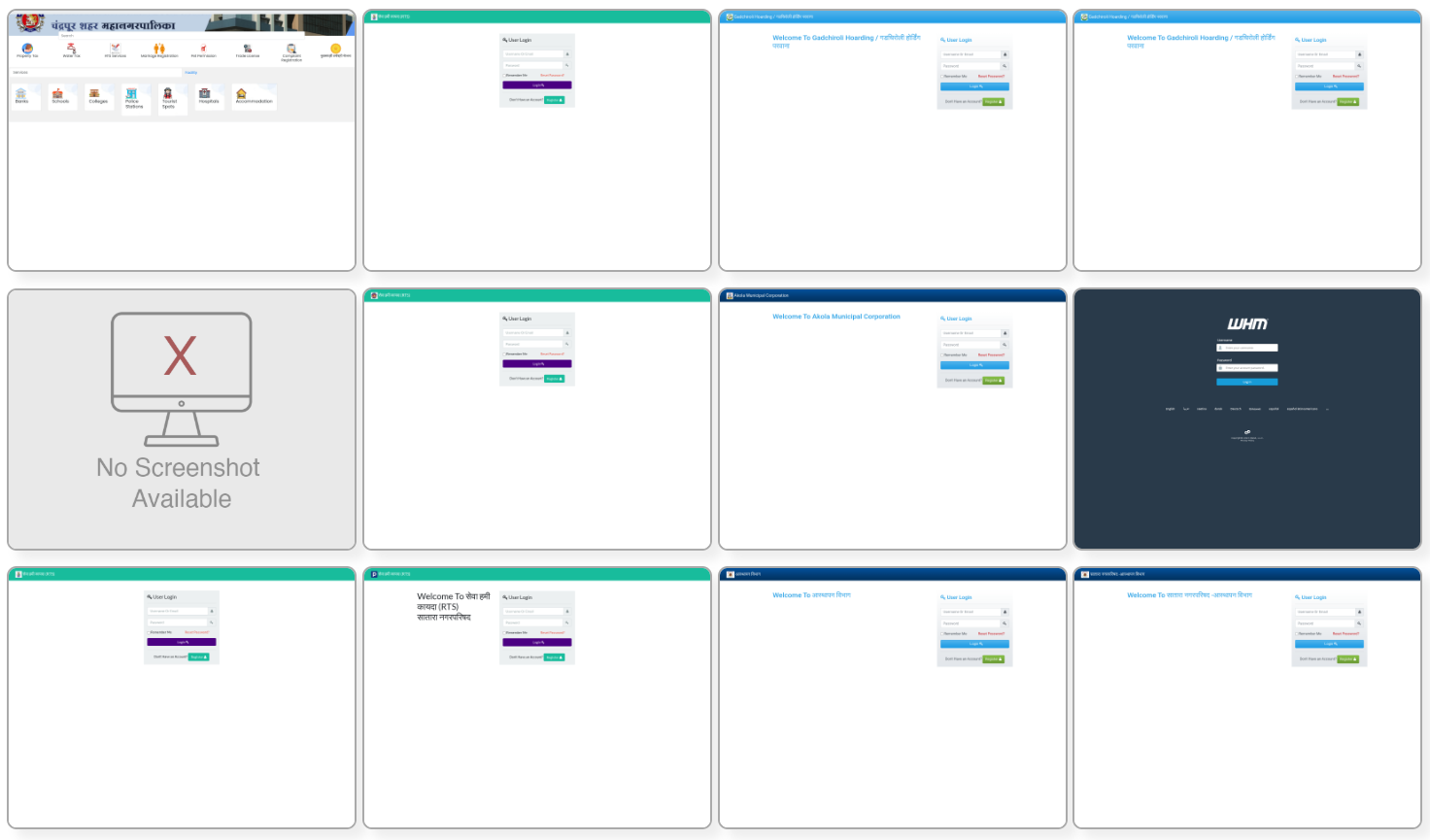

Kalıcılık oluşturmak için Sepetope, “nhp.mowr.gov.in” gibi tehlikeye atılmış resmi alanları ve yüklerini barındırmak ve sunmak için e-yöneticilik hizmetlerini taklit eden sahte alanlar kullanır.

Bu alanlar GodAddy.com, LLC ile oluşturuldu ve bir kullanıcı giriş yaparken, webmail’den personel güvenlik yönetimine, potansiyel olarak Kamu Hizmetleri Yasası kapsamında çeşitli sistemleri hedefleyin.

İlk enfeksiyondan sonra, Sepetope, özel sıçanlarını dağıtmak için kod bölümlerinin AES/RC4 şifresini çözme gibi teknikler kullanır.

Örneğin, Curlback Rat, kurbanın makinesini bir UUID kullanarak komut ve kontrol (C2) sunucusu ile kaydeder ve Curl kullanarak dosya transferlerini destekler.

Başlangıçta Kuzey Koreli bağlantılı gruplar tarafından kullanılan açık kaynaklı Xenorat’ın değiştirilmiş bir versiyonu, HVNC, canlı mikrofon erişimi, keylogging ve diğer casusluk faaliyetleri için sepet tarafından yeniden tasarlandı.

Kötü amaçlı yazılım, C2 sunucusu (79.141.161.58:1256) ile iletişim kurar ve bu da algılamadan kaçınmak için derin bir özelleştirme seviyesi önerir.

Sidecopy’nin operasyonları karmaşık bir altyapıya güvenir, evreleme alanları genellikle godaddy.com, LLC aracılığıyla kaydedilir.

Bu alanlar Haziran 2023’ten beri aktiftir ve kimlik avı için sahte oturum açma sayfaları aracılığıyla birden fazla Hint şehir belediye şirketine hitap etmek üzere tasarlanmıştır.

Rapora göre, C2 sunucuları, önceki sepet kampanyalarında kullanımı ile bilinen CloudFlare ve Hz Hosting Limited ile ilişkili IPS’de barındırılıyor.

Grup ayrıca, Ocak 2025’te casusluk yapmakla suçlanan bir hükümet çalışanının tutuklanmasına denk gelen gözlemlenen bal temalı kampanyalarla uğraşıyor.

Ayrıca, Sidecopy, “İklim Değişikliği” ve “Mesleki Gelişim” gibi temaları kullanan üniversite öğrencilerini hedefleyen yeni URL’lerle daha önce uzlaşmış bir eğitim portalını yeniden etkinleştirmiştir.

Sepetopiklerin HTA dosyalarını kullanmaktan MSI paketlerini benimsemeye kadar, açık kaynaklı araçların ve ileri kaçaklama tekniklerini benimsemelerinin yanı sıra, casusluk operasyonlarının etkinliğini artırmak için uyarlanabilirliklerini vurgulamaktadır.

Bu sofistike yaklaşım sadece kritik altyapıyı tehlikeye atma potansiyellerini arttırmakla kalmaz, aynı zamanda bu kalıcı tehditleri azaltmak için hedeflenen sektörler arasında artan siber güvenlik önlemlerine yönelik acil ihtiyacın altını çizmektedir.

Sepetin stratejilerindeki devam eden gelişme, hükümet ve stratejik sektörlerde siber güvenlik için proaktif ve çok yönlü bir yaklaşım gerektirir.

Bu haberi ilginç bul! Anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin!