Popüler WordPress eklentisi Essential Addons for Elementor’da, etkilenen sitelerde yükseltilmiş ayrıcalıklar elde etmek için potansiyel olarak istismar edilebilecek bir güvenlik açığı açıklandı.

CVE-2023-32243 olarak takip edilen sorun, 11 Mayıs 2023’te yayınlanan 5.7.2 sürümünde eklenti bakımcıları tarafından ele alındı. Essential Addons for Elementor, bir milyondan fazla aktif yüklemeye sahiptir.

Patchstack araştırmacısı Rafie Muhammad, “Bu eklenti, kimliği doğrulanmamış bir ayrıcalık yükseltme güvenlik açığından muzdariptir ve kimliği doğrulanmamış herhangi bir kullanıcının ayrıcalıklarını WordPress sitesindeki herhangi bir kullanıcınınkine yükseltmesine izin verir.” Dedi.

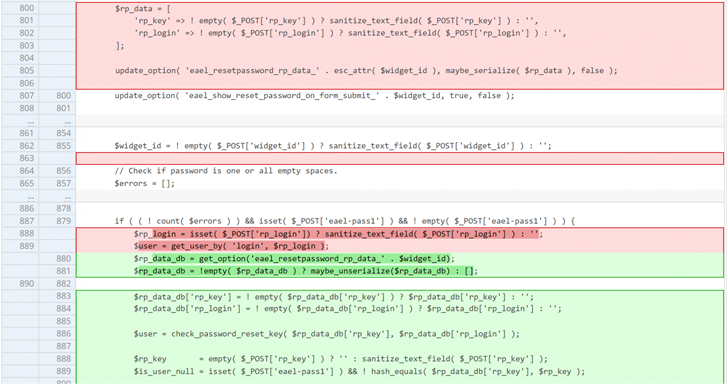

Kusurun başarılı bir şekilde kullanılması, bir tehdit aktörünün, kötü niyetli taraf kullanıcı adını bildiği sürece herhangi bir kullanıcının şifresini sıfırlamasına izin verebilir. Eksikliğin 5.4.0 sürümünden beri var olduğuna inanılıyor.

Güvenlik açığı, bir yönetici hesabıyla ilişkili parolayı sıfırlamak ve web sitesinin tam kontrolünü ele geçirmek için silah haline getirilebileceğinden, bunun ciddi sonuçları olabilir.

Muhammed, “Bu güvenlik açığı, bu parola sıfırlama işlevinin bir parola sıfırlama anahtarını doğrulamaması ve bunun yerine verilen kullanıcının parolasını doğrudan değiştirmesi nedeniyle oluşur.”

Açıklama, Patchstack’in aynı eklentide güvenliği ihlal edilmiş web sitelerinde keyfi kod yürütmek için kötüye kullanılmış olabilecek başka bir ciddi kusuru ortaya çıkarmasından bir yıldan fazla bir süre sonra geldi.

Bulgular ayrıca, kötü şöhretli SocGholish (aka FakeUpdates) kötü amaçlı yazılımını enjekte etmeyi amaçlayan, Mart 2023’ün sonlarından bu yana WordPress sitelerini hedef alan yeni bir saldırı dalgasının keşfini takip ediyor.

SocGholish, ek kötü amaçlı yazılımların virüslü ana bilgisayarlara teslim edilmesini kolaylaştırmak için ilk erişim sağlayıcısı olarak işlev gören kalıcı bir JavaScript kötü amaçlı yazılım çerçevesidir. Kötü amaçlı yazılım, bir web tarayıcısı güncellemesi gibi görünen, arabayla indirilenler yoluyla dağıtıldı.

Sucuri tarafından tespit edilen en son kampanyanın, kötü amaçlı yazılımı gizlemek, ayak izini azaltmak ve tespit edilmekten kaçınmak için zlib adlı bir yazılım kitaplığı kullanan sıkıştırma tekniklerinden yararlandığı tespit edildi.

Sucuri araştırmacısı Denis Sinegubko, “Kötü aktörler, tespit edilmekten kaçınmak ve kötü amaçlı yazılım kampanyalarının ömrünü uzatmak için taktiklerini, tekniklerini ve prosedürlerini sürekli olarak geliştiriyor” dedi.

“SocGholish kötü amaçlı yazılımı, saldırganların geçmişte yaklaşımlarını tehlikeye atılmış WordPress web sitelerine kötü amaçlı komut dosyaları enjekte etmek için değiştirdiğinden, bunun en iyi örneğidir.”

Gerçek Zamanlı Koruma ile Fidye Yazılımını Durdurmayı Öğrenin

Web seminerimize katılın ve gerçek zamanlı MFA ve hizmet hesabı koruması ile fidye yazılımı saldırılarını nasıl durduracağınızı öğrenin.

Koltuğumu Kurtar!

Sadece SocGholish değil. Malwarebytes, bu haftaki bir teknik raporunda, “in2al5d p3in4er” (diğer adıyla Geçersiz Yazıcı) yükleyicisini bırakmak için sahte bir Windows güncellemesini simüle eden popunder reklamlarla yetişkinlere yönelik web sitelerinin ziyaretçilerine hizmet veren bir kötü amaçlı reklam kampanyasını ayrıntılı olarak açıkladı.

Malwarebytes tehdit istihbaratı direktörü Jérôme Segura, “Program, Microsoft’tan beklediğinize çok benzeyen bir tam ekran animasyonu görüntülemek için web tarayıcısına dayandığından çok iyi tasarlanmış,” dedi.

Geçen ay Morphisec tarafından belgelenen yükleyici, sistemin grafik kartını kontrol ederek sanal bir makinede mi yoksa sanal alan ortamında mı çalıştığını belirlemek ve sonunda Aurora bilgi hırsızı kötü amaçlı yazılımını başlatmak için tasarlandı.

Malwarebytes’e göre kampanya, son iki ayda 585 kurban talep etti ve tehdit aktörü aynı zamanda diğer teknik destek dolandırıcılıkları ve bir Amadey bot komuta ve kontrol paneliyle de bağlantılı.