Çeşitli sunucu donanımında süpürgelik yönetim denetleyicilerinde (BMC’ler) kullanılan AMI’nin Megarac yazılımında kritik bir güvenlik açığı keşfedilmiştir.

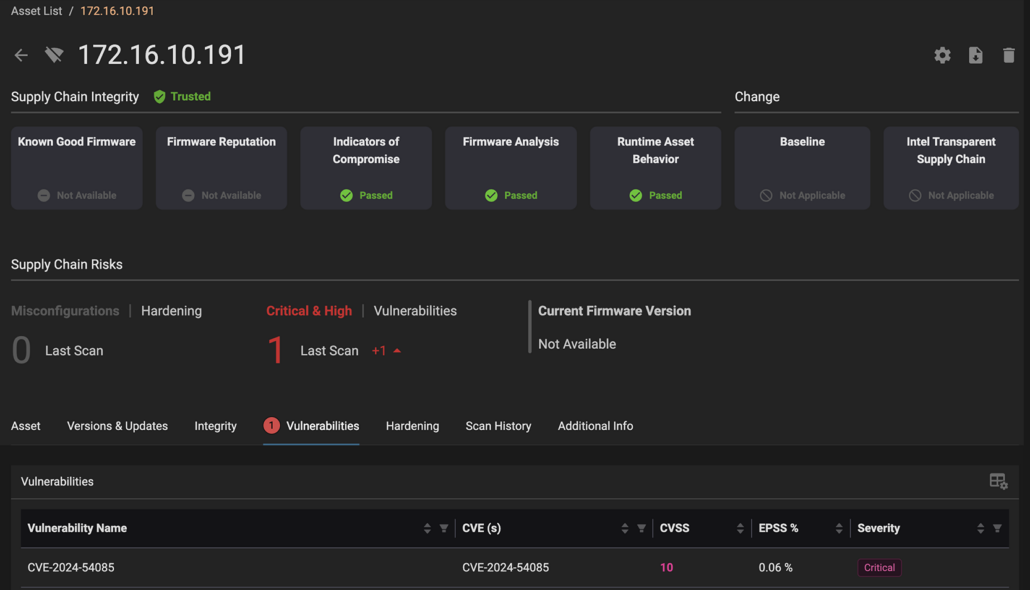

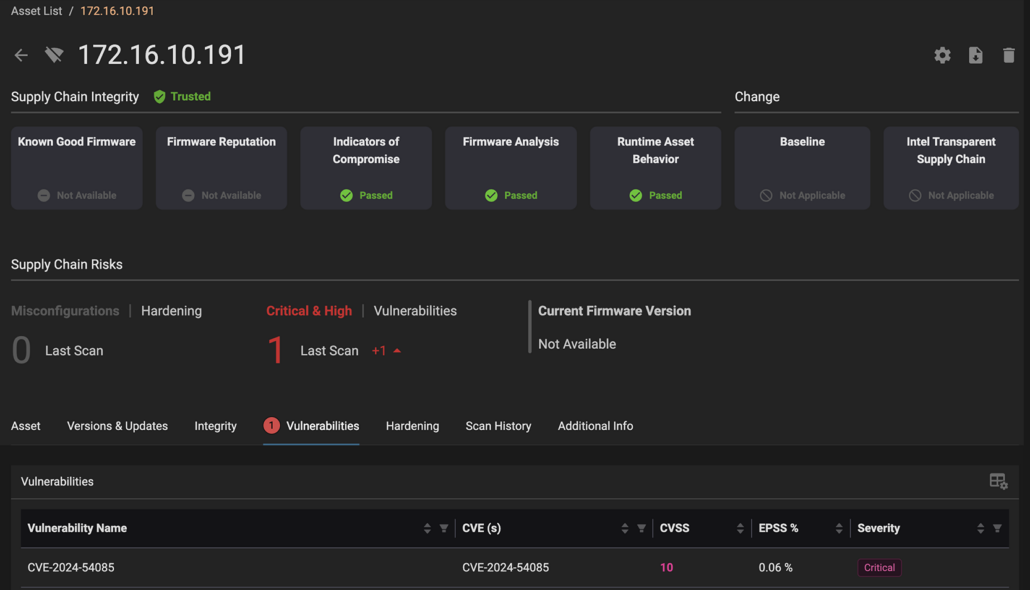

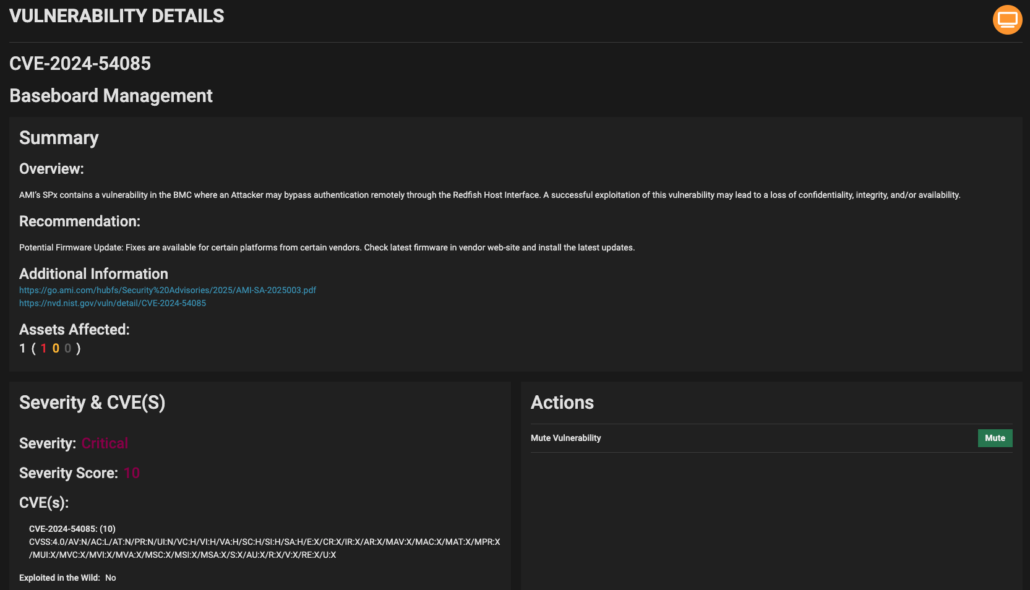

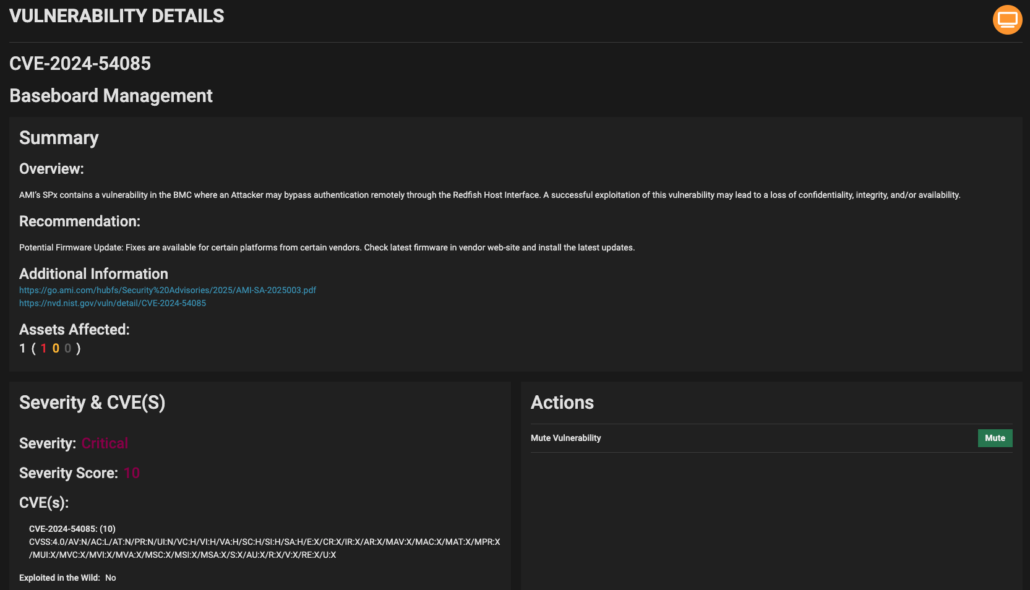

CVE-2024-54085 olarak tanımlanan bu güvenlik açığı, saldırganların dünya çapında bulut altyapısı ve veri merkezleri için önemli bir risk oluşturan kimlik doğrulamasını uzaktan atlamasına izin vermektedir.

Sorun, uzak sunucu yönetimi için çok önemli olan BMC’leri güvence altına almada devam eden zorlukları vurgulayan Eclypsium tarafından ifşa edilen önceki güvenlik açıklarının devamıdır.

Arka plan

Güvenlik açığı, Megarac’ın Redfish arayüzünde bir zayıflıktan yararlanır ve BMC’lere yetkisiz erişim sağlar.

Bu, tehlikeye atılan sunucuların uzaktan kumandası, kötü amaçlı yazılım veya fidye yazılımı, ürün yazılımı kurcalaması ve hatta sunucu bileşenlerine fiziksel hasar gibi ciddi sonuçlara yol açabilir.

Güvenlik açığı, HPE Cray XD670 ve ASUS RS720A-E11-RS24U da dahil olmak üzere çeşitli cihazı etkiler ve AMI’nin BMC yazılımının birden fazla üretici arasında yaygın kullanımı nedeniyle potansiyel olarak daha fazla cihaz etkilenir.

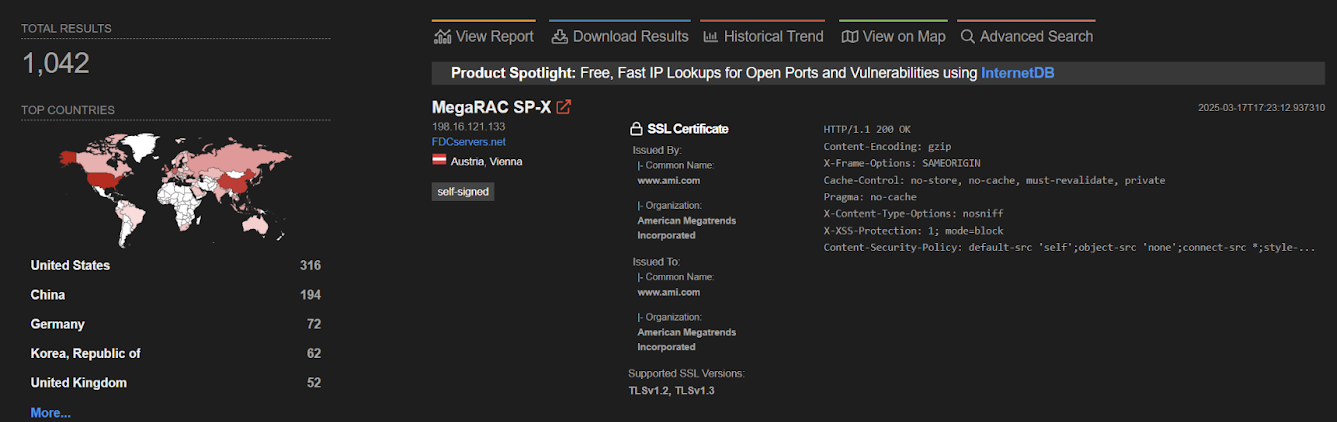

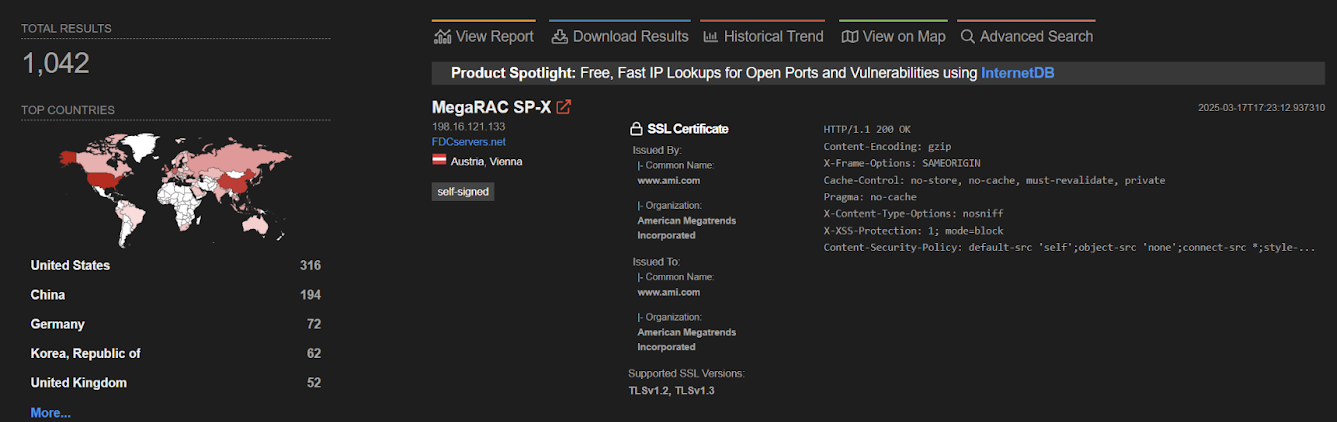

Shodan’ı kullanan bir arama, yaklaşık 1.000 maruz kalan örnek ortaya çıkardı ve bu sistemlerin derhal yamalı değilse önemli bir riski gösterdi.

Darbe

Sömürü mekanizması, kimlik doğrulama kontrollerini atlamak için belirli HTTP başlıklarının hazırlanmasını içerir.

“X-Server-ADDR” başlığını manipüle ederek, saldırganlar sistemi yetkisiz erişimi kabul etmek için kandırabilir.

Bu güvenlik açığı özellikle ilgilidir, çünkü herhangi bir kullanıcı etkileşimi olmadan kullanılabilir ve CVSS skorları, internete maruz kalan sistemler için 10.0 puanla yüksek şiddetini yansıtır.

AMI, güvenlik açığı için yamalar yayınladı, ancak bu düzeltmeleri uygulamak cihaz kesinti süresini gerektirerek iyileştirmeyi karmaşık bir süreç haline getiriyor.

Kuruluşlara, tüm uzaktan yönetim arayüzlerinin harici olarak maruz kalmamasını ve yetkili personele iç erişimi kısıtlamaları önerilir.

Düzenli yazılım ve ürün yazılımı güncellemeleri, uzlaşma belirtileri için sunucu ürün yazılımı izleme ile birlikte çok önemlidir.

Buna ek olarak, yeni ekipman, modası geçmiş ürün yazılımı ve potansiyel tedarik zinciri riskleri açısından iyice kontrol edilmelidir.

Eclypsium’un araştırması, veri merkezi operasyonlarındaki kritik rolleri göz önüne alındığında, BMC’ler için sağlam güvenlik önlemlerinin önemini vurgulamaktadır.

Vahşi doğada bilinen hiçbir istismar gözlenmediğinden, kuruluşların potansiyel saldırılar gerçekleşmeden önce sistemlerini güvence altına alacak bir penceresi vardır.

Bununla birlikte, güvenlik açığı anlaşıldıktan sonra istismar yaratmanın kolaylığı, yamaların ve güvenlik en iyi uygulamalarının uygulanmasının aciliyetinin altını çizmektedir.

SOC/DFIR ekiplerinden misiniz? -Kötü amaçlı yazılım olaylarını analiz edin ve herhangi biriyle canlı erişim alın.Run -> Şimdi ücretsiz başlayın.