Siber Tehdit İstihbaratı (CTI), siber tehditlerle ilgili verilerin kuruluşları korumak için eyleme geçirilebilir bilgilere dönüştürme, analiz etme ve dönüştürme uygulamasıdır.

Baş Bilgi Güvenliği Görevlileri (CISO) için, tehdit istihbaratını anlamak ve kullanmak, siber tehditler frekans ve sofistike olarak artmaya devam ettikçe, organizasyonel varlıkları korumak ve iş sürekliliğini desteklemek için çok önemlidir.

CTI’nın iş zorunluluğu

CISO’lar için CTI, benzersiz sorumlulukları nedeniyle vazgeçilmezdir: siber güvenliği iş hedefleriyle dengelemek, bütçeleri paydaşlara haklı çıkarmak ve uyum sağlamak.

.png

)

CTI doğrudan iş hedeflerini destekler:

- Finansal kayıpların azaltılması: CTI, ihlal maliyetlerini azaltmak için savunmalara öncelik verir.

- İş sürekliliğini sağlamak: CISOS’un% 43’ü, en iyi siber saldırı riskleri (Pentera.io) olarak planlanmamış kesinti ve operasyonları bozuyor. CTI, kesintileri en aza indirmek için proaktif tehdit algılamasını sağlar.

- Karar vermeyi geliştirmek: CTI, bütçeleri yüksek etkili risklerle hizalayarak güvenlik yatırımlarını haklı çıkarmak için CISOS’u verilerle donatıyor.

- Uyum ve itibarın iyileştirilmesi: CTI, finansal ve itibar hasarı nedeniyle (Sibercrime dergisi) küçük işletmelerin% 60’ı Cyberattack sonrası başarısız olduğu için düzenleyici uyumluluğu destekler ve marka itibarını korur.

- SOC verimliliğini artırma: Tehdit istihbarat beslemelerini kullanan şirketler, gelişmiş tehditlere karşı öngörülmede ve savunmada bir iyileşme görüyorlar.

Tehdit istihbarat katmanları ve tipik görevler

Tehdit istihbarat verileri dört seviyede kategorize edilebilir: teknik, taktik, stratejik ve operasyonel.

- Teknik TI, uzlaşmanın belirli göstergeleri (IOCS) hakkında son derece ayrıntılı, teknik bilgiler sağlar.

- Taktik TI, güvenlik kontrollerini ve politikalarını desteklemek için rakiplerin taktikleri, teknikleri ve prosedürleri (TTP’ler) hakkında bilgi sağlar.

- Operasyonel TI, acil güvenlik operasyonlarına rehberlik etmek için devam eden veya yakın tehditler hakkında işlem yapılabilir bilgiler sunar.

- Stratejik TI, uzun vadeli karar alma ve planlamayı desteklemek için üst düzey eğilimlere ve daha geniş tehdit manzarasına odaklanmaktadır.

Her seviyede tehdit istihbaratı nasıl toplanır

Tipik CTI görevlerinin birkaç örneği, SOC takımlarının her seviyede karşılaştıkları zorlukları ve bunları nasıl ele aldıklarını anlamamıza yardımcı olacaktır.

Örnekler, bir dizi anahtar CTI iş akışını güçlendiren işletme çözümleri sunan herhangi bir.Run tarafından sağlanır.

Çözümler tehdit istihbarat arama, interaktif kum havuzu ve tehdit istihbarat beslemeleridir.

Ti Lookup, Tehdit avını gerçek zamanlı topluluk güdümlü verilerle basitleştirirken, TI feeds algılama ve yanıtı otomatikleştirir.

Tehdit İstihbarat Arama Dünya çapında 15.000 güvenlik ekibinden profesyoneller tarafından analiz edilen kötü amaçlı yazılım örneklerinden IOCS, IOAS, IOBS ve TTP’lerin aranabilir bir veritabanına anında erişim sunar.

Sandbox oturumlarından bağlamsal veriler sağlar ve göstergeleri, olayları ve kampanyaları araştırmak için 40’tan fazla arama parametresi ile hızlı tehdit tanımlamasını sağlar.

Ti Feeds SIEM’ler, güvenlik duvarları ve ipuçlarıyla entegrasyon için gerçek zamanlı, makine tarafından okunabilir IOC verileri (örn. Kötü niyetli IP’ler, alanlar, dosya karmaları) teslim edin.

Saatlik olarak güncellenen Ti, herhangi birinden üç ayda bir 50 milyon IOC’den yararlanır.

Speed up and enrich threat investigations with Threat Intelligence Lookup! 50 trial search requests to supercharge triage and response

RUN’un ürünleri dört tehdit istihbaratının hepsine de etkili bir şekilde eşlenebilir: teknik, taktik, operasyonel ve stratejik.

1. Teknik Zeka: IPS, Hashes ve Alanlar gibi kısa vadeli, makine tarafından okunabilir göstergeler

Ti Lookup isteğe bağlı IOC ilişkilendirme ve zenginleştirme sunar. Güvenlik ekipleri, canlı sanal alan yürütme verilerini ve tehdit bağlamını görmek için bir karma, etki alanı veya IP arayabilir.

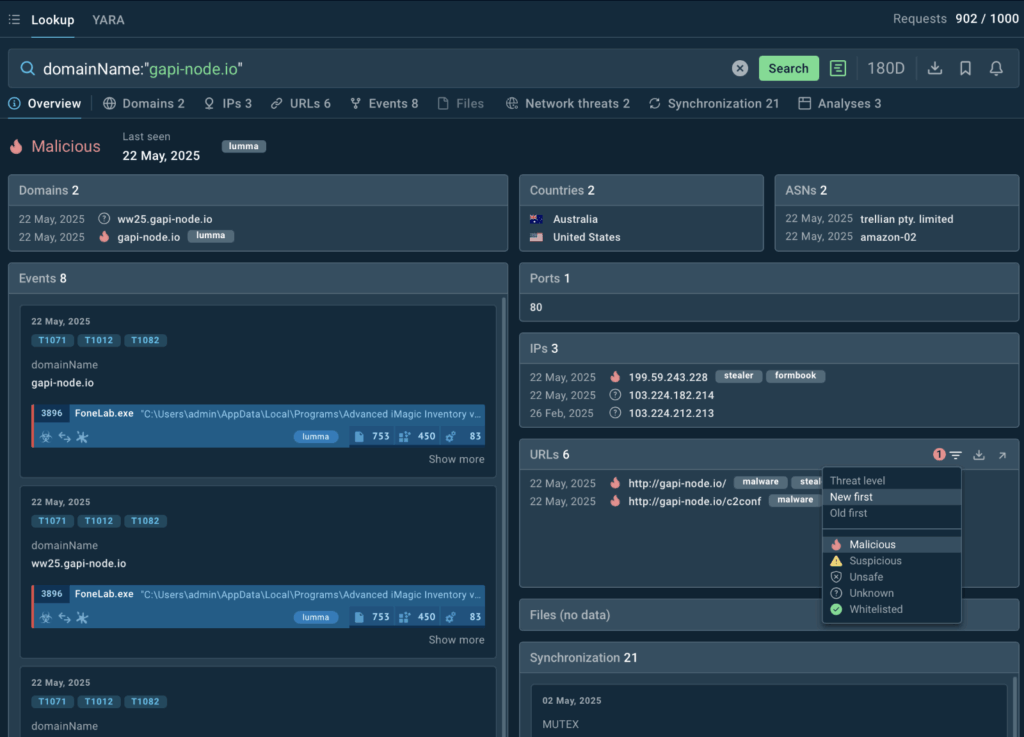

Bu nasıl çalıştığına bir örnektir: şüpheli bir etki alanı GAPI düğümü[.]IO, kurumsal ağda tespit edilir, TI aramasına arama sorgusu olarak gönderilir, kötü niyetli olarak tanınır ve kara listeye alınır.

Domachinname: “Gapi-node.io”

Ti Lookup, alanın Lumma Stealer ile ilişkili olduğunu, en son son zamanlarda bir kötü amaçlı yazılım örneğinde tespit edildiğini ve algılama ve uyarı için de kullanılabilecek bir dizi bağlantılı IOC’ye sahip olduğunu gösterir.

TI bu seviyede beslenir, güvenlik duvarları, SIEM’ler ve uç nokta koruması gibi otomatik savunmalar.

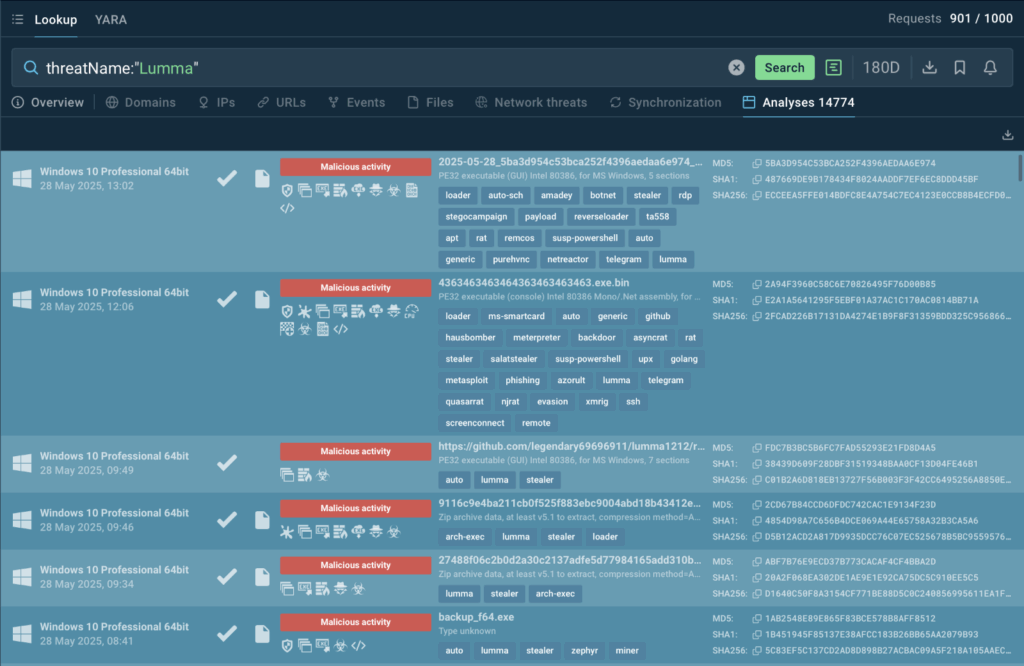

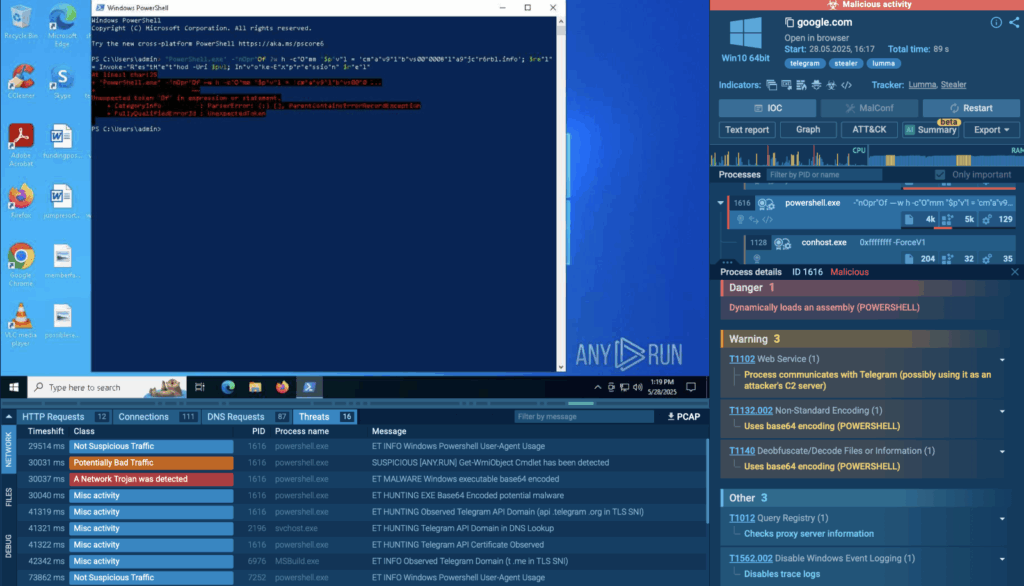

2. Taktik zeka: düşman TTP’lere ilişkin içgörüler (taktikler, teknikler ve prosedürler)

Tehdit istihbarat araması, interaktif sanal alandaki kötü amaçlı yazılım analizlerine, yürütme modellerini, kalıcılık mekanizmalarını ve kaçırma taktiklerini ortaya çıkaran ve bunları genlik teknikleriyle eşlemeye bağlar.

Bağlantılardan herhangi birini tıklayın Bir analiz oturumunu ayrıntılı olarak gözlemleyin ve saldırı zinciriyle ilgili tüm verileri keşfedin:

Ti beslemeleri, ayrıca kum havuzu ile entegre edilmiş, kötü amaçlı yazılım aileleri ve saldırı vektörleri üzerindeki bağlamla kütükleri ve tespitleri zenginleştirir.

3. Operasyonel Zeka: Gerçek zamanlı olarak belirli kampanyalara, altyapıya veya tehdit aktör faaliyetlerine ilişkin bilgiler

Ti Lookup, örnekler, kampanyalar ve saldırı altyapıları arasındaki bağlantıları ortaya çıkarır. Analistler daha geniş kötü niyetli aktiviteyi anlamak için eserler arasında dönebilirler.

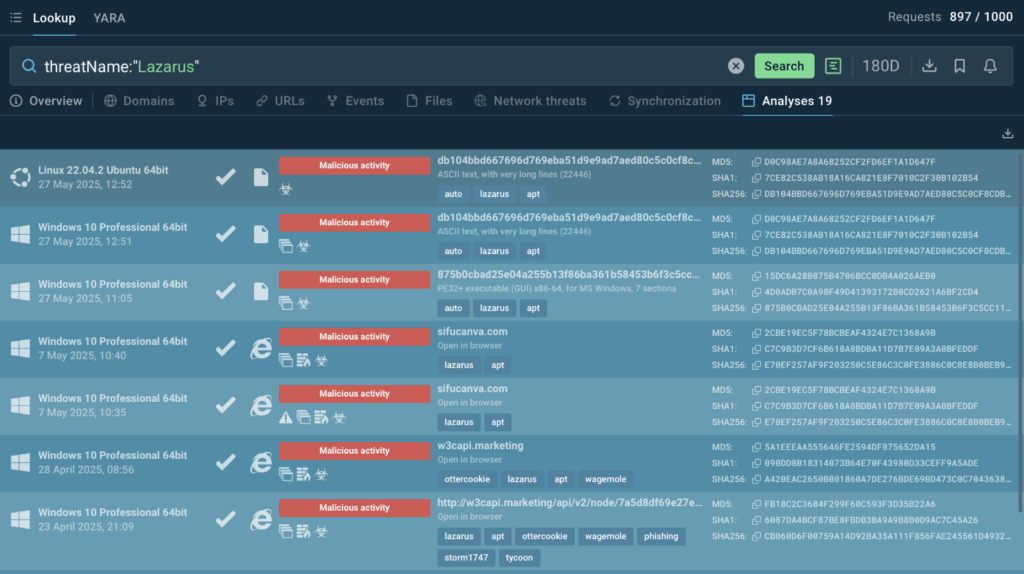

Örneğin, tehdit oyuncusu adına göre aranabilir ve operasyonlarının şekillendirdiği eğilimleri görülebilir:

THreatname: “Lazarus”

Lazarus, 2009’dan beri aktif olan Kuzey Koreli İleri Kalıcı Tehdit (APT) grubudur. TI arama sonuçlarına daha derin kazmadan önce bile şunları görebiliriz:

- Grup hala aktif.

- Hem Windows hem de Linux ekosistemlerini hedefler.

- Finansal kurumları ve kripto para birimi varlıklarını hedefleyen son zamanlarda ortaya çıkan bir Kuzey Koreli çalan kullanıyor.

4. Stratejik Zeka: Karar alma, risk yönetimi ve güvenlik yatırımlarını bilgilendirmek için üst düzey bilgiler

Burada CTI, genellikle teknik detaylara girmeden eğilimlere, motivasyonlara, yeteneklere ve tehdit aktörlerinin niyetine odaklanmaktadır. Stratejik tehdit zekası kaynakları şunları içerir:

- Tehdit eğilimleri, siber suç evrimi ve hükümet veya uluslararası kurumlardan gelen jeopolitik riskler hakkında yıllık veya üç aylık raporlar.

- Ticari TI sağlayıcılardan beyaz incelemeler, raporlar ve analitikler ( Any.Run’un kötü amaçlı yazılım eğilimleri raporu).

- Akademik ve düşünce kuruluşu araştırma ve yayınlar.

- Medya Yayınları ve Açık Kaynak İstihbarat (OSINT).

- Konferanslar ve diğer endüstri etkinlikleri.

Speed up and enrich threat investigations with Threat Intelligence Lookup! 50 trial search requests to supercharge triage and response

Çözüm

Siber tehdit istihbaratı, CISOS’u riskleri öngörmeye, bilinçli stratejik kararlar almaya ve kritik varlıkları korumaya güç verirken, güvenlik çabalarını operasyonel süreklilik ve finansal istikrar gibi organizasyonel hedeflerle uyumlu hale getirir.

Gibi çözümlerden yararlanarak Herhangi bir.run’un tehdit istihbarat araması Ve Ti beslemeleri, CISOS proaktif olarak tehditlere karşı savunabilir, potansiyel zararları en aza indirebilir ve kuruluşun bütünlüğünü ve güvenini koruyabilir.