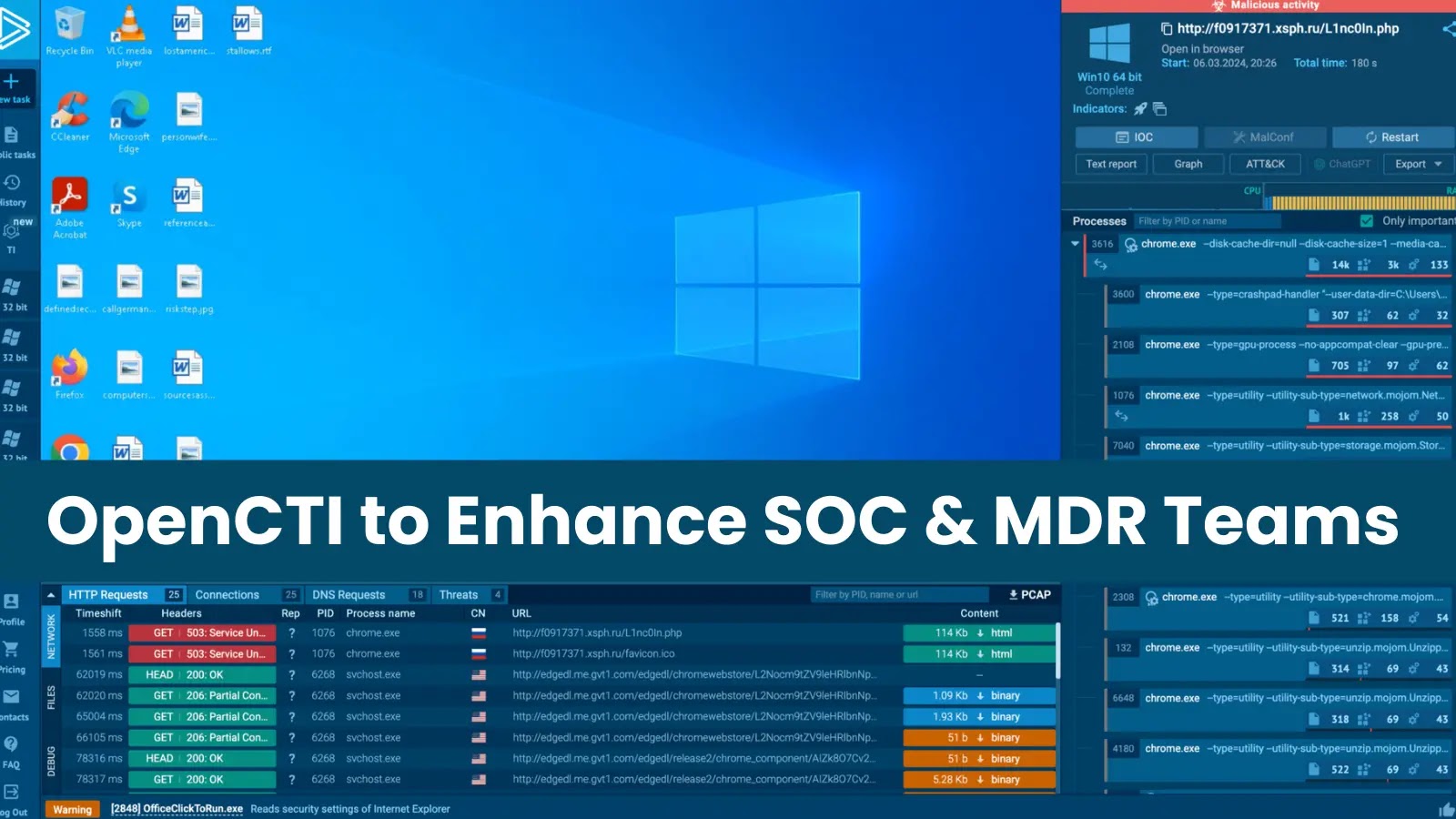

ANY.RUN, tehdit analizini kolaylaştırmak için OpenCTI ile entegre olur ve bu, OpenCTI gözlemlerinin doğrudan ANY.RUN analizinden elde edilen verilerle zenginleştirilmesine olanak tanır.

OpenCTI, bağlayıcılar aracılığıyla ANY.RUN gibi çeşitli kaynaklardan tehdit verilerini toplayan, bu verileri dosya karmaları ve IP adresleri gibi göstergeler dahil “gözlemler” olarak depolayan merkezi bir merkezdir.

HERHANGİ BİR ÇALIŞMA 40 saniye içinde ilk tespit için YARA ve Suricata kurallarını kullanan ve sanal ortamla gerçek zamanlı etkileşim sunan, güvenlik ekiplerinin şüpheli dosyaları araştırmasına yardımcı olan bulut tabanlı bir kötü amaçlı yazılım analizi sanal alanıdır.

Analistlerin otomatik kötü amaçlı yazılım tekniklerini atlamasına ve karmaşık tehditleri daha derinlemesine analiz etmesine olanak tanır ve bulut tabanlı yapısı aynı zamanda güvenlik ekiplerinin kurulum ve bakım yüklerini de ortadan kaldırır.

“ANY.RUN, MITRE ATT&CK teknikleri ve taktikleri için konektörler yayınladı. ANY.RUN TI Yayınları Verileri 24 saatte bir OpenCTI'ye aktaran bağlayıcı ve gözlemlerinizi, kötü amaçlı yazılım ailesi etiketleri ve kötü amaçlılık puanları gibi korumalı alan analiz görevlerinden elde edilen verilerle zenginleştirmek için kullanabileceğiniz bir ANY.RUN sanal alan konektörü.”

Yeni entegrasyon iki ana işlevsellik sunuyor:

- Otomatik veri içe aktarma: HERHANGİ BİR ÇALIŞMA Tehdit İstihbaratı Akışları bağlayıcı, verileri günlük olarak OpenCTI'ye otomatik olarak aktarır.

- İnteraktif analiz ve zenginleştirme: Korumalı alan konektörü, kötü amaçlı yazılım etiketleri, kötü amaçlı puanlar ve kötü amaçlı yazılım tarafından kullanılan taktikler, teknikler ve prosedürler (TTP'ler) gibi göstergeleri içeren bir korumalı alan ortamında kötü amaçlı yazılım yürütülmesinden elde edilen verilerle gözlemlerin zenginleştirilmesine olanak tanır.

Bu entegrasyon, SOC'lere ve MDR ekiplerine daha hızlı ve daha kapsamlı tehdit analizi için merkezi bir platform sağlamak amacıyla farklı kaynaklardan gelen verileri birleştirir ve analiz eder.

Kötü amaçlı yazılım analizi hızlı ve basit olabilir. Size şu yolu göstermemize izin verin:

- Kötü amaçlı yazılımlarla güvenli bir şekilde etkileşime geçin

- Linux'ta ve tüm Windows işletim sistemi sürümlerinde sanal makine kurulumu

- Bir takımda çalışın

- Maksimum veriyle ayrıntılı raporlar alın

Tüm bu özellikleri şimdi sanal alana tamamen ücretsiz erişimle test etmek istiyorsanız:

Ücretsiz Demo SOC/DFIR ekibi

OpenCTI'da ANY.RUN zenginleştirme konektörü

Bir OpenCTI gözlemi, ANY.RUN korumalı alan konektöründen yararlanılarak tam teşekküllü bir göstergeye dönüştürülebilir. Bu, gözlemin ANY.RUN'a gönderilmesini ve yapının davranışını analiz etmek için bir sanal makine oluşturulmasını içerir.

Bu analiz sırasında, ANY.RUN, ağ trafiğinden, bellek dökümlerinden ve gözlemlenen etkinliklerden Tehlike Göstergelerini (IOC'ler) çıkarır ve ardından OpenCTI içindeki orijinal gözleme geri bağlantı vererek onu değerli tehdit verileriyle zenginleştirir.

gözlemArtık ayrıntılarla dolu bir gösterge olan , SIEM veya SOAR sistemine iletilebilir, bu da bir olay kaydının oluşturulmasını tetikleyerek güvenlik müdahale ekiplerinin daha fazla araştırma yapmasını sağlar.

Kullanıcı, OpenCTI platformunda bir gözlemlenebiliri (göstergeyi) zenginleştirmeyi hedefler, gözlemlenebilirler listesine gider ve bir zenginleştirme konektöründen yararlanmak için seçtikleri boş kötü amaçlı yazılım analiz ayrıntılarını ve referanslarını gözlemleyerek birini seçer.

İşlevselliğe sağ üst köşedeki bir düğme aracılığıyla erişilebilir; bu, potansiyel olarak kötü amaçlı yazılım analiz raporları ve ilgili referanslar dahil olmak üzere harici kaynaklardan ek bilgilerin alınmasına olanak tanır.

HERHANGİ BİR ÇALIŞMA zenginleştirme bağlayıcısı, sağlanan bir gözlemlenebilir (örneğin, URL, IP adresi) hakkındaki bilgileri otomatik olarak alır ve verilerini ek ayrıntılarla geliştirir.

Yenileme düğmesinin tıklatılması, bağlayıcının arka planda çalışmasını tetikler ve rakipler tarafından kullanılan gözlemlenebilir ve bilinen taktikler, teknikler ve prosedürler (TTP'ler) arasında bağlantılar kurabilir.

Korumalı alan görevleri gibi harici referanslar belirlenebilir; bu, ilgili bağlantıya tıklanarak daha fazla araştırmaya olanak tanır ve bu görev ANY.RUN'da başlatıldı.

ANY.RUN nedir?

HERHANGİ BİR ÇALIŞMA güvenlik ekiplerinin işlerinin çoğunu yapan bulut tabanlı bir kötü amaçlı yazılım laboratuvarıdır. 400.000 profesyonel, Linux ve Windows bulut sanal makinelerinde olayları incelemek ve tehdit araştırmalarını hızlandırmak için her gün ANY.RUN platformunu kullanıyor.

ANY.RUN'un Avantajları

- Gerçek Zamanlı Algılama: ANY.RUN, bir dosya gönderildikten sonra yaklaşık 40 saniye içinde YARA ve Suricata kurallarını kullanarak kötü amaçlı yazılım bulabilir ve birçok kötü amaçlı yazılım ailesini anında tanımlayabilir.

- İnteraktif Kötü Amaçlı Yazılım Analizi: ANY.RUN, tarayıcınızdan sanal makineye bağlanmanıza izin vermesi nedeniyle birçok otomatik seçenekten farklıdır. Bu canlı özellik, sıfır gün güvenlik açıklarının ve imza tabanlı korumayı geçebilecek gelişmiş kötü amaçlı yazılımların durdurulmasına yardımcı olur.

- Paranın karşılığı: ANY.RUN'un bulut tabanlı yapısı, DevOps ekibinizin herhangi bir kurulum veya destek işi yapması gerekmediğinden onu işletmeler için uygun maliyetli bir seçenek haline getirir.

- Yeni güvenlik ekibi üyelerini işe almak için en iyisi: HERHANGİ. RUN'un kullanımı kolay arayüzü, yeni SOC araştırmacılarının bile kötü amaçlı yazılımları incelemeyi ve güvenlik ihlali işaretlerini (IOC'ler) tanımlamayı hızlı bir şekilde öğrenmesine olanak tanır.

SOC ve DFIR Ekiplerinden misiniz? – Kötü Amaçlı Yazılım Olaylarını analiz edin ve ANY.RUN ile canlı Erişim elde edin -> Şimdi Ücretsiz Başlayın