Tehdit aktörleri, büyük bir hedefli kampanyanın parçası olarak WooCommerce Payments WordPress eklentisinde yakın zamanda açıklanan kritik bir güvenlik açığından aktif olarak yararlanıyor.

CVE-2023-28121 (CVSS puanı: 9.8) olarak izlenen kusur, kimliği doğrulanmamış saldırganların keyfi kullanıcıları taklit etmesine ve bir yönetici de dahil olmak üzere kimliğine bürünülmüş kullanıcı olarak bazı eylemler gerçekleştirmesine olanak tanıyan ve potansiyel olarak sitenin ele geçirilmesine yol açan bir kimlik doğrulama atlama durumudur.

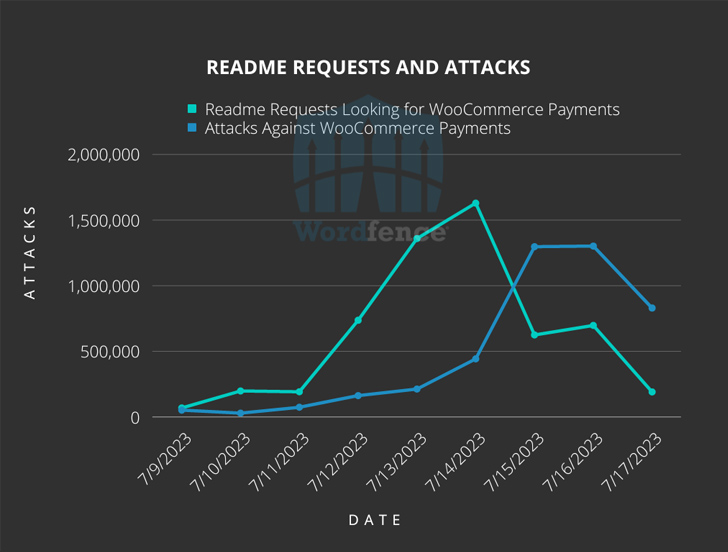

Wordfence güvenlik araştırmacısı “CVE-2023-28121 olarak atanan güvenlik açığına yönelik büyük ölçekli saldırılar 14 Temmuz 2023 Perşembe günü başladı ve hafta sonu devam ederek 16 Temmuz 2023 Cumartesi günü 157.000 siteye yönelik 1,3 milyon saldırıyla zirveye ulaştı.” Ram Gall Pazartesi yazısında söyledi.

WooCommerce Payments’ın 4.8.0 ila 5.6.1 sürümleri savunmasızdır. Eklenti 600.000’den fazla sitede kuruludur. Hata için yamalar Mart 2023’te WooCommerce tarafından yayınlandı ve WordPress, yazılımın etkilenen sürümlerini kullanan sitelere otomatik güncellemeler yayınladı.

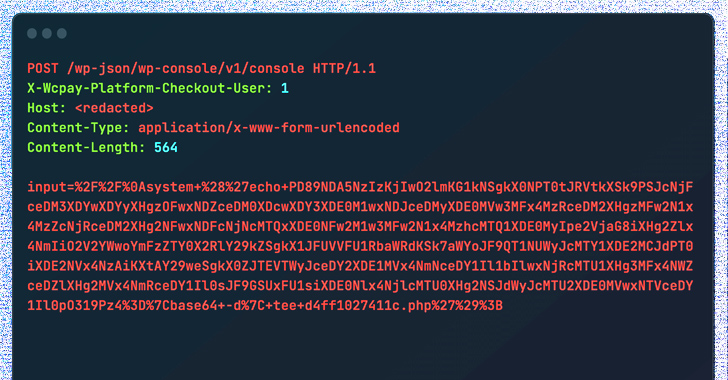

Saldırılarda gözlemlenen ortak bir payda, duyarlı sitelerin herhangi bir ek yükü yönetici bir kullanıcıdan geliyormuş gibi ele almasına neden olan “X-Wcpay-Platform-Checkout-User: 1” HTTP istek başlığının kullanılmasını gerektirir.

Wordfence, yukarıda belirtilen boşluğun, bir yönetici tarafından kötü amaçlı kod yürütmek ve kalıcılığı ayarlamak için bir dosya yükleyici yüklemek ve tehlikeye atılan siteye arka kapı yüklemek için kullanılabilecek WP Konsolu eklentisini dağıtmak için silahlandırıldığını söyledi.

Adobe ColdFusion Hatalarından Yararlanılıyor

Açıklama, Rapid7’nin 13 Temmuz 2023’ten itibaren birden çok müşteri ortamında Adobe ColdFusion kusurlarının virüslü uç noktalara web kabukları dağıtmak için aktif olarak kullanıldığını gözlemlediğini bildirmesiyle geldi.

Rapid7 güvenlik araştırmacısı Caitlin Condon, “Tehdit aktörleri, ikincil bir güvenlik açığıyla birlikte CVE-2023-29298’den yararlanıyor gibi görünüyor” dedi. Ek kusur, 14 Temmuz’da yayınlanan bir bant dışı güncellemede ele alınan bir seri hale getirme kusuru olan CVE-2023-38203 (CVSS puanı: 9.8) gibi görünüyor.

İçeriden Gelen Tehditlere Karşı Kalkan: SaaS Güvenlik Duruş Yönetiminde Ustalaşın

İçeriden gelen tehditler konusunda endişeli misiniz? Seni koruduk! SaaS Güvenlik Duruş Yönetimi ile pratik stratejileri ve proaktif güvenliğin sırlarını keşfetmek için bu web seminerine katılın.

Bugün katıl

CVE-2023-29298 (CVSS puanı: 7.5), ColdFusion 2023, ColdFusion 2021 Güncelleme 6 ve altı ve ColdFusion 2018 Güncelleme 16 ve altı sürümlerini etkileyen bir erişim denetimi atlama güvenlik açığıyla ilgilidir.

Rapid7 geçen hafta “Güvenlik açığı, bir saldırganın istenen URL’ye beklenmeyen bir ek eğik çizgi karakteri ekleyerek yönetim uç noktalarına erişmesine izin veriyor.”

Ancak Rapid7, CVE-2023-29298 düzeltmesinin eksik olduğu ve Adobe tarafından yayınlanan yamaları atlamak için önemsiz bir şekilde değiştirilebileceği konusunda uyardı.

CVE-2023-38203’ü çözmek için yapılan düzeltmeler açıklardan yararlanma zincirini kırdığından, kullanıcıların potansiyel tehditlere karşı güvenlik sağlamak için Adobe ColdFusion’ın en son sürümüne güncelleme yapmaları önerilir.