Bilinen uzaktan kod yürütme kusurlarından yararlanan Microsoft Word belgeleri, adı verilen kötü amaçlı yazılımı bırakmak için kimlik avı yemi olarak kullanılıyor. LokiBot güvenliği ihlal edilmiş sistemlerde.

Fortinet FortiGuard Labs araştırmacısı Cara Lin, “Loki PWS olarak da bilinen LokiBot, 2015’ten beri aktif olarak bilinen, bilgi çalan bir Truva atı olmuştur” dedi. “Öncelikle Windows sistemlerini hedefliyor ve virüslü makinelerden hassas bilgiler toplamayı amaçlıyor.”

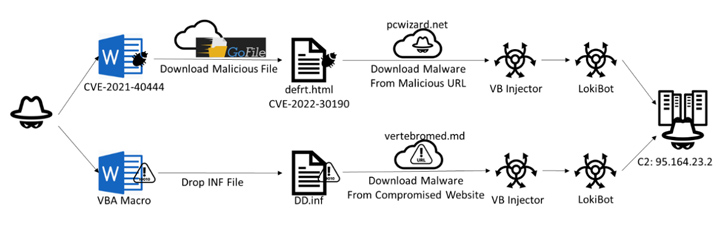

Kampanyayı Mayıs 2023’te tespit eden siber güvenlik şirketi, saldırıların kod yürütmeyi sağlamak için CVE-2021-40444 ve CVE-2022-30190’dan (namı diğer Follina) yararlandığını söyledi.

CVE-2021-40444’ü silah haline getiren Word dosyası, bir HTML dosyasının indirilmesine yol açan bir XML dosyasına gömülü harici bir GoFile bağlantısı içerir. ve LokiBot’u başlatır.

Enjektör ayrıca hata ayıklayıcıların varlığını kontrol etmek ve sanallaştırılmış bir ortamda çalışıp çalışmadığını belirlemek için kaçınma teknikleri içerir.

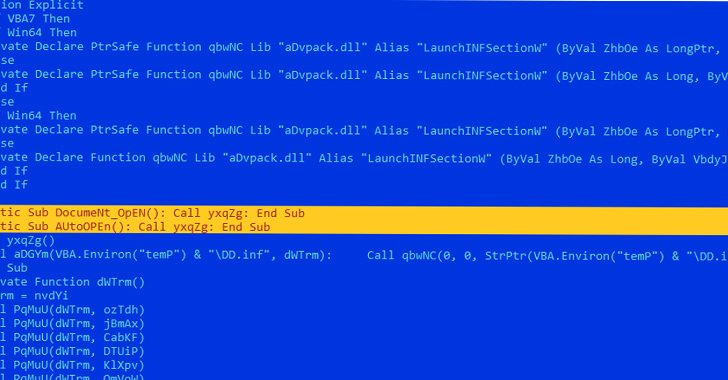

Mayıs ayının sonlarına doğru keşfedilen alternatif bir zincir, “Auto_Open” ve “Document_Open” işlevlerini kullanarak belgeyi açar açmaz bir makro yürüten bir VBA komut dosyası içeren bir Word belgesiyle başlar.

Makro komut dosyası, daha sonra, aynı zamanda LokiBot’u yüklemek ve bir komut ve kontrol (C2) sunucusuna bağlanmak için bir enjektör işlevi gören uzak bir sunucudan geçici bir yük sağlamak için bir kanal görevi görür.

İçeriden Gelen Tehditlere Karşı Kalkan: SaaS Güvenlik Duruş Yönetiminde Ustalaşın

İçeriden gelen tehditler konusunda endişeli misiniz? Seni koruduk! SaaS Güvenlik Duruş Yönetimi ile pratik stratejileri ve proaktif güvenliğin sırlarını keşfetmek için bu web seminerine katılın.

Bugün katıl

Aynı adı taşıyan bir Android bankacılık truva atı ile karıştırılmaması gereken LokiBot, tuş vuruşlarını kaydetme, ekran görüntüleri yakalama, web tarayıcılarından oturum açma kimlik bilgilerini toplama ve çeşitli kripto para birimi cüzdanlarından verileri sifonlama yetenekleriyle birlikte gelir.

Lin, “LokiBot, uzun yıllardır aktif olan, uzun süredir devam eden ve yaygın bir kötü amaçlı yazılımdır” dedi. “İşlevsellikleri zamanla olgunlaştı ve siber suçluların onu kurbanlardan hassas verileri çalmak için kullanmasını kolaylaştırdı. LokiBot’un arkasındaki saldırganlar, ilk erişim yöntemlerini sürekli olarak güncelleyerek, kötü amaçlı yazılım kampanyalarının sistemleri yaymak ve sistemleri etkilemek için daha verimli yollar bulmasını sağlıyor.”