Vipre Security’ye göre, siber suçlular, kötü niyetli kampanyaları ölçekte yaymak için tanımlanamayan kimlik avı kitlerini (kimlik avı sitelerinin% 58’i) ölçekte yaymak için kullanıyorlar.

Bu kimlik avı kitleri kolayca tersine çevrili, izlenemez veya yakalanamaz. AI onları da uygun hale getirir. En yaygın olanlar arasında Evilginx (%20), kralı 2FA (%10), 16shop (%7),%5’i diğer jenerik kitlere atfedildi.

Üretim en iyi hedef sektördür

Üretim sektörü üst üste altıncı çeyrek için siber suçlular için ana hedef olmaya devam ediyor. 2. çeyrekte, üreticiler en yüksek e-posta tabanlı saldırı, tüm olayların% 26’sı, BEC, kimlik avı ve Malspam tehditlerini kapsayan en yüksek hacimle karşı karşıya kaldılar. Perakende, saldırıların% 20’sini oluşturan, sağlık hizmetlerinin% 19’u geride kaldığı ve geçen yıldan bu yana gözlenen tutarlı bir eğilimi yansıtmaktadır.

Üretim, siber saldırılardaki genel artışına uyan 2 çeyrek 2025’te en fazla e-posta tabanlı saldırı ile karşı karşıya kaldı.

2025 Verizon Veri ihlali araştırmaları raporuna göre, kimlik avı vakaların% 16’sına giriş noktasıydı. Kimlik Gerçeği hırsızlığı%22 ile liderlik etti, bunu%20’de güvenlik açığı sömürüsü izledi.

Kimlik avı kağıt üzerinde en iyi yöntem olmasa da, genellikle saldırganların ilk etapta kimlik bilgilerini nasıl çaldıklarında önemli bir rol oynar. Bu, etkisinin göründüğünden daha büyük olduğu anlamına gelir.

E-posta tabanlı tehditleri azaltmaya odaklanarak, üreticiler genel siber uzlaşma risklerini azaltabilirler.

Bec İskandinavya’yı hedefliyor

Sofistike ekonomileri ve dijital altyapıları ile tanınan İskandinav ülkeleri, işletme e -posta uzlaşma (BEC) saldırıları için ana hedefler haline gelmiştir. Siber suçlular giderek artan bir şekilde bu bölgedeki yöneticilere odaklanıyor, dil ve yerelleştirmeyi daha fazla etkinlik için kullanıyorlar. İngilizce konuşan yöneticiler BEC e-postaları (%42) için en çok hedeflenen yöneticiler olmaya devam ederken, önemli bir kısmı Danimarka (%38), İsveç ve Norveççe birleşik%19’dur.

BEC dolandırıcılığında Danimarkalı, İsveç ve Norveç dillerinin stratejik kullanımı, bölgesel hedeflemeye yönelik artan bir eğilim vurgulamaktadır. Her ne kadar İskandinavya’da İngilizce yeterliliği yüksek olsa da, özellikle İK, finans ve yönetici ekipleri içinde kritik kurumsal iletişim, genellikle yerel dillerde gerçekleşir ve yerelleştirilmiş saldırıları daha ikna edici hale getirir.

Kişim, BEC dolandırıcılığında kullanılan en yaygın tekniktir ve CEO’ları ve yöneticileri hedefleyen denemelerin% 82’si. Kalan kimliğe bürünme çabaları yöneticilere ve yöneticilere, İK personeline, BT personeline ve okul başkanlarına yöneliktir.

Çeyrek kötü amaçlı yazılım ailesi

Lumma Stealer, 2. çeyrek sırasında Vahşi’de bulunan en çok karşılaşılan kötü amaçlı yazılım ailesidir. Analiz, genellikle kötü niyetli .docx, .html veya .pdf ekleri veya OneDrive ve Google Drive gibi uzlaşmış veya meşru görünümlü bulut hizmetlerinde barındırılan kimlik avı bağlantıları aracılığıyla teslim edildiğini gösterir.

Lumma Stealer, hizmet olarak kötü amaçlı yazılım (MAAS) olarak satılır ve bu da onu çok çeşitli siber suçlulara erişebilir hale getirir. Aktif geliştirici desteği ve düşük maliyetle, hem acemiler hem de deneyimli siber suçlular için çekici olduğunu kanıtlamaktadır.

Saldırganlar bizi nasıl çekiyor?

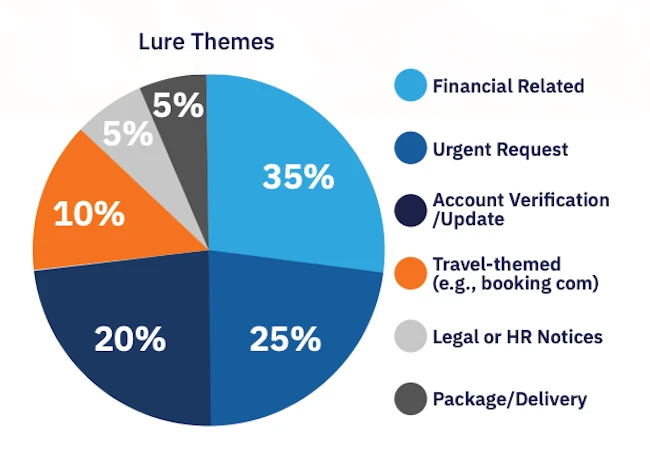

Örneklerin% 35’ini, para ile ilgili e -postaları, finansal hatalar, güvenilirlik zorunlulukları ve benzeri, siber suçlular tarafından kullanıcıların kötü niyetli e -postalar açmasını sağlamak için kullanılan bir numaralı ploy’tur. Aciliyet tabanlı mesajlaşma, en çok denenmiş ikinci yaklaşımdır, bunu hesap doğrulama ve güncellemeler, seyahat temalı mesajlar, paket teslimatı ve yasal veya İK bildirimleri izler.

Kimlik avı teslimatı için, siber suçluların% 54’ü, gerçek kötü amaçlı hedefi maskelemek için pazarlama hizmetleri, e-posta izleme sistemleri ve hatta güvenlik platformlarında barındırılan meşru görünümlü bağlantılar ile açık yönlendirme mekanizmalarından yararlandı. Meydan okulu web siteleri (%30) bir sonraki en yaygın bağlantı dağıtım yöntemidir, ardından URL kısaltmalarının (%7) kullanılmasıdır.

PDF’ler (%64) kötü niyetli ekler sağlamak için tercih edilen araç olmaya devam ederken, artan bir sayı artık saldırıları gerçekleştirmek için tasarlanmış gömülü QR kodlarına sahiptir.

Son olarak, siber suçlular çeşitli sömürü mekanizmaları ile saldırılarını bitiriyorlar, en çok gözlenen HTTP Post’a uzak sunucu muhasebesine (%52) ve e -posta eksfiltrasyonu (%30).

Vipre Güvenlik Grubu baş ürün ve teknoloji sorumlusu Usman Choudhary, “Tehdit aktörleri, AI yeteneğini kullanarak hiper kişiselleştirilmiş kimlik avı teknikleri aracılığıyla insanları geride bırakıyor ve ölçekte konuşlandırıyor” dedi.