Siber suçlular, milyonlarca değerindeki kargo gönderilerini çalmak için tasarlanmış karmaşık planlarla kamyon ve nakliye şirketlerine karşı karmaşık saldırılar düzenliyor.

Bu tehdit aktörleri, lojistik sektörünün dijital dönüşümünden yararlanıyor ve taşımacılık şirketlerinin, malları çalıp yeniden satmadan önce yasal kargo yükleri için hileli bir şekilde teklif vermelerine neden oluyor.

Bu operasyonların merkezinde, tedarik zinciri ağlarına sızmak isteyen modern kargo hırsızlarının tercih ettiği silah haline gelen uzaktan izleme ve yönetim (RMM) araçlarının konuşlandırılması yer alıyor.

Ulusal Sigorta Suç Bürosu’na göre kargo hırsızlığı, işletmeler için yıllık 34 milyar dolarlık şaşırtıcı bir kayıp anlamına geliyor.

Kargo hırsızlığı, Eski Batı tren soygunlarından 1960’lardaki gangster operasyonlarına kadar onlarca yıldır taşımacılık sektörünün başına dert olsa da, suç teşkilatı dijital çağda önemli ölçüde gelişti.

Günümüzün siber suçluları, şirketlerin yükleri verimli bir şekilde taşımak için kullandığı teknoloji platformlarından yararlanarak dijital araçları hırsızlık araçlarına dönüştürüyor.

Sorun Kuzey Amerika sınırlarının çok ötesine uzanıyor. Münih RE, Brezilya, Meksika, Hindistan, Amerika Birleşik Devletleri, Almanya, Şili ve Güney Afrika dahil olmak üzere küresel kargo hırsızlığı sıcak noktalarını belirliyor ve yiyecek ve içecek ürünleri en sık hedeflenen ürünler arasında yer alıyor.

Tedarik zincirlerinin dijitalleşmesi, organize suç gruplarının giderek daha karmaşık hale gelen siber yetenekleri kullanarak istismar ettiği benzeri görülmemiş güvenlik açıkları yarattı.

IMC Logistics’in Kongre’deki ifadesinin açıkladığı gibi, bu gruplar artık tedarik zincirleri boyunca yerleşik teknolojideki boşluklardan yararlanarak uzaktan yük çalabiliyor.

Siber destekli hırsızlık, ağırlıklı olarak sosyal mühendislik taktiklerine ve kamyon taşımacılığı endüstrisi operasyonlarına ilişkin içeriden edinilen bilgilere dayanan kargo suçlarının en yaygın biçimlerinden biri haline geldi.

Organize perakende hırsızlığının büyüyen krizle mücadeleyi amaçlayan Kongre mevzuatını harekete geçiren seviyelere fırlaması ile birlikte, COVID-19 salgını bu eğilimi hızlandırdı.

Saldırı Zinciri Nasıl Çalışır?

Proofpoint’teki siber güvenlik araştırmacıları, en az Haziran 2025’ten bu yana özellikle kamyon taşımacılarını ve nakliye komisyoncularını hedef alan bir dizi suç faaliyetini izliyor, ancak kanıtlar operasyonların Ocak ayı gibi erken bir tarihte başlamış olabileceğini gösteriyor.

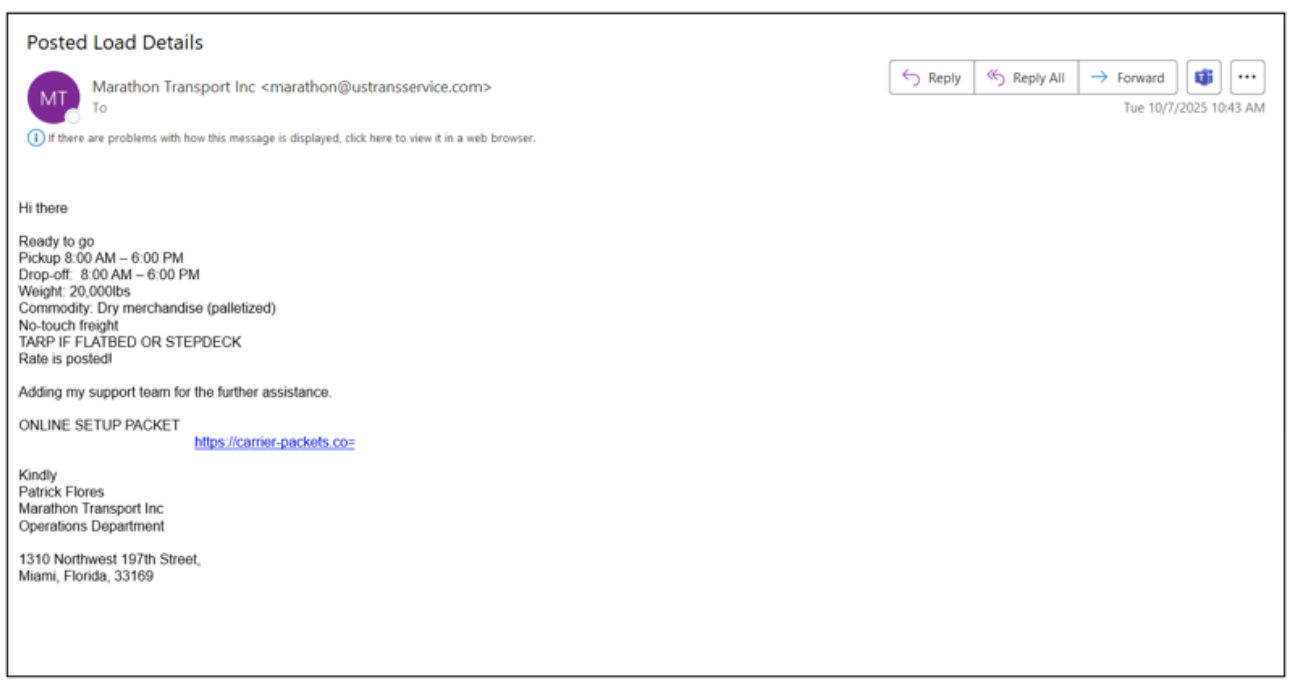

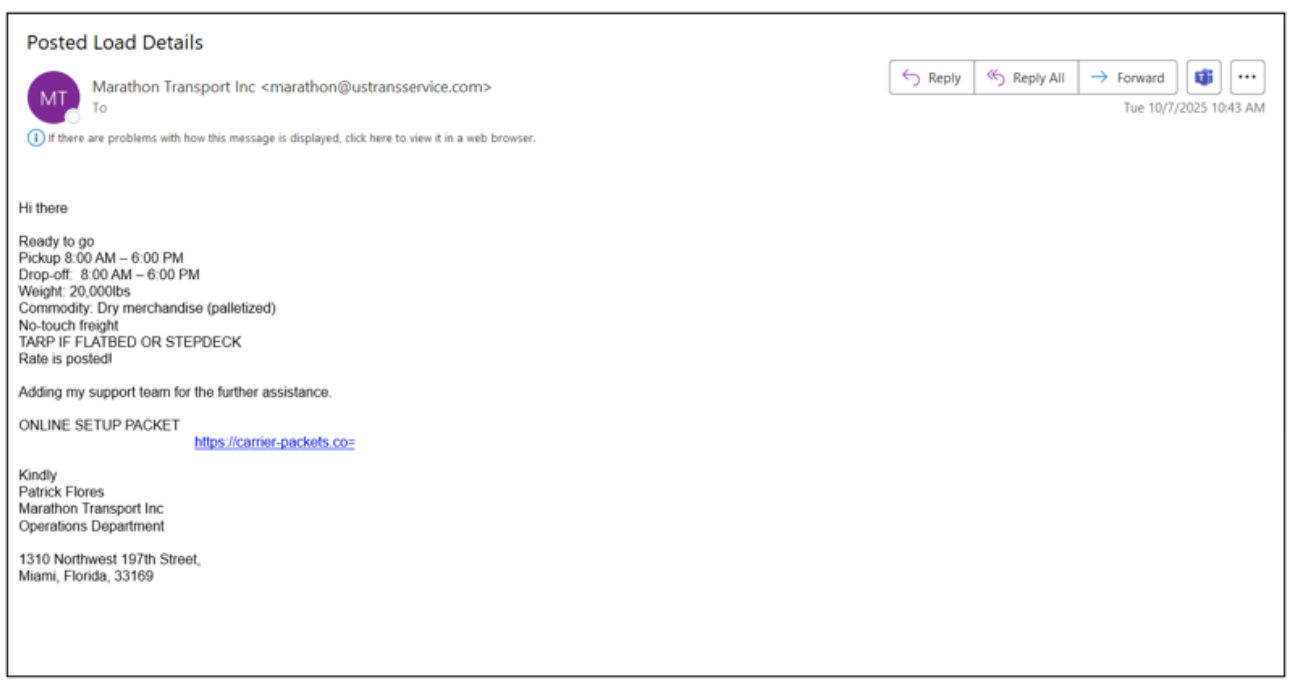

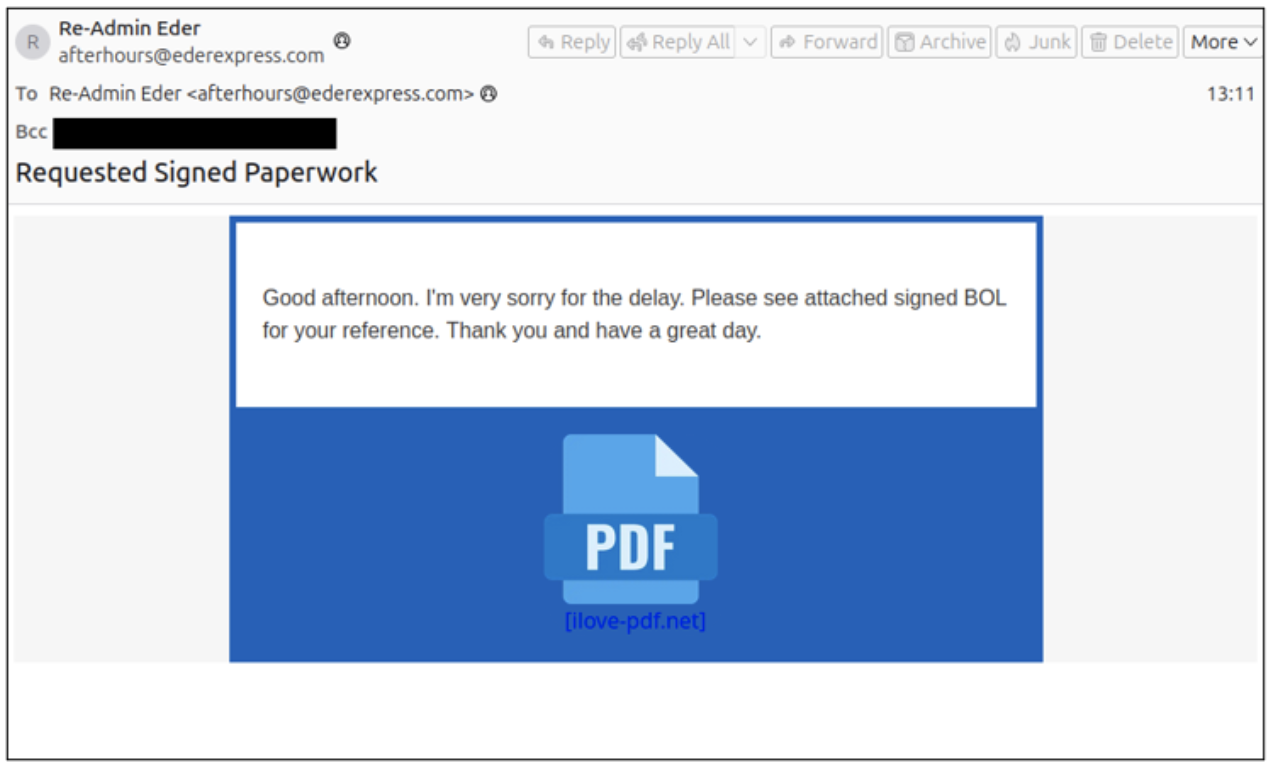

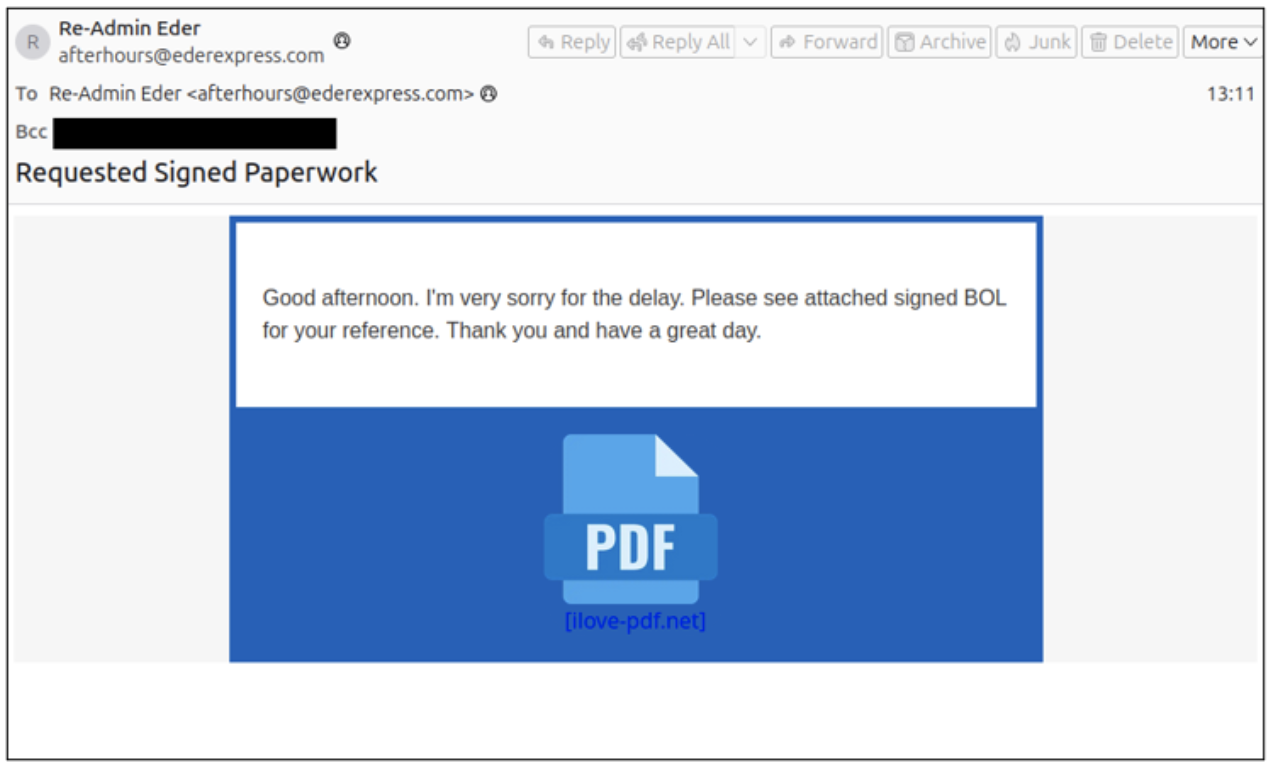

Saldırı metodolojisi tutarlı bir modeli takip ediyor: Tehdit aktörleri öncelikle şirketlerin kargo gönderilerini yayınladığı ve rezervasyon yaptığı çevrimiçi pazar yerleri olan aracı yük panolarındaki hesapları ele geçiriyor. Suçlular, ele geçirilen bu kimlik bilgilerini kullanarak sahte yük listeleri yayınlıyor ve sahte yüklere yanıt veren taşıyıcılarla iletişim kuruyor.

Saldırganlar kurbanlara RMM araçlarını bulaştırmak için üç temel dağıtım taktiği kullanıyor. İlk olarak, nakliye müzakerelerinin doğasında olan güven ve aciliyetten yararlanarak, postalanan gönderiler hakkında bilgi isteyen taşıyıcılara kötü amaçlı URL’ler göndermek için güvenliği ihlal edilmiş yük panosu hesaplarından yararlanırlar.

İkincisi, devam eden iş görüşmelerine kötü amaçlı içerik eklemek için ele geçirilmiş hesapları kullanarak mevcut e-posta dizilerini ele geçiriyorlar.

Üçüncüsü, varlığa dayalı taşıyıcılar, nakliye komisyoncuları ve entegre tedarik zinciri sağlayıcıları dahil olmak üzere daha büyük lojistik kuruluşlara karşı doğrudan e-posta kampanyaları başlatırlar.

Bu kötü amaçlı e-postalar genellikle, tıklatıldığında RMM yazılımını yükleyerek saldırganlara kurbanın sistemleri üzerinde tam kontrol sağlayan yürütülebilir dosyalara yönlendiren URL’ler içerir.

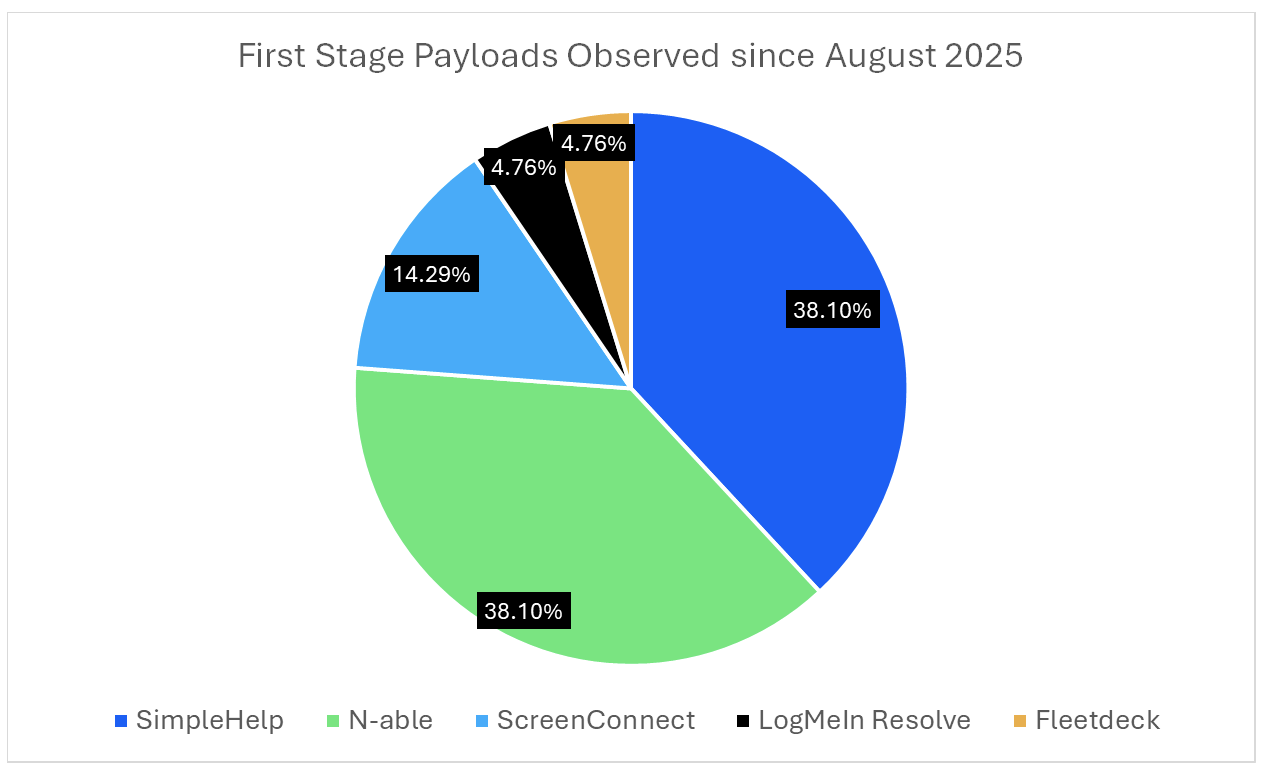

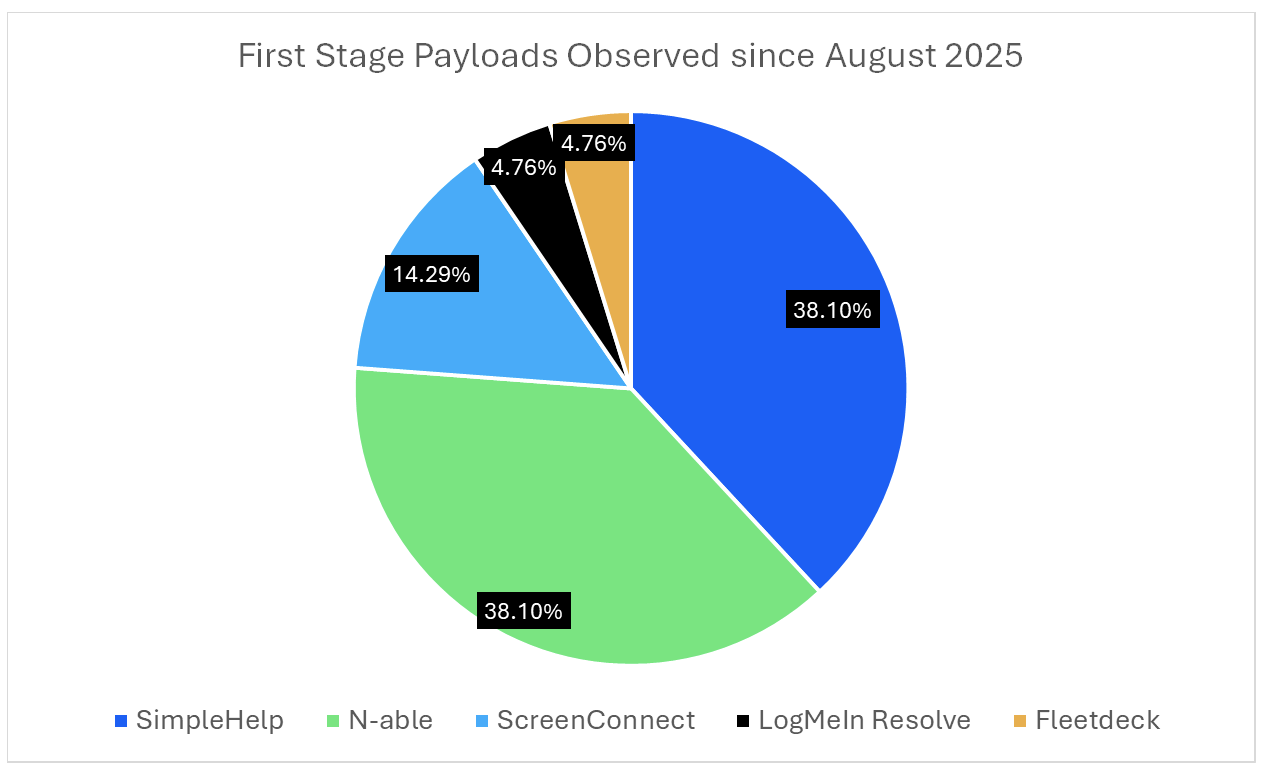

Araştırmacılar, ScreenConnect, SimpleHelp, PDQ Connect, Fleetdeck, N-able ve LogMeIn Resolve dahil olmak üzere bu kampanyalarda kullanılan çok sayıda RMM aracını belirledi.

Çoğu durumda, birden fazla RMM aracı aynı anda dağıtılır; örneğin, PDQ Connect’in güvenliği ihlal edilmiş makinelere hem ScreenConnect hem de SimpleHelp’i indirip kurduğu gözlemlenmiştir.

İlk erişim sağlandıktan sonra saldırganlar, kurban ağlarını kapsamlı bir şekilde keşfediyor ve oturum açma bilgilerini çalmak ve erişimlerini genişletmek için WebBrowserPassView gibi kimlik bilgisi toplama araçlarını kullanıyor.

Bu, onların değerli gönderileri tespit etmelerine ve gerçek kargo yükleri için teklif vermek için hileli erişimlerini kullanmalarına olanak tanır; daha sonra bunları çevrimiçi kanallar aracılığıyla çalıp satarlar veya yurtdışına gönderirler.

RMM Tabanlı Kargo Hırsızlığının Kapsamı ve Etkisi

Proofpoint, yalnızca son iki ay içinde neredeyse iki düzine kampanyayı belgeledi; saldırı hacimleri kampanya başına 10’dan az mesajdan 1.000’in üzerine kadar değişiyordu.

Tehdit aktörleri seçici olmaktan çok fırsatçı görünüyor ve küçük aile işletmelerinden büyük entegre taşımacılık şirketlerine kadar çeşitli kuruluşları hedefliyor. Hileli bir yük gönderimine yanıt veren herhangi bir taşıyıcı, potansiyel bir kurban haline gelir.

Kamuya açık raporlar bu saldırıların yaygın yapısını doğruluyor. Bir Reddit gönderisi, suçluların RMM teslimatı yoluyla bir şirketin güvenliğini ihlal ettiği, mevcut rezervasyonları sildiği, sevkıyatçı bildirimlerini engellediği, telefon dahili numaralarına saldırgan tarafından kontrol edilen cihazlar eklediği, kurbanın adı altında yük rezervasyonu yaptığı ve kargoyu çalmak için fiili nakliyeyi koordine ettiği bir saldırıyı anlattı.

Genellikle e-postalar, yürütülebilir bir dosyaya (.exe) veya bir MSI (.msi) dosyasına yönlendiren URL’ler içerir. Bu dosyalar tıklandığında bir RMM aracı yükleyerek tehdit aktörüne ele geçirilen makinenin tam kontrolünü verir.

İlk saldırı, araştırmacıların aktif kampanyalarda gözlemlediği URL’lerle yakından eşleşen kötü amaçlı bir bağlantı yoluyla gerçekleşti.

RMM araçlarının kullanımı kargo hırsızlarına önemli taktiksel avantajlar sağlar. RMM yazılımı meşru iş amaçlarına hizmet ettiğinden, kurbanlar bu araçları yüklerken, bariz kötü amaçlı yazılımlara kıyasla genellikle daha az şüphe duyarlar.

Ek olarak, RMM yükleyicileri sıklıkla meşru yazılım olarak imzalanıp dağıtılır; bu da onların antivirüs tespitinden ve ağ güvenliği kontrollerinden geleneksel uzaktan erişim truva atlarına göre daha etkili bir şekilde kurtulmalarına olanak tanır.

RMM tabanlı saldırılara doğru yaşanan bu değişim, siber suç ortamındaki daha geniş bir eğilimi yansıtıyor; tehdit aktörleri bu araçları giderek daha fazla birinci aşama yükler olarak benimsiyor.

Siber Destekli Kargo Hırsızlığı

Ulusal Sigorta Suç Bürosu, kargo hırsızlığı kayıplarının 2024’te yüzde 27 arttığını, tahminlerin ise 2025’te yüzde 22’lik bir artış daha beklendiğini bildirdi.

Siber suçlular, fiziksel malları çalmak için kara taşımacılığı kuruluşlarını hedef almaya devam ederken, kuruluşların bu özel tehdide özel olarak tasarlanmış sağlam siber güvenlik önlemleri alması gerekiyor.

Ulusal Motorlu Yük Trafiği Birliği, kara taşımacılığı endüstrisindeki kuruluşlar için özel olarak tasarlanmış bir Kargo Suçunu Azaltma Çerçevesi yayınladı.

Temel savunma önlemleri arasında, onaylanmamış herhangi bir RMM aracının indirilmesinin ve kurulumunun kısıtlanması, RMM sunucu iletişimleri hakkında uyarı vermek için Yükselen Tehdit kural setleriyle ağ algılama sistemlerinin uygulanması ve uç nokta koruma çözümlerinin dağıtılması yer alır.

Kuruluşlar, e-posta yoluyla gönderilen yürütülebilir dosyaların harici göndericilerden indirilmesini yasaklamalı ve çalışanlarına şüpheli etkinlikleri tespit edip güvenlik ekiplerine bildirme konusunda eğitim vermelidir.

Bu tehdit faaliyetinin 2024 ile 2025 yılları arasında devam eden büyümesi göz önüne alındığında, güvenlik uzmanları siber etkin kargo hırsızlığının hem kapsam hem de karmaşıklık açısından artmaya devam edeceğini değerlendiriyor.

Tedarik zincirindeki kuruluşların, operasyonlarını ve kargolarını bu karlı suç girişiminden korumak için gelişen bu taktiklere karşı tetikte olmaları gerekiyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.