Esentire Tehdit Müdahale Birimi (TRU) Pozitifler raporunda açıklanan bir araştırmaya göre, ABD merkezli sertifikalı bir kamu muhasebe firmasına karşı hedefli bir saldırı keşfedildi.

Kampanya, 2025 boyunca prevalansta artan bir uzaktan erişim Truva atı (sıçan) olan Purerat’ı teslim etmek için “Ghost Crypt” adlı yeni bir Crypter’dan yararlandı.

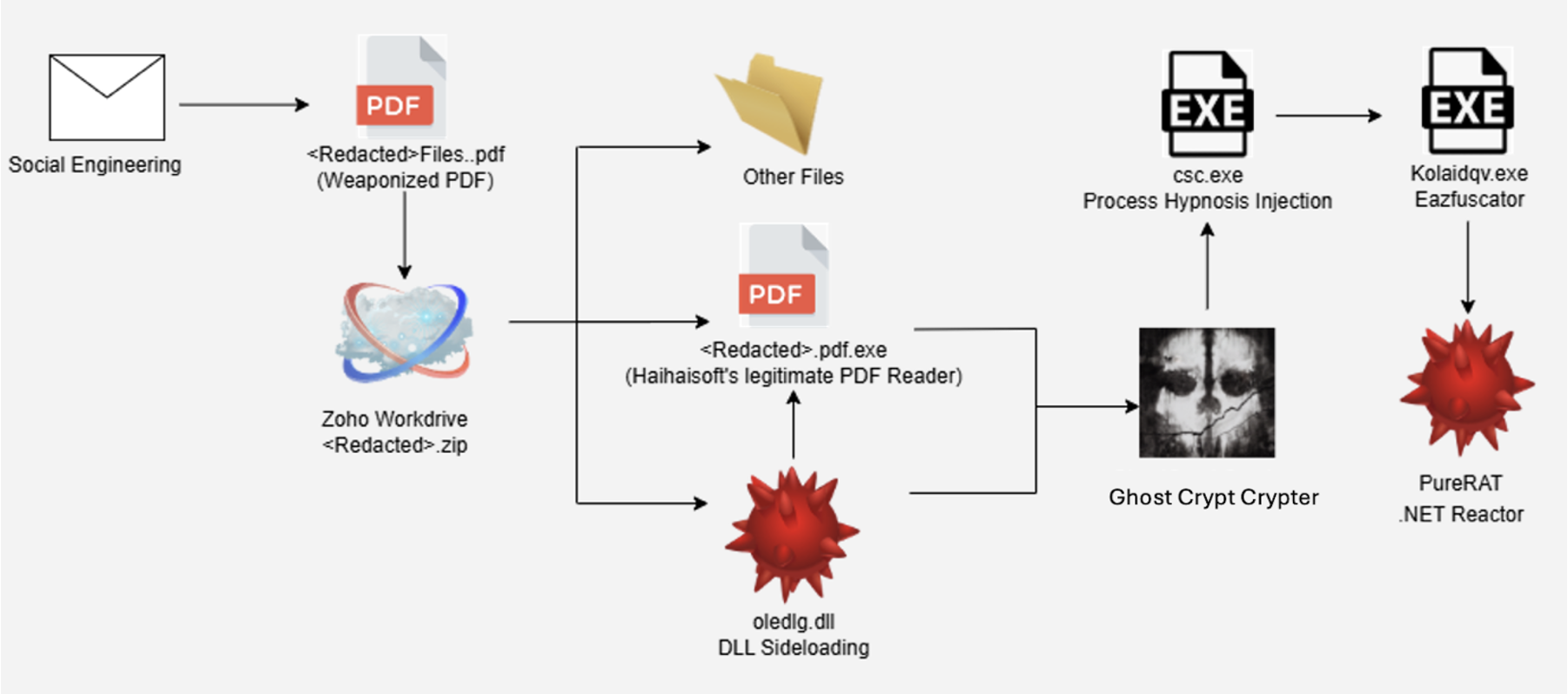

Rakipler, bulut tabanlı bir dosya paylaşım platformu olan Zoho Workdrive aracılığıyla kötü amaçlı yükler dağıtmak için yeni bir müşteriyi taklit ederek sosyal mühendislik taktikleri kullandı.

Bu yöntem, telefon görüşmeleri aracılığıyla aciliyeti, sıkıştırılmış arşivlere bağlantılar içeren aldatıcı PDF ekleri ile birleştirerek, başlangıç erişimini ve müteakip kötü amaçlı yazılım yürütmesini sağladı.

Sofistike sıçan kampanyası

Esentire’nin elit tehdit avcıları ve siber analistlerle görevli 7/24 güvenlik operasyon merkezleri (SOCS), tehdidi dakikalar içinde tanımladı ve içeriyordu ve bu tür kaçak tekniklere karşı sürekli izlemenin önemini vurguladı.

Saldırı akışına giren Zoho Workdrive’dan indirilen kötü amaçlı zip arşivi, vergi belgeleri ve bir PDF (örn. .Pdf.exe) olarak gizlenmiş bir çift ekspresyonlu yürütülebilir dosyanın yanı sıra güvenilirlik oluşturmak için bir sürücü belgeleri gibi görünüşte meşru dosyaları içeriyordu.

Haihaisoft Limited’den meşru bir “hpreader.exe” olan bu yürütülebilir, başlangıçta “oledlg.dll” olarak adlandırılan bir adlandırılan kötü amaçlı DLL’nin yanına yüklendi, ancak “CriticUpdater0549303.dll” olarak değiştirildi.

Çok katmanlı şaşkınlık

Nisan 2025’ten beri hackforums gibi yeraltı forumlarında reklamı yapılan Ghost Crypt, X86, .NET ve yerel ikili dosyaları, DLL sideloading desteği de dahil olmak üzere gelişmiş cryping özellikleri sağladı ve Windows Defender ve çeşitli uç nokta algılama ve yanıt (EDR) çözümleri için baypaslar iddia edildi.

Anahtar teklifleri% 99 polimorfik motoru, Windows 11 24H2+ile uyumluluğu ve dağıtım öncesi antivirüs kaçakçılığı testi için Kleenscan gibi araçlarla entegrasyonu kapsar.

Crypter, standart olmayan sihir sabiti, 12 bayt null nonce ve null sayacına sahip modifiye edilmiş bir Chacha20 algoritması kullandı ve yükü meşru pencereler ikili csc.exe ile enjekte etmeden önce yükü çözdü.

Bu enjeksiyon, CreateProcessw (Debug_only_this_Process olarak ayarlanan bayraklar) ile hata ayıklamalı bir çocuk süreci oluşturmayı, RWX belleğini VirtualLocecex aracılığıyla tahsis etmeyi, Purerat yükünü Windows 11 korumalarını yeniden yönlendirmek için WriteProcessMemory ile yazarak, yamaladı.

Kalıcılık, DLL’nin kullanıcının belgeler klasörüne kopyalanması ve bir Windows Kayıt Defteri Anahtar Girişini Çalıştırma ekleyerek oluşturuldu.

Purehvnc’den bu sıçana odaklanan satıcı Purecoder tarafından satılan Purerat’ın daha fazla analizi, EAZFIXER gibi araçlar kullanılarak şifresini çözülebilir, eazfuscator.net ile ağır şaşkınlık ortaya koydu.

Kötü amaçlı yazılım, CBC modunda AES-256 aracılığıyla yükleri çözdü, ardından GZIP dekompresyonu, ekstraksiyon için başlangıç baytlarını atladı.

Netreactorslayer aracılığıyla açılan .NET reaktörü ile paketlenmiş gömülü bir .NET DLL yükledi, daha sonra güvenli C2 iletişimi için bir X.509 sertifikası içeren Base64 kodlu bir GZIP yükünü dekomprese etti.

9999 ve RSA-4096 genel anahtarına kadar uzanan bir geçerliliğe sahip sertifika, donanım parmak izleri, kullanıcı kimlik bilgileri ve Chrome, Edge ve Cesur gibi tarayıcılardan hedeflenen kripto para cüzdanı uzantıları dahil olmak üzere sistem verilerinin şifrelenmiş olarak eklenmesini kolaylaştırdı.

Telegram, Ledger Live, Exodus ve atom cüzdanı gibi hedeflenen masaüstü uygulamalarını ek tarayın.

SetthreadExecutionstate’i sistem uykusunu önleyen bayraklarla çağırarak, Purerat uzun süreli erişim sağladı ve eklenti dağıtım için C2 talimatlarını bekledi.

Bu enfeksiyon, siber suçluların gizli sıçan dağılımı için Zoho gibi meşru platformlardan yararlandığı gelişen tehdit manzarasını vurgulayarak önceki safhvnc kampanyalarındaki taktikleri yansıtır.

Esentir, bu tür riskleri azaltmak için çok faktörlü kimlik doğrulama, sosyal mühendislik eğitimi ve bu tür riskleri azaltmak için yönetilen tespit ve yanıt (MDR) hizmetleri önerir ve rakiplerin saat boyunca çalıştığını vurgular ve uyanık, AI-ai-ı.

Get Free Ultimate SOC Requirements Checklist Before you build, buy, or switch your SOC for 2025 - Download Now