RedLine ve Vidar bilgi hırsızlarının arkasındaki tehdit aktörlerinin, Genişletilmiş Doğrulama (EV) kod imzalama sertifikalarıyla imzalanan ilk verileri yayan kimlik avı kampanyaları aracılığıyla fidye yazılımlarına yöneldiği gözlemlendi.

Trend Micro araştırmacıları bu hafta yayınlanan yeni bir analizde “Bu, tehdit aktörlerinin tekniklerini çok amaçlı hale getirerek operasyonlarını kolaylaştırdıklarını gösteriyor.” dedi.

Siber güvenlik şirketi tarafından araştırılan olayda, adı açıklanmayan bir kurbanın önce EV kod imzalama sertifikalarına sahip bir bilgi hırsızı kötü amaçlı yazılım, ardından aynı dağıtım tekniğini kullanan fidye yazılımı aldığı söyleniyor.

Geçmişte QakBot enfeksiyonları, güvenlik korumalarını atlamak için geçerli kod imzalama sertifikalarıyla imzalanmış örneklerden yararlanıyordu.

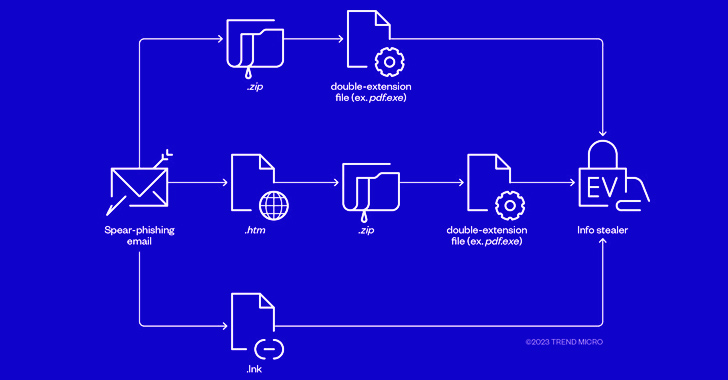

Saldırılar, kurbanları PDF veya JPG görüntüleri gibi görünen, ancak aslında çalıştırıldıktan sonra tehlikeye atmayı başlatan yürütülebilir dosyalar olan kötü amaçlı ekler çalıştırmaları için kandırmak amacıyla alışılmış tuzaklar kullanan kimlik avı e-postalarıyla başlar.

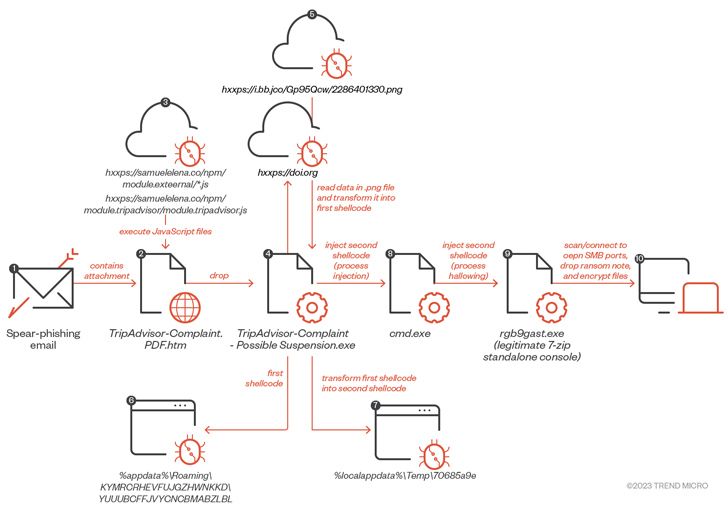

Kurbanı hedef alan kampanya Temmuz ayında hırsızlığa yönelik kötü amaçlı yazılım dağıtırken, ağustos ayının başında sahte bir TripAdvisor şikayet e-posta eki (“TripAdvisor-Complaint.pdf.htm”) içeren bir e-posta mesajı aldıktan sonra bir fidye yazılımı yükü ortaya çıktı ve bir dizi adımı tetikledi. bu da fidye yazılımının yayılmasıyla sonuçlandı.

Araştırmacılar, “Bu noktada, araştırdığımız bilgi hırsızı örneklerinden farklı olarak, fidye yazılımı yükünü düşürmek için kullanılan dosyaların EV sertifikalarına sahip olmadığını belirtmekte fayda var” dedi.

“Ancak ikisi de aynı tehdit aktöründen geliyor ve aynı dağıtım yöntemini kullanarak yayılıyor. Bu nedenle yük sağlayıcı ile operatörler arasında bir iş bölümü olduğunu varsayabiliriz.”

Bu gelişme, IBM X-Force’un, bu yılın başlarında FormBook ve Remcos RAR’ı dağıtmak için bir kanal olarak kullanılan DBatLoader adlı kötü amaçlı yazılım yükleyicisinin geliştirilmiş bir sürümünü yayan yeni kimlik avı kampanyalarını keşfetmesiyle ortaya çıktı.

DBatLoader’ın yeni yetenekleri, UAC bypass’ını, kalıcılığını ve süreç enjeksiyonunu kolaylaştırıyor; bu da, hassas bilgileri toplayabilen ve sistemlerin uzaktan kontrolünü mümkün kılan kötü amaçlı programların devre dışı bırakılmasının aktif olarak sürdürüldüğünü gösteriyor.

Haziran sonundan bu yana tespit edilen son saldırılar, aynı zamanda Agent Tesla ve Warzone RAT gibi ticari amaçlı kötü amaçlı yazılımları da dağıtacak şekilde tasarlandı. E-posta mesajlarının çoğunda İngilizce konuşanlar seçilmiş olsa da İspanyolca ve Türkçe e-postalar da tespit edildi.

Şirket, “Gözlemlenen birkaç kampanyada, tehdit aktörleri, kötü amaçlı e-postaların SPF, DKIM ve DMARC e-posta kimlik doğrulama yöntemlerini geçmesini sağlamak için e-posta altyapısı üzerinde yeterli kontrolü kullandı” dedi.

“Kampanyaların çoğunluğu ek yükleri hazırlamak ve almak için OneDrive’dan yararlandı; küçük bir kısmı ise aktarımdan yararlandı[.]sh veya yeni/güvenliği ihlal edilmiş alan adları.”

Kimlik Yeni Uç Noktadır: Modern Çağda SaaS Güvenliğinde Uzmanlaşmak

Adaptive Shield CEO’su Maor Bin ile SaaS güvenliğinin geleceğine derinlemesine dalın. Kimliğin neden yeni uç nokta olduğunu keşfedin. Hemen yerinizi ayırtın.

Becerilerinizi Güçlendirin

İlgili bir haberde Malwarebytes, yeni bir kötü amaçlı reklam kampanyasının, Google gibi arama motorlarında Cisco’nun Webex video konferans yazılımını arayan kullanıcıları BATLOADER kötü amaçlı yazılımını yayan sahte bir web sitesine yönlendirmek için hedef aldığını ortaya çıkardı.

BATLOADER, DanaBot olarak adlandırılan başka bir bilinen hırsız ve keylogger kötü amaçlı yazılımı olan ikinci aşama şifrelenmiş veriyi indirmek için uzak bir sunucuyla bağlantı kurar.

Tehdit aktörü tarafından benimsenen yeni bir teknik, parmak izi almak ve potansiyel kurbanları belirlemek için bir filtreleme ve yönlendirme mekanizması olarak izleme şablonu URL’lerinin kullanılmasıdır. Kriterleri karşılamayan ziyaretçiler (ör. korumalı alan ortamından kaynaklanan istekler) meşru Webex sitesine yönlendirilir.

Malwarebytes tehdit istihbaratı direktörü Jérôme Segura, “Reklamlar çok meşru göründüğünden, insanların bunlara tıklayıp güvenli olmayan siteleri ziyaret edeceğine dair çok az şüphe var” dedi.

“Bu reklamlarda kullanılan yazılımın türü, tehdit aktörlerinin, daha fazla ağ ‘sızma testi’ ve bazı durumlarda fidye yazılımı dağıtımı için kendilerine yararlı kimlik bilgileri sağlayacak kurumsal kurbanlarla ilgilendiğini gösteriyor.”