Çevrimiçi sahtekarlığa karşı acımasız savaş, sürekli bir evrim, güvenlik ekiplerinin ve kötü niyetli aktörlerin sürekli uyum sağladığı dijital bir kovalamaca. Saldırıların artan karmaşıklığı, meşru kullanıcı davranışı ve taklit girişimleri arasındaki çizgileri bulanıklaştırıyor.

Bugün maruz kaldığımız kampanya, en gelişmiş güvenlik teknolojilerinin bile tehdit aktörlerini caydırmadığını hatırlatıyor. Sadece kurbanların kimlik bilgilerini çalmayı değil, aynı zamanda tel sahtekarlığı yapmayı amaçlayan yeni bir kimlik avı kiti ve ödeme platformları keşfettik.

Soruşturmamız, bordro ve insan kaynakları şirketi Deel için hileli bir arama reklamı ile başladı. Reklamı tıklamak, çalışanları ve işverenleri Deel’i taklit eden bir kimlik avı web sitesine gönderdi.

Kullanıcı adlarını, şifreleri çalmanın ve iki faktörlü kimlik doğrulamasını atlatmanın yanı sıra, kurbandan habersiz ek hain eylemler gerçekleştirebilen kötü amaçlı kodlar belirledik. Tamamen kimliği doğrulanmış bir web çalışanı kullanan bu kimlik avı kiti, bankacılık ve ödeme bilgileri ile ilgili hassas profil veri alanlarını manipüle etmek amacıyla Pusher adlı meşru barındırılan bir web hizmeti kullanıyor.

Bu davayı çalıştırırken, FBI bir kamu hizmeti duyurusu yayınladı (PSA250424) insanlara siber suçluların Meşru web sitelerini taklit etmek için arama motoru reklamlarını kullanma Ve hileli tel işlemleri yoluyla para çalmak veya ödemeleri yeniden yönlendirmek amacıyla hedef bordro, işsizlik programları ve sağlık tasarrufu hesaplarına genişletildi.

Google reklamı hızlı bir şekilde kaldırıldı ve Deel ve MessageBird’e (Pusher’in ana şirketi) kendi platformlarının kötüye kullanılması hakkında bilgi verdik.

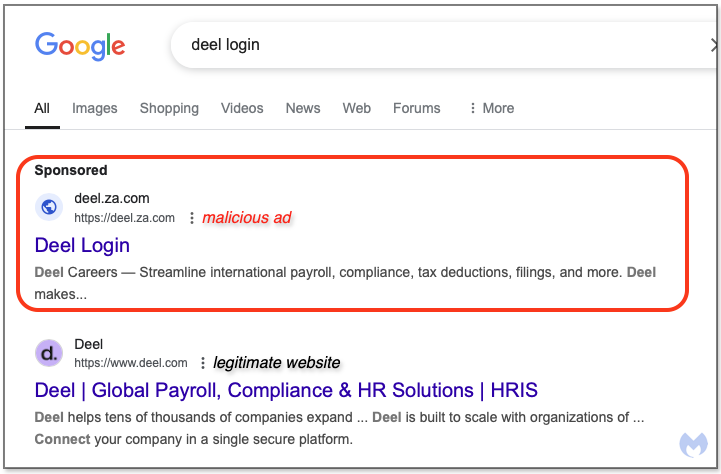

Arama Sonuçları Reklam Deel’i hedefler

Deel, platformu küresel bir işgücünü yönetmenin karmaşıklıklarını kolaylaştırmak için tasarlanmış, bordro, İK, uyumluluk ve daha fazlası için çözümler sunmak için tasarlanmış 2019’da kurulan ABD merkezli bir bordro ve insan kaynakları şirketidir.

İlk olarak Nisan ayının ortalarında DEEL için kötü amaçlı bir Google arama reklamı belirledik.parça girişi‘. En iyi bağlantı, Deel’in resmi web sitesi için organik arama sonucunun hemen üstünde görünen sponsorlu bir arama sonucudur.

Reklamdaki URL (parça[.]için[.]com) .com.com’un alt alanını, esasen .co.za uzantısına bir alternatif olan Güney Afrika’yı hedefleyen alt alanını kullanır. Bu URL, yalnızca bir yönlendirme olarak kullanılır ve tehdit aktörlerinin, web sitelerini (beyaz sayfa) veya kimlik avı alan adlarına tıklayabilecekleri tıklamaları yeniden yönlendirmek için gizlemeyi kullanmalarına izin verir.

Kimlik avı portalı ve 2FA

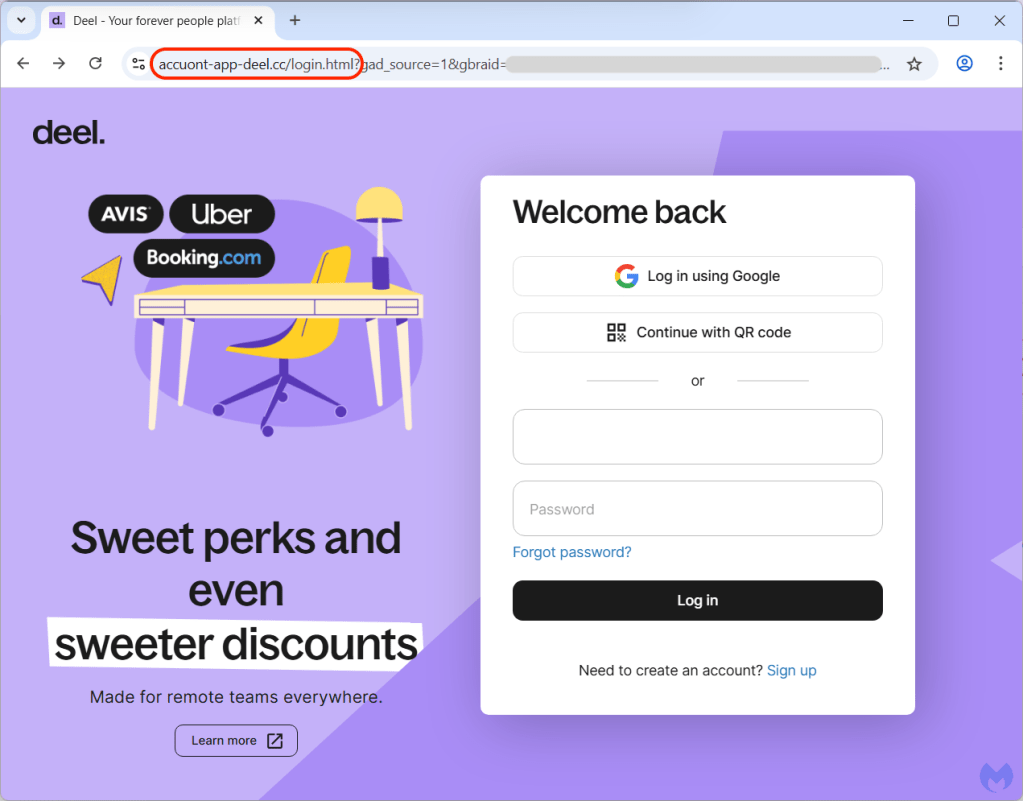

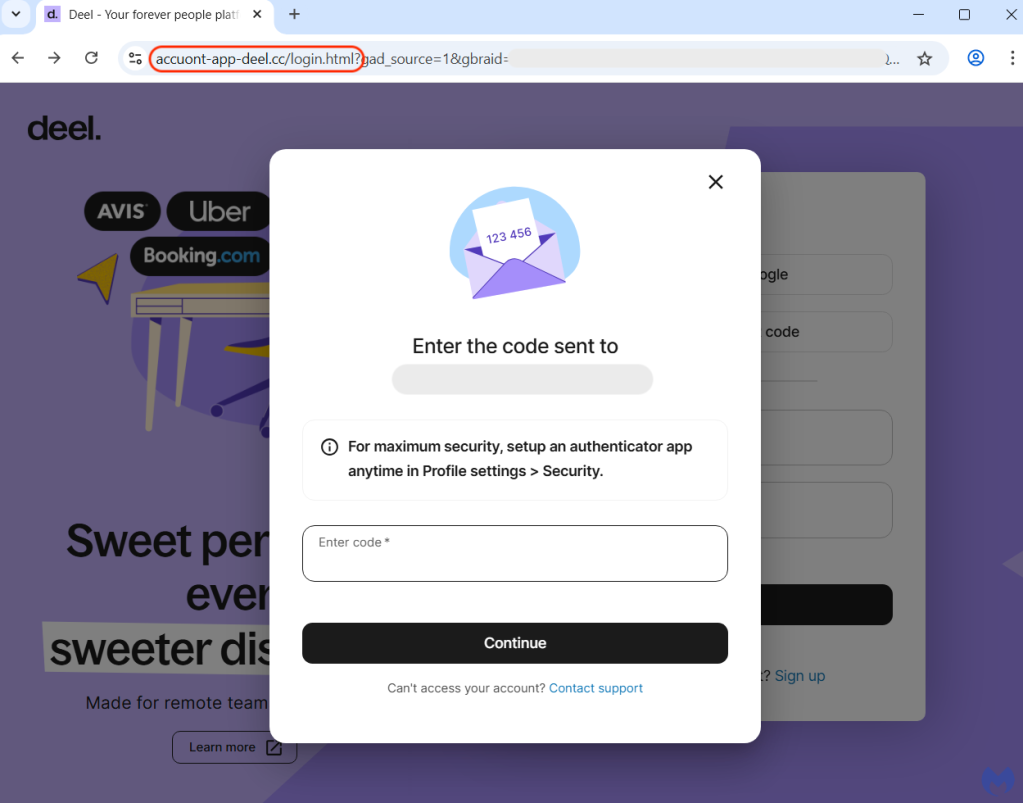

Gördüğümüz ilk kimlik avı alanı giriş parçalı[.]uygulama Ama kontrol ettiğimiz sırada çözülmedi. Kısa bir süre sonra, aynı Google reklam URL’si yeni bir etki alanına işaret etti, Accroont-App bölümü[.]CC.

Kimlik avı sayfası, küçük bir farkla Deel’in giriş sayfasının bir kopyasıdır: Google’ı kullanarak oturum açma Ve QR koduyla devam edin Seçenekler devre dışı bırakılır, yalnızca kimlik doğrulaması için kullanıcı adını ve şifre alanlarını bırakır.

Kimlik bilgilerini girdikten sonra, mağdurlar, e -posta adreslerine gönderilen bir güvenlik kodu yazmak için Crooks tarafından sosyal olarak tasarlanmıştır. İki faktörlü kimlik doğrulaması büyük bir ek güvenlik özelliği olsa da, mağdurların yanlış web sitesine doğrulandığında işe yaramaz hale getirilebileceğini görebiliriz.

Yüzeyde, daha derine bakana ve daha ilgi çekici bir kod keşfedene kadar bu başka bir kimlik avı sitesine benziyor.

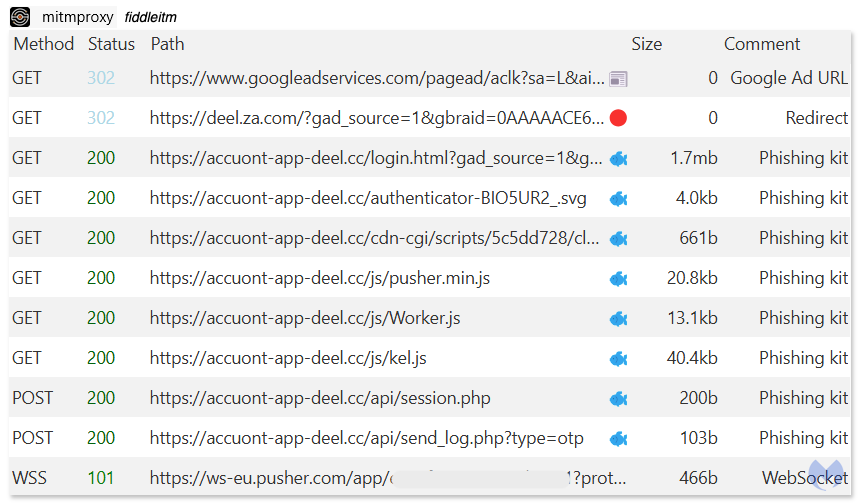

Trafik analizi

Bu kimlik avı kitinin nasıl çalıştığını daha iyi anlamak için, gönderilen ve alınan web isteklerini gösteren bir ağ yakalama kaydettik. Bu, bu kimlik avı kampanyasını benzersiz kılan birkaç ilginç bileşeni tanımlamamızı sağladı.

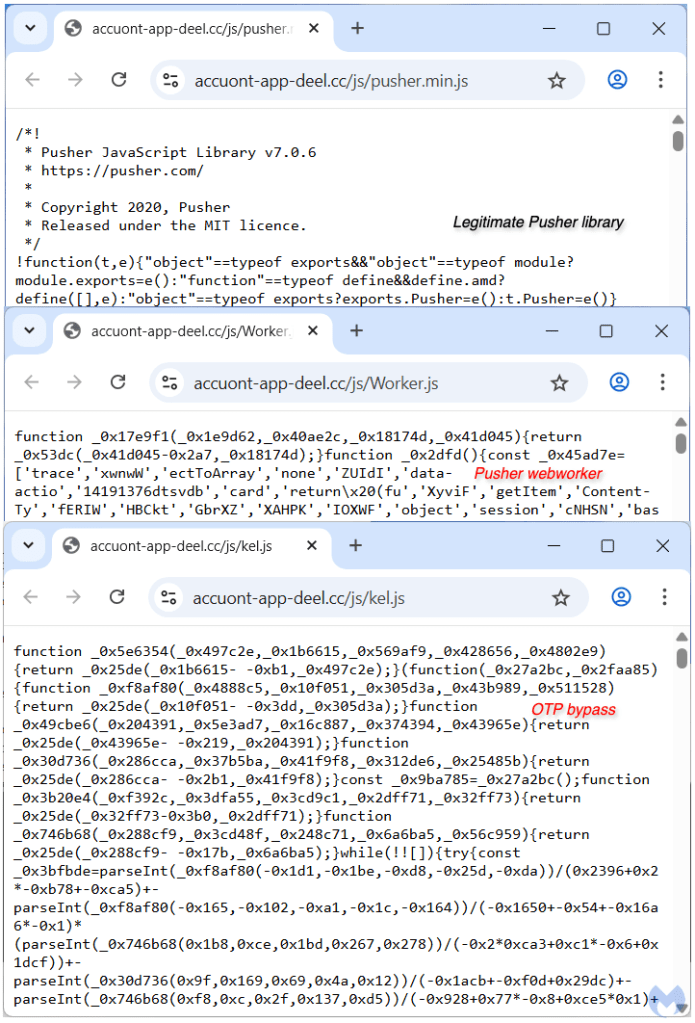

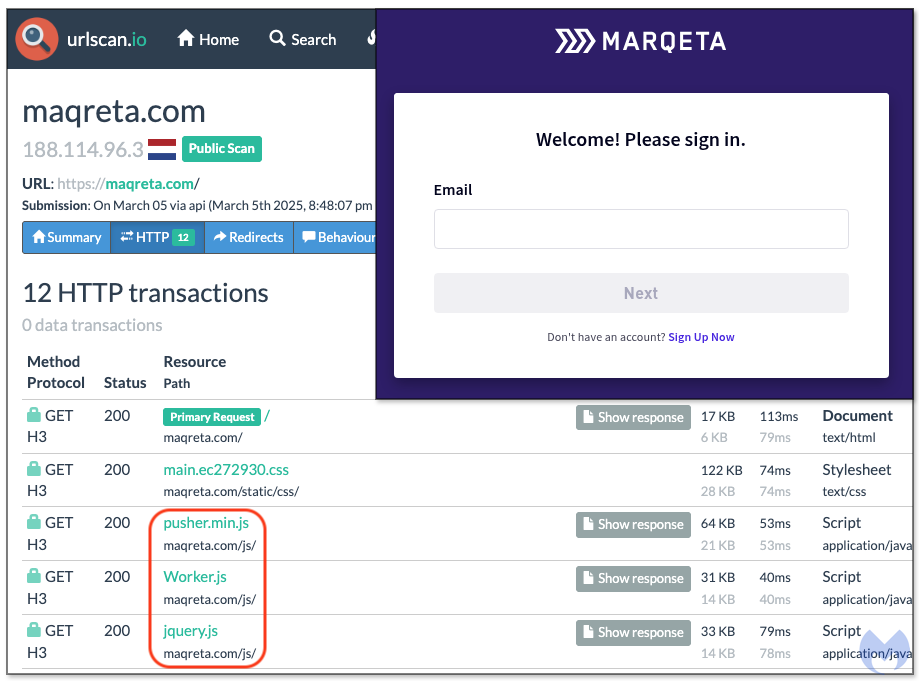

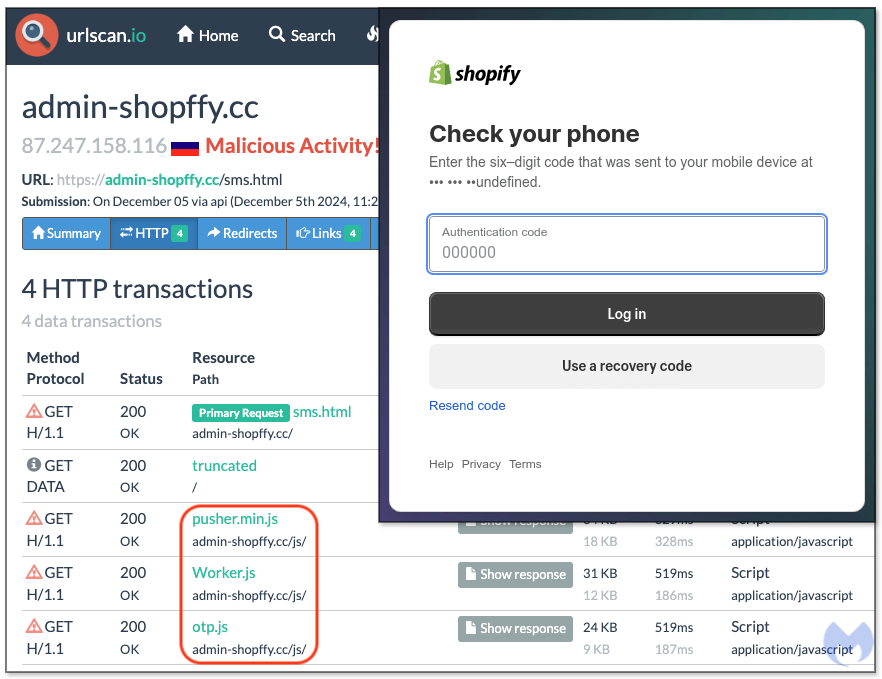

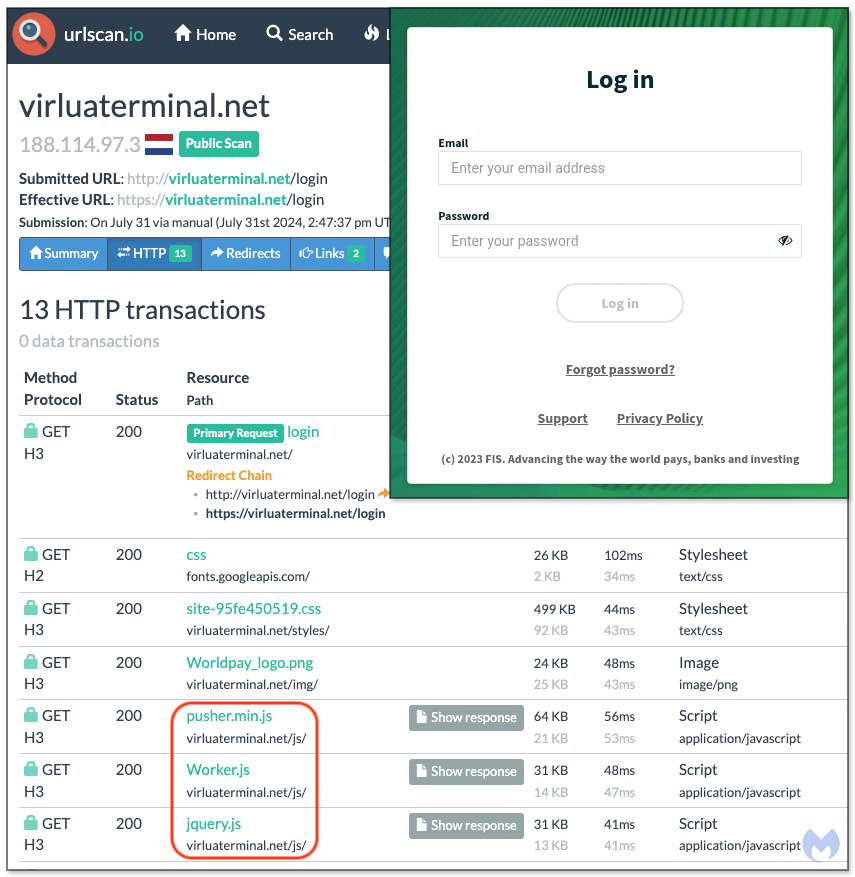

Özellikle ilgi çekici olan birkaç JavaScript kütüphanesi, yani pusher.min.js– İşçi.js Ve Kel.js.

Kimlik avı kiti, kodundan geçmemizi önlemek için anti-kötü niyetli teknikler kullanır. Bu, kötü niyetli niyeti gizlemek için yaygın bir uygulamadır ve analizi daha fazla zaman alıcı hale getirir.

Komut Dosyaları Analizi

Anti-Debugger’ın gizlemeye çalıştığı dosyalara baktığımızda, sadece birinin insan okunabilir olduğunu görüyoruz, diğer ikisi de kullanılarak çok şaşkınlık obfuscator.io. . pusher.min.js JavaScript dosyası, WebSockets gibi teknolojileri kullanarak sunucular ve istemciler arasındaki bağlantıları yönetmek için API’leri, geliştirici araçlarını ve kütüphaneleri kullanan barındırılan bir web hizmeti olan Pusher’den meşru bir kitaplıktır.

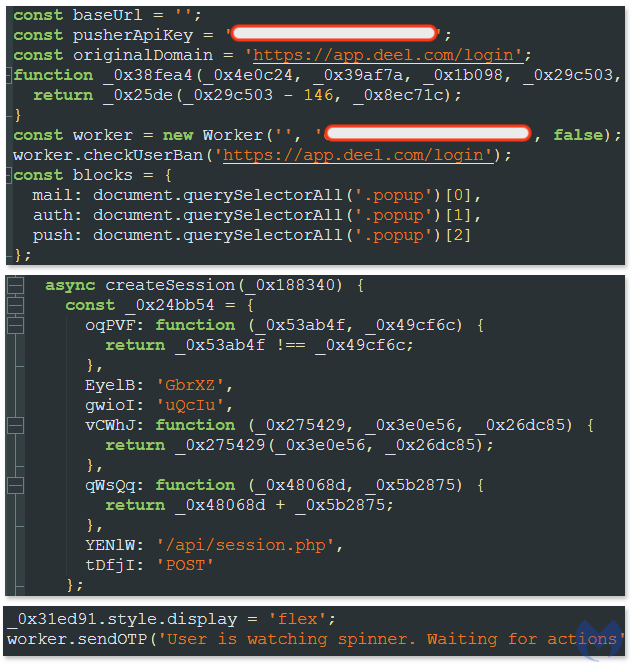

Adlı işlevlere dayanan iki farklı oturum türü var gibi görünüyor. Creatbanksession Ve yaratık. Kimlik avı sitesine giriş yapmaya çalışırken, eski işleve ait olan “banka” nın bir Seans_Type değeri görüyoruz.

. Kel.js ve Web işçisi, kimlik bilgilerini işlemek için tehdit oyuncusu altyapısıyla iletişim kurarken, kurbanı gerçek Deel web sitesine doğrulamak için kullanılır.

WebSockets, bir kullanıcının tarayıcısı ile sunucu arasında tam çift yönlü iletişime izin veren kalıcı bir iletişim protokolüdür. Bu, istemcinin sürekli talep etmesi gerekmeden verilerin sunucudan istemciye gerçek zamanlı olarak itilebileceği anlamına gelir.

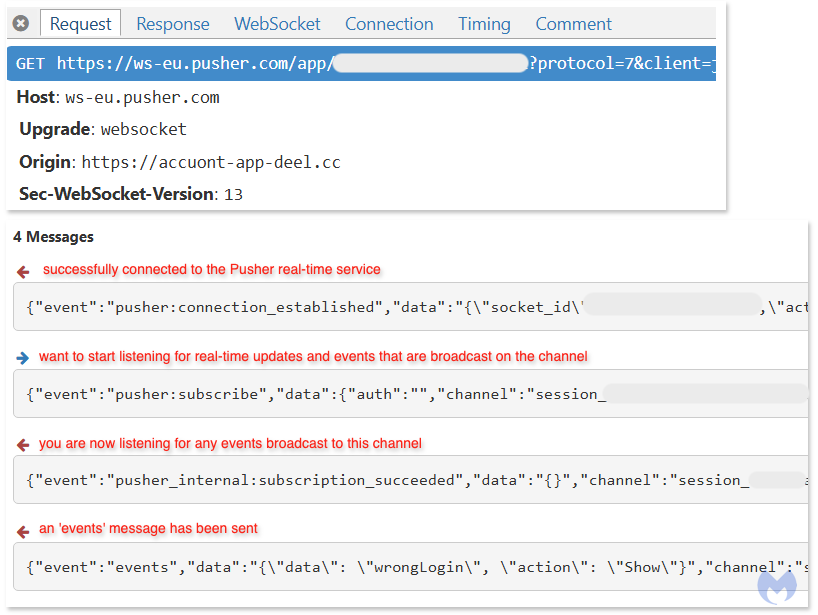

İşte kullanıcının yanlış giriş kimlik bilgilerini sağladığı bir WebSocket iletişimi örneği:

Konuşma ile başlar pusher:connection_established mesaj, itici gerçek zamanlı hizmetle başarılı bir bağlantıyı teyit etmek ve benzersiz bir socket_id ve activity_timeout 120 saniyelik.

Sonra, bir pusher:subscribe Mesaj, benzersiz bir oturum kimliğiyle tanımlanan belirli bir kanalda etkinlikleri dinlemek isteyen ve o oturum için gerçek zamanlı güncellemeler alma arzusunu gösteren istemcinin olduğunu gösterir.

Sunucu daha sonra bu isteği bir pusher_internal:subscription_succeeded Aynı kanal için mesaj, müşterinin artık başarıyla abone olduğunu ve yayın alacağını doğruladı.

Son olarak, bir events Bu oturum kanalında mesaj alınır, bir “yanlış login” olayı olduğunu gösteren verilerin taşınması ve istemci tarafı uygulamasının bir şey “göstermesini”, muhtemelen kullanıcıya gerçek zamanlı olarak bir hata mesajı talimatını vermesi.

Ek Hedefler

Bu kimlik avı kiti benzersizdir ve aşağıdaki özelliklerle izlenebilir:

- Obfuscator.io

- Pusper WebSockets

- İşçi.js kütüphane

- Kel.js/OTP.JS/auth.js/jquery.js kütüphane

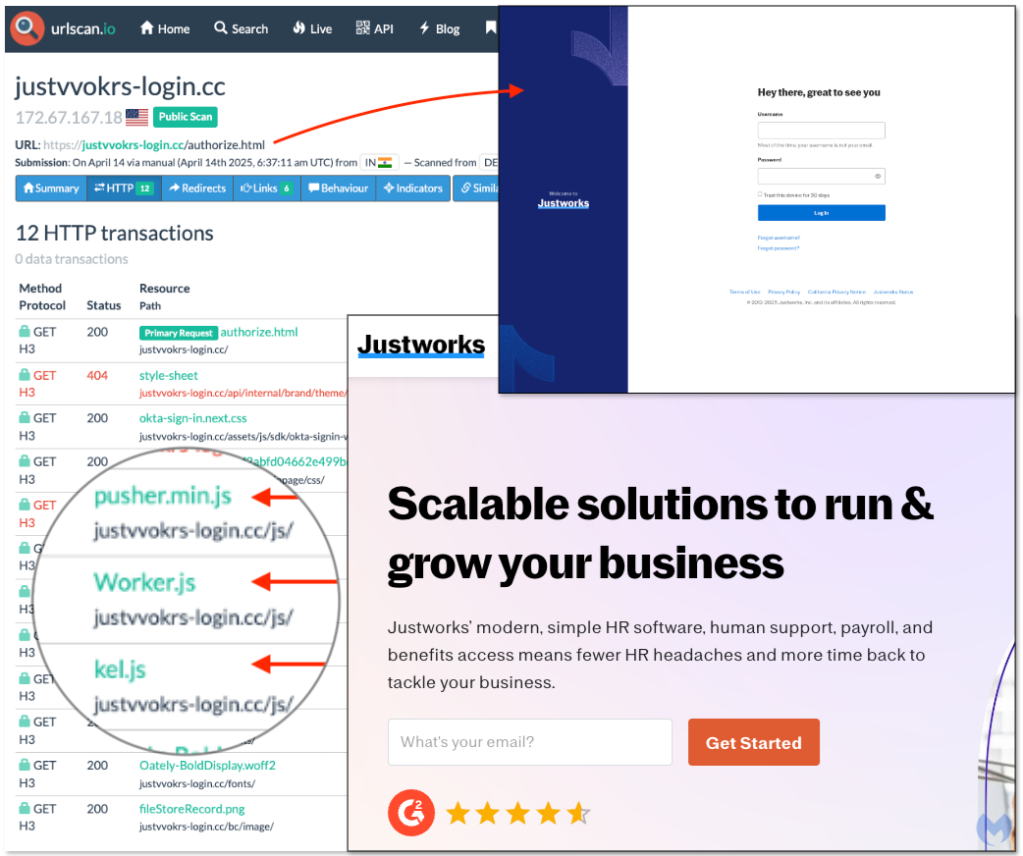

Bordro, İK, faturalandırma, ödeme çözümleri ve hatta ticaret platformu Shopify ile ilgili diğer birkaç hedef belirledik. Bulabileceğimiz en erken kullanım Temmuz 2024’e kadar gidiyor, ancak radarın altında uçuyor gibi görünüyor.

Justworks: Bordro, Faydalar, İK ve uyumluluk – hepsi bir yerde.

Marqeta: İş süreçlerine uçtan uca kredi ve ödeme çözümleri entegrasyonu

Alışveriş yapmak: Ticaret Platformu

Omniflex (WorldPay): Çevrimiçi Satış Noktası Çözümü

Çözüm

FBI’ın PSA, işletmelerin kullanıcıları aşağıdakilerle ilgili korumak için benimseyebileceği birkaç temel önlemi vurgular:

- Etki Alanı Sahtekarlığı: Marka kimliğine bürünme, şirketlerin proaktif olarak araması gereken gerçek bir sorundur.

- Bildirimler: Mağdurların zamanında birkaç farklı şekilde uyarılması gerekir.

- Eğitim: Kimlik avı daha sofistike oluyor ve kullanıcıların kendilerini en iyi nasıl koruyacağının farkında olmaları gerekiyor.

Aynı raporda FBI, tüketicilere bir reklamı tıklamadan önce sitenin otantik olduğundan emin olmak için URL’yi kontrol etmelerini tavsiye eder. Bu genellikle sağlam bir uygulamadır, ancak bu blogda birçok kez belgelediğimiz gibi, reklamlardaki URL’ler de sahte olabilir.

Nihayetinde, bu kimlik avı kitinin, finansal verilerle etkileşime girme yeteneğiyle, kritik bir mesajı güçlendirir: çevrimiçi güvenlik ortak bir sorumluluktur. Kullanıcılar, mevcut araçlarla güvenliklerini artırırken çevrimiçi etkileşimlerinde dikkatli ve eleştirel düşünmeyi kullanmalıdır; Platformlar, kötüye kullanımı tespit etmeye ve önlemeye kararlı kalmalıdır.

Malwarebytes tarayıcı koruması gibi tarayıcı uzantıları reklamları değil, aynı zamanda bu şemalarla ilişkili dolandırıcılık veya kötü amaçlı yazılım sitelerini de engelleyecektir.

Sadece tehditler hakkında rapor vermiyoruz, tüm dijital kimliğinizi korumaya yardımcı oluyoruz

Siber güvenlik riskleri asla bir başlığın ötesine yayılmamalıdır. Kimlik korumasını kullanarak kişisel bilgilerinizi ve ailenizin kişisel bilgilerini koruyun.

Uzlaşma göstergeleri

Yeniden yönlendirmek

deel[.]za[.]com

Kimlik avı alanları

login-deel[.]app

accuont-app-deel[.]cc

justvvokrs-login[.]cc

vye-starr[.]net

maqreta[.]com

ctelllo[.]com

angelistt[.]com

account[.]datedeath[.]com

account[.]turnkeycashsite[.]com

admin-shopffy[.]cc

biilll[.]com

app-parker[.]com

shluhify[.]com

login-biil[.]net

founderga[.]com

admin-shoopiffy[.]com

access-shupfify[.]com

virluaterminal[.]net

Worker.js (SHA256)

56755aaba6da17a9f398c3659237d365c52d7d8f0af9ea9ccde82c11d5cf063f

Kel.js/otp.js/auth.js/jquery.js (SHA256)

72864bd09c09fe95360eda8951c5ea190fbb3d3ff4424837edf55452db9b36fb

6fb006ecc8b74e9e90d954fa139606b44098fc3305b68dcdf18c5b71a7b5e80f

908a128f47b7f34417053952020d8bbdacf3aed1a1fcf4981359e6217b7317c9

5dadc559f2fb3cff1588b262deb551f96ff4f4fc05cd3b32f065f535570629c3

0ef66087d8f23caf2c32cc43db010ffe66a1cd5977000077eda3a3ffce5fa65f

95d008f7f6f6f5e3a8e0961480f0f7a213fa7884b824950fe9fb9e40d918a164

3e4e78a3e1c6a336b17d8aed01489ab09425b60a761ff86f46ab08bfcf421eac

a37463862628876cecfc4f55c712f79a150cdc6ae3cf2491a39cc66dadcf81eb

15606c5cd0e536512a574c508bd8a4707aace9e980ab4016ce84acabed0ad3be

81bcf866bd94d723e50ce791cea61b291e1f120f3fc084dc28cbe087b6602573

1665387c632391e26e1606269fb3c4ddbdf30300fa3e84977b5974597c116871

c56e277fd98fc2c28f85566d658e28a19759963c72a0f94f82630d6365e62c4f