Yakın zamanda açık kaynaklı bir ağ haritalama aracı adı verildi SSH-Yılan Tehdit aktörleri tarafından kötü amaçlı faaliyetler yürütmek üzere yeniden tasarlandı.

Sysdig araştırmacısı Miguel Hernández, “SSH-Snake, tehlikeye atılmış bir sistemde keşfedilen SSH kimlik bilgilerini kullanarak ağ geneline yayılmaya başlayan, kendi kendini değiştiren bir solucandır” dedi.

“Solucan, bir sonraki hamlesini belirlemek için bilinen kimlik bilgisi konumlarını ve kabuk geçmişi dosyalarını otomatik olarak arar.”

SSH-Snake ilk olarak Ocak 2024’ün başlarında GitHub’da piyasaya sürüldü ve geliştiricisi tarafından sistemlerde keşfedilen SSH özel anahtarlarını kullanarak otomatik ağ geçişini gerçekleştirmek için “güçlü bir araç” olarak tanımlandı.

Bunu yaparken, bir ağın ve bağımlılıklarının kapsamlı bir haritasını oluşturarak, belirli bir ana bilgisayardan başlayarak SSH ve SSH özel anahtarları kullanılarak bir ağın ne ölçüde tehlikeye atılabileceğinin belirlenmesine yardımcı olur. Ayrıca birden fazla IPv4 adresine sahip alan adlarının çözümlenmesini de destekler.

Projenin açıklamasına göre “Tamamen kendi kendini kopyalayan, kendi kendine çoğalan ve tamamen dosyasız”. “Birçok açıdan SSH-Snake aslında bir solucandır: Kendini çoğaltır ve bir sistemden diğerine olabildiğince yayılır.”

Sysdig, kabuk komut dosyasının yalnızca yanal hareketi kolaylaştırmakla kalmayıp aynı zamanda diğer tipik SSH solucanlarına göre ek gizlilik ve esneklik sağladığını söyledi.

Bulut güvenlik şirketi, tehdit aktörlerinin kimlik bilgilerini, hedeflerin IP adreslerini ve bash komut geçmişini toplamak için SSH-Snake’i gerçek dünya saldırılarında kullandığını gözlemlediğini ve bunun ardından, bir komut ve kontrol (C2) sunucusunun keşfedilmesini gözlemlediğini söyledi. veri.

Hernández, “SSH anahtarlarının kullanımı, SSH-Snake’in yayılmak için faydalanmaya çalıştığı önerilen bir uygulamadır” dedi. “Daha akıllı ve daha güvenilir olması, tehdit aktörlerinin bir yer edindikten sonra ağın daha da ilerisine ulaşmalarına olanak tanıyacak.”

SSH-Snake’in geliştiricisi Joshua Rogers, yorum almak üzere kendisine ulaşıldığında, The Hacker News’e aracın yasal sistem sahiplerine altyapılarındaki zayıflıkları saldırganlardan önce tespit etmelerini sağlayacak bir yol sunduğunu ve şirketleri “saldırıyı keşfetmek için SSH-Snake’i kullanmaya çağırdığını” söyledi. mevcut yollar ve bunları düzeltin.”

Rogers, “Siber terörizmin sistemlerde birdenbire ortaya çıktığına ve bunun da yalnızca güvenliğe tepkisel bir yaklaşım gerektirdiğine yaygın olarak inanılıyor” dedi. “Bunun yerine, deneyimlerime göre sistemler kapsamlı güvenlik önlemleriyle tasarlanmalı ve bakımı yapılmalıdır.”

“Eğer bir siber terörist altyapınızda SSH-Snake çalıştırabiliyorsa ve binlerce sunucuya erişebiliyorsa, altyapıyı tek bir sunucudan ödün vermeyecek şekilde yeniden canlandırmak amacıyla altyapıdan sorumlu kişilere odaklanılmalıdır. ana bilgisayar diğer binlerce kişi arasında kopyalanamaz.”

Rogers ayrıca, basit bir kabuk komut dosyasıyla kolayca devralınabilecek, güvensiz altyapı tasarlayan ve uygulayan şirketlerin “ihmalkar operasyonlarına” da dikkat çekti.

“Sistemler mantıklı bir şekilde tasarlanmış ve bakımı yapılmış olsaydı ve sistem sahipleri/şirketleri güvenliği gerçekten önemsiyor olsaydı, böyle bir betiğin çalıştırılmasından kaynaklanan etkiler en aza indirilirdi; ayrıca SSH-Snake tarafından gerçekleştirilen eylemler bir saldırgan tarafından manuel olarak gerçekleştirilmiş olsaydı. ” diye ekledi Rogers.

“Gizlilik politikalarını okumak ve veri girişi yapmak yerine, bu tür komut dosyalarının tüm altyapıyı ele geçirmesinden endişe duyan şirketlerin güvenlik ekipleri, sistemlerinin tamamen yeniden mimarisini, ilk başta mimariyi yaratanlar değil, eğitimli güvenlik uzmanları tarafından gerçekleştirmelidir. yer.”

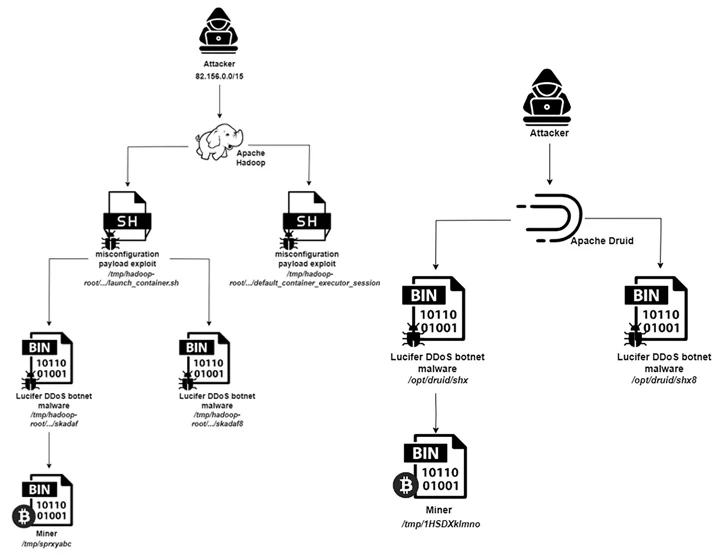

Açıklama, Aqua’nın yeni bir botnet kampanyasını ortaya çıkarmasıyla geldi. Lucifer Apache Hadoop ve Apache Druid’deki yanlış yapılandırmalardan ve mevcut kusurlardan yararlanarak bunları kripto para birimi madenciliği yapmak ve dağıtılmış hizmet reddi (DDoS) saldırıları düzenlemek için bir ağa hapsediyor.

Hibrit kripto hırsızlığı kötü amaçlı yazılımı ilk olarak Haziran 2020’de Palo Alto Networks Unit 42 tarafından belgelendi ve Windows uç noktalarını tehlikeye atmak için bilinen güvenlik kusurlarından yararlanma becerisine dikkat çekildi.

Bulut güvenlik firması, geçtiğimiz ay Apache büyük veri yığınını hedef alan 3.000 kadar farklı saldırının tespit edildiğini söyledi. Bu aynı zamanda madencileri ve rootkit’leri dağıtmak için duyarlı Apache Flink örneklerini ayıranları da içerir.

Güvenlik araştırmacısı Nitzan Yaakov, “Saldırgan, saldırıyı bu hizmetlerdeki mevcut yanlış yapılandırmalardan ve güvenlik açıklarından yararlanarak gerçekleştiriyor” dedi.

“Apache açık kaynak çözümleri birçok kullanıcı ve katkıda bulunanlar tarafından yaygın bir şekilde kullanılıyor. Saldırganlar bu kapsamlı kullanımı, kendilerine yönelik saldırılarını gerçekleştirmek için tükenmez kaynaklara sahip olma fırsatı olarak görebilir.”