Ödeme terminallerinden 167.000’den fazla kredi kartıyla ilgili bilgileri çalmak için bir tehdit aktörü tarafından iki satış noktası (PoS) kötü amaçlı yazılım çeşidi kullanıldı.

Singapur merkezli siber güvenlik şirketi Group-IB’ye göre, çalınan veri dökümleri, operatörleri yeraltı forumlarında satarak 3.34 milyon dolara kadar netleştirebilir.

Ödeme verilerini toplamayı amaçlayan saldırıların önemli bir kısmı, e-ticaret web sitelerine gizlice eklenen JavaScript dinleyicilerine (diğer adıyla web skimmers) dayanırken, PoS kötü amaçlı yazılımları daha az popüler olsa da devam eden bir tehdit olmaya devam ediyor.

Daha geçen ay Kaspersky, Prilex olarak bilinen Brezilyalı bir tehdit aktörünün hileli işlemler yoluyla para çalmak için benimsediği yeni taktikleri detaylandırdı.

Araştırmacılar Nikolay Shelekhov ve Said Khamchiev, “Neredeyse tüm POS kötü amaçlı yazılım türlerinin benzer bir kart dökümü çıkarma işlevi vardır, ancak virüslü cihazlarda kalıcılığı sürdürmek, veri sızdırmak ve işlemek için farklı yöntemler vardır.” Dedi.

Treasure Hunter ve onun gelişmiş halefi MajikPOS, bir PoS terminaline kaba kuvvetle girmek veya alternatif olarak ilk erişim komisyoncuları olarak bilinen diğer taraflardan ilk erişimi satın almak ve ardından sistemin belleğinden ödeme kartı bilgilerini çıkarmak için tasarlanmış olmaları bakımından benzerdir. ve uzak bir sunucuya iletmek.

MajikPOS’un ilk olarak 2017’nin başlarında ortaya çıktığını ve esas olarak ABD ve Kanada’daki işletmeleri etkilediğini belirtmekte fayda var. Treasure Hunter (aka TREASUREHUNT) ise 2014’ten beri kayıtlara geçmiş durumda ve kaynak kodu 2018’de sızdırılmıştı.

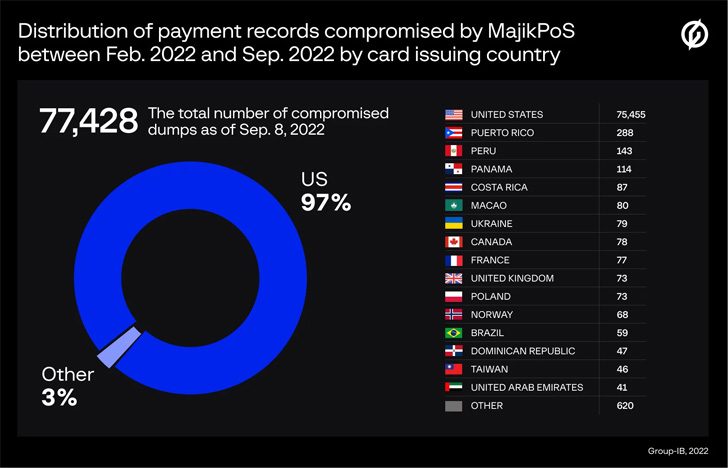

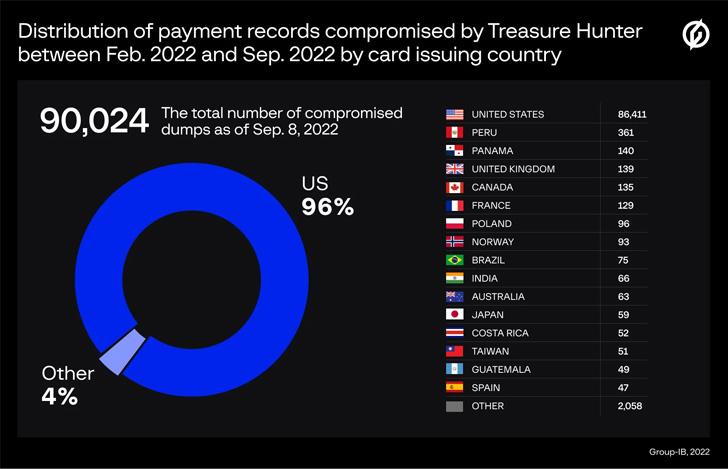

İki PoS kötü amaçlı yazılımıyla ilişkili komut ve kontrol (C2) sunucularını tanımlayan Group-IB, Şubat ve Eylül 2022 arasında MajikPOS ve Treasure Hunter tarafından 77.428 ve 90.024 benzersiz ödeme kaydının ele geçirildiğini söyledi.

Çalınan kartların çoğunun ABD, Porto Riko, Peru, Panama, İngiltere, Kanada, Fransa, Polonya, Norveç ve Kosta Rika’daki bankalar tarafından verildiği söyleniyor.

Planın arkasındaki suç aktörlerinin kimliği bilinmiyor ve çalınan verilerin grup tarafından parasal kazançlar için satılıp satılmadığı şu anda net değil.

Bu, kartı veren bankaların yeterli koruma mekanizmalarını uygulamaması ve kötü aktörlerin yasadışı olarak para çekmek ve yetkisiz işlemler yapmak için klonlanmış kartlar kullanmalarını etkin bir şekilde sağlamaması durumunda ciddi sonuçlara yol açabilir.

Araştırmacılar, “PoS kötü amaçlı yazılımları, bazı sınırlamaları ve kartlı ödeme endüstrisinde uygulanan güvenlik önlemleri nedeniyle son yıllarda tehdit aktörleri için daha az çekici hale geldi” dedi.

“Yine de, […] bir bütün olarak ödeme endüstrisi ve henüz en son güvenlik uygulamalarını uygulamayan ayrı işletmeler için önemli bir tehdit olmaya devam ediyor. PoS kötü amaçlı yazılımlarını silmek için çok erken.”