Cihazlara kötü amaçlı yazılım yüklemek ve Erişilebilirlik Hizmetlerine erişim elde etmek için Android’deki ‘Kısıtlı Ayarlar’ özelliğini atlayan bir yöntem kullanan ‘SecuriDropper’ adlı yeni bir hizmet olarak damlatma (DaaS) siber suç operasyonu ortaya çıktı.

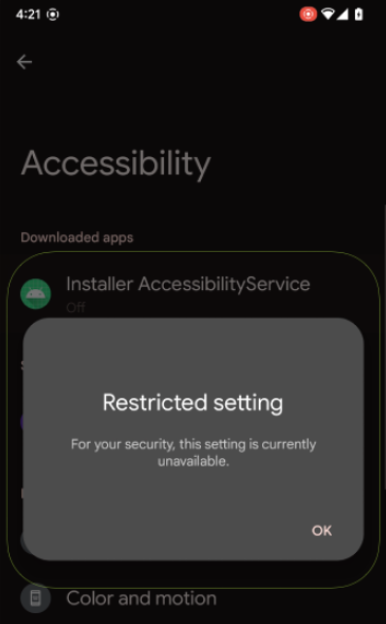

Kısıtlı Ayarlar, Android 13 ile birlikte sunulan ve Google Play dışından yüklenen yandan yüklenen uygulamaların (APK dosyaları) Erişilebilirlik ayarları ve Bildirim Dinleyici gibi güçlü özelliklere erişmesini engelleyen bir güvenlik özelliğidir.

Bu iki izin genellikle kötü amaçlı yazılımlar tarafından kötüye kullanılır; bu nedenle bu özellik, bu izinler istendiğinde bir uyarı görüntüleyerek isteklerin onaylanmasını engelleyerek kullanıcıları korumayı amaçlıyordu.

(Tehdit Kumaşı)

Erişilebilirlik, ekrandaki metni yakalamak, ek izinler vermek ve gezinme işlemlerini uzaktan gerçekleştirmek için kötüye kullanılabilirken, Bildirim Dinleyicisi tek seferlik şifreleri çalmak için kullanılabilir.

Ağustos 2022’de ThreatFabric, kötü amaçlı yazılım geliştiricilerinin “BugDrop” adlı yeni bir damlalık aracılığıyla taktiklerini zaten bu yeni ölçüye göre ayarladıklarını bildirdi.

Firma, gözlemlerine dayanarak bypassın mümkün olduğunu göstermek için bir kavram kanıtı (PoC) damlalığı oluşturdu.

İşin püf noktası, kötü amaçlı APK (Android paketi) dosyaları için, bunları bir “temel” paket ve çeşitli “bölünmüş” veri dosyalarını içeren birden çok adımda yükleyen oturum tabanlı kurulum API’sini kullanmaktır.

Oturum dışı yöntem yerine belirli bir API kullanıldığında, Kısıtlı Ayarlar atlanır ve kullanıcılara, kötü amaçlı yazılımın tehlikeli izinlere erişmesini engelleyen ‘Kısıtlı ayar’ iletişim kutusu gösterilmez.

BleepingComputer, güvenlik sorununun Android 14’te hala mevcut olduğunu doğruladı ve yeni ThreatFabric raporuna göre SecuriDropper, hedef cihazlara kötü amaçlı yazılım yüklemek ve onlara riskli alt sistemlere erişim sağlamak için aynı tekniği kullanıyor.

Bu, bu yöntemin Android kullanıcılarını hedef alan siber suç operasyonlarında kullanıldığına dair gözlemlenen ilk vakadır.

Hizmet Olarak Android Damlalık işlemleri

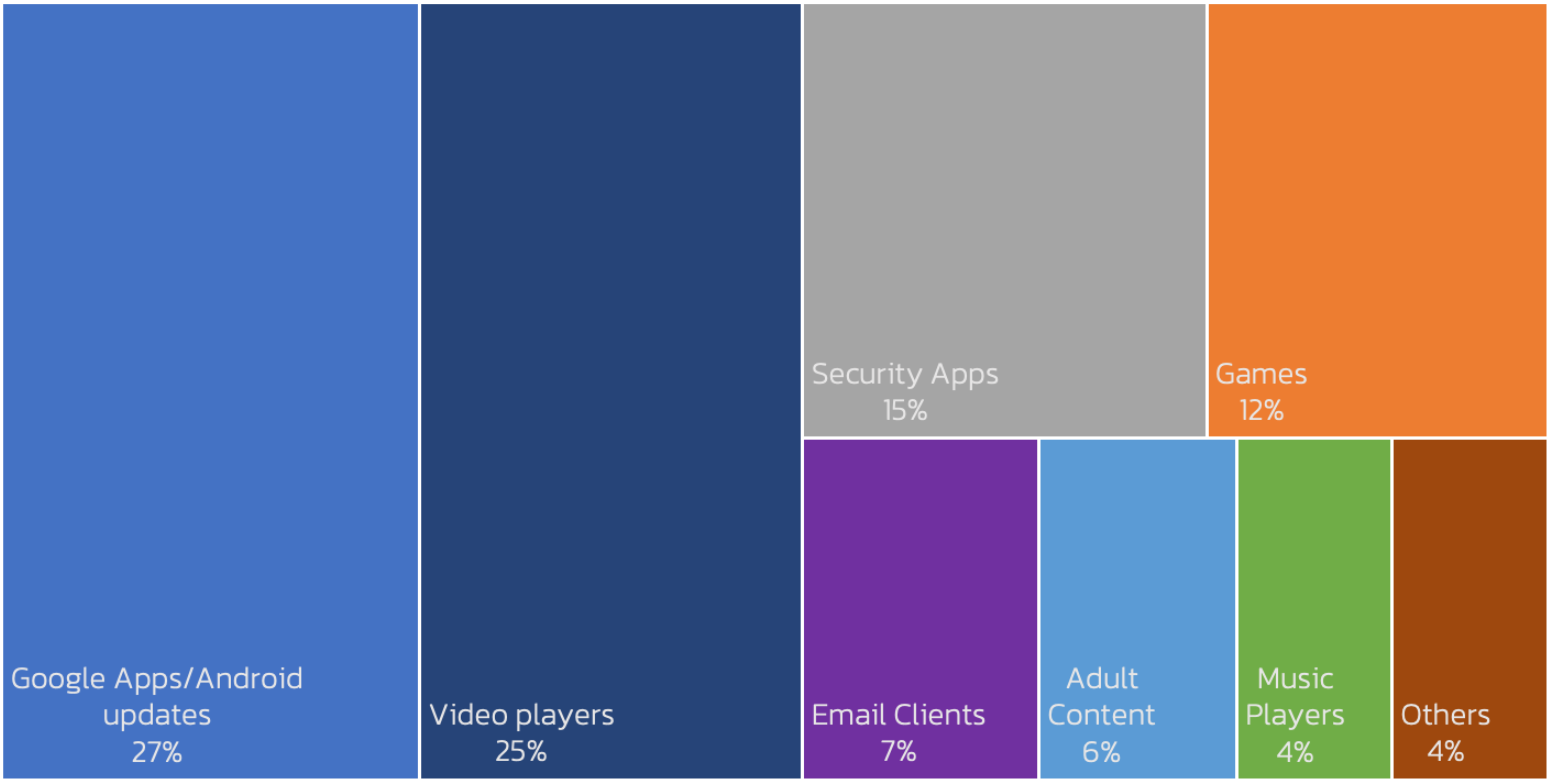

SecuriDropper, çoğunlukla bir Google uygulamasını, Android güncellemesini, video oynatıcısını, güvenlik uygulamasını veya bir oyunu taklit ederek ve ardından bir tür kötü amaçlı yazılım olan ikinci bir veri yükleyerek meşru bir uygulama gibi davranan Android cihazlara bulaşıyor.

Damlalık bunu, kurulum sırasında “Harici Depolamayı Oku ve Yaz” ve “Paketleri Kur ve Sil” izinlerine erişimi güvence altına alarak başarır.

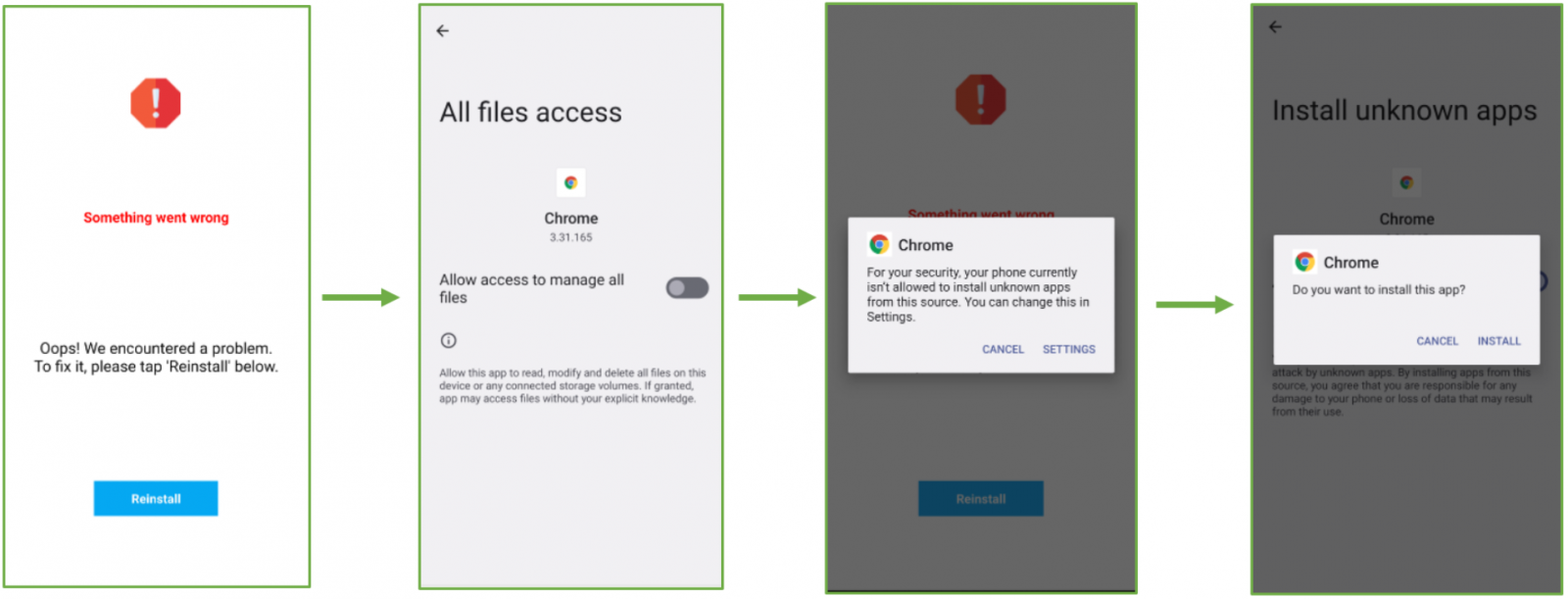

İkinci aşamadaki veri, kullanıcı yanıltması ve arayüz manipülasyonu yoluyla yükleniyor ve kullanıcıları, damlalık uygulamasının kurulumuyla ilgili sahte hata mesajları görüntüledikten sonra “Yeniden Yükle” düğmesini tıklamaya yönlendiriyor.

ThreatFabric, SpyNote kötü amaçlı yazılımının Google Translate uygulaması kılığında SecuriDropper aracılığıyla dağıtıldığını gördü.

Diğer durumlarda SecuriDropper’ın, Chrome tarayıcısı görünümüne bürünmüş, yüzlerce kripto para birimini ve e-bankacılık uygulamasını hedef alan bankacılık Ermac truva atlarını dağıttığı görüldü.

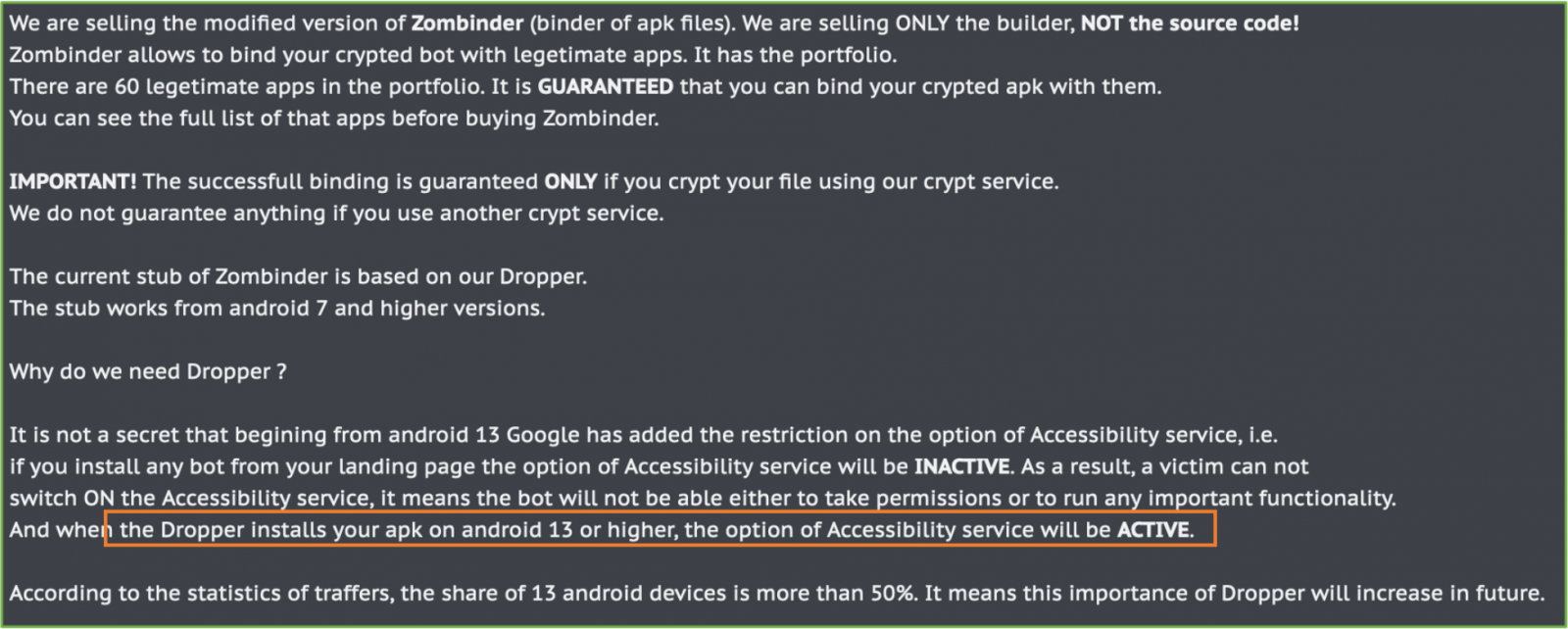

ThreatFabric ayrıca, ilk olarak Aralık 2022’de belgelenen bir DaaS operasyonu olan Zombinder’ın yeniden ortaya çıktığını da bildiriyor. Bu hizmet, Android cihazlara bilgi hırsızları ve bankacılık truva atları bulaştırmak için kötü amaçlı yükleri meşru uygulamalarla “yapıştırıyor”.

Endişe verici bir şekilde, Zombinder’ın son reklamları daha önce tartışılan aynı Kısıtlı Ayarlar atlama stratejisini vurguluyor, böylece yüklere kurulum sonrasında Erişilebilirlik ayarlarını kullanma izni veriliyor.

Bu saldırılara karşı korunmak için Android kullanıcılarının, bilinmeyen kaynaklardan veya tanımadıkları ve güvenmedikleri yayıncılardan APK dosyalarını indirmekten kaçınmaları gerekir.

Yüklü herhangi bir uygulamanın izinlerine erişim şu adrese giderek incelenebilir ve iptal edilebilir: Ayarlar → Uygulamalar → [select an app] → İzinler.

BleepingComputer, aktif olarak kullanılan bu sorunu çözmek için yeni güvenlik önlemlerinin uygulanıp uygulanmayacağını sormak için Google ile iletişime geçti, ancak yayınlanma tarihine kadar bir yanıt alamadık.