Ulus devlet tehdidi aktörleri, Kobalt Strike’ın yerini alacak şekilde Sliver komuta ve kontrol (C2) çerçevesini izinsiz giriş kampanyalarında giderek daha fazla benimsemekte ve entegre etmektedir.

Microsoft güvenlik uzmanları, “Kobalt Strike’ın bir saldırı aracı olarak popülaritesi göz önüne alındığında, buna karşı savunma da zaman içinde gelişti” dedi. “Sliver böylece giriş engeli düşük, daha az bilinen bir araç seti arayan oyuncular için çekici bir alternatif sunuyor.”

İlk olarak 2019’un sonlarında siber güvenlik şirketi BishopFox tarafından halka açılan Sliver, kullanıcı tarafından geliştirilen uzantıları, özel implant oluşturma ve diğer komuta seçeneklerini destekleyen Go tabanlı açık kaynaklı bir C2 platformudur.

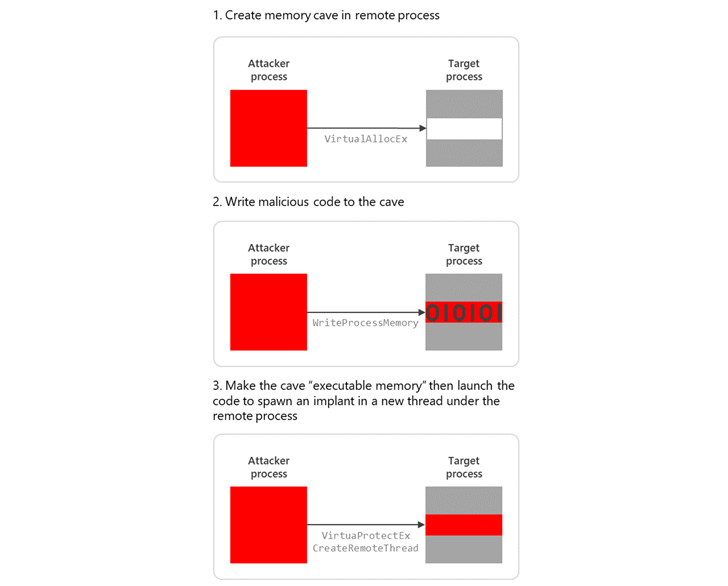

Microsoft, “Bir C2 çerçevesi genellikle, güvenliği ihlal edilmiş bir sistemdeki implantlardan gelen bağlantıları kabul eden bir sunucu ve C2 operatörlerinin implantlarla etkileşime girmesine ve kötü amaçlı komutlar başlatmasına olanak tanıyan bir istemci uygulaması içerir.” Dedi.

Etkilenen ana bilgisayarlara uzun vadeli erişimi kolaylaştırmanın yanı sıra, platformlar arası kitin, öncelikle güvenliği ihlal edilmiş sistemlerde tam özellikli bir arka kapıyı alıp başlatmayı amaçlayan yükler olan sahneleyiciler sağladığı da bilinmektedir.

Kullanıcıları arasında, Ryuk, Conti, Hive ve BlackCat.

Microsoft, yakın zamanda siber suç aktörlerinin Sliver ve diğer sömürü sonrası yazılımları, bu yılın başlarında BazarLoader’ın halefi olarak ortaya çıkan ve daha büyük Conti sendikasıyla bağlantılarını paylaşan Bumblebee (diğer adıyla COLDTRAIN) yükleyicisine yerleştirerek düşürdüğünü gözlemlediğini söyledi.

Cobalt Strike’dan ücretsiz olarak erişilebilen bir araca geçiş, rakiplerin, tehlikeye atılmış bir ortamda maruz kalma şanslarını azaltma ve kampanyalarına daha fazla gizlilik ve kalıcılık kazandırarak ilişkilendirmeyi zorlaştırma girişimi olarak görülüyor.

Sliver, kötü niyetli aktörlerin dikkatini çeken tek çerçeve değil. Son aylarda, Rus devlet destekli şüpheli bir grup tarafından yürütülen kampanyalar, Brute Ratel adlı başka bir meşru saldırgan saldırı simülasyon yazılımı içeriyordu.

Microsoft, “Sliver ve diğer birçok C2 çerçevesi, tehdit aktörlerinin sürekli olarak otomatik güvenlik algılamalarından kaçınmaya nasıl çalıştıklarının bir başka örneğidir” dedi.