Siber güvenlik firması KnowBe4, bir sonraki adımı şirket tarafından verilen bir Macbook’a kötü amaçlı yazılım yüklemek olan bir BT çalışanı gibi davranan Kuzey Koreli bir bilgisayar korsanı tarafından kandırıldı. Bilgisayar korsanının güvenlik önlemlerini nasıl atlattığını ve işletmelerin kendilerini benzer saldırılardan korumak için hangi adımları atabileceğini öğrenin.

Siber güvenlik firması KnowBe4, bugün, bir siber suçlu tarafından düzenlenen karmaşık bir kimlik avı planının hedefi haline geldiğini açıkladı. Kuzey Koreli hacker meşru bir BT çalışanı gibi davranarak. KnowBe4’ün titiz işe alım sürecini geçmeyi başaran saldırgan, sonunda tespit edildi ve herhangi bir veri tehlikeye atılmadan önce durduruldu.

Olay şu şekilde başladı: Bilin4Olsun birden fazla görüşme ve geçmiş kontrol turunu geçen uzaktan bir yazılım mühendisi işe aldı. Şirket tarafından verilen bir Mac alındığında, cihaz hemen kötü amaçlı yazılım yüklemeye başladı ve KnowBe4’ün yerleşik güvenlik yazılımını tetikledi.

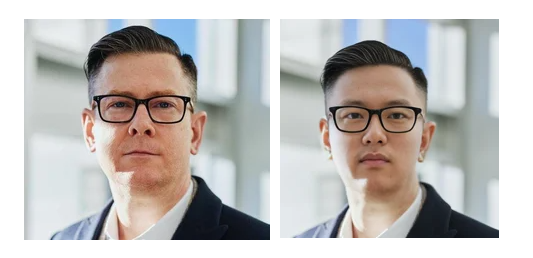

FBI ve siber güvenlik firması Mandiant ile iş birliği içinde yürütülen bir soruşturma, şok edici gerçeği ortaya çıkardı: işe alınan mühendis, çalınmış bir ABD kimliği kullanan bir Kuzey Kore vatandaşıydı. Saldırganın profil resmi, gerçek kimliğini daha da gizleyen ikna edici bir AI tarafından oluşturulmuş görüntüydü.

“Bu, geçerli ancak çalınmış bir ABD merkezli kimlik kullanan gerçek bir kişiydi.” yazdı KnowBe4’ün İcra Kurulu Başkanı ve Başkanı Stu Sjouwerman. “Resim AI ile ‘geliştirilmişti’.”

Saldırganın taktikleri arasında oturum geçmişi dosyalarını manipüle etmek, potansiyel olarak zararlı dosyaları aktarmak ve yetkisiz yazılımları çalıştırmak vardı. Kötü amaçlı yazılımı indirmek için bir Raspberry Pi kullandılar ve faaliyetlerini rutin sorun giderme olarak gizlemeye çalıştılar.

KnowBe4’ün güvenlik ekibi tehdidi hızla kontrol altına alarak daha fazla hasar oluşmasını engelledi. Olay, devlet destekli siber saldırıların giderek daha karmaşık hale geldiğini ve sağlam güvenlik önlemlerine ihtiyaç duyulduğunu vurguluyor.

Uzmanlar, Kuzey Koreli ajanların giderek daha fazla Batılı şirketleri hedef aldığını, uzaktan çalışma trendlerini istismar ettiğini ve geleneksel güvenlik protokollerini aşmak için karmaşık yöntemler kullandığını uyarıyor.

“Bu olay, devlet destekli saldırganların ikna edici sahte kimlikler oluşturmak için nasıl evrimleştiğini ortaya koyuyor,” dedi SlashNext Email Security+’da Saha CTO’su Stephen Kowski. “Güvenliğe yaklaşımımızı yeniden düşünmemiz gerektiği açık.”

Critical Start’ta Siber Tehdit Araştırmaları Kıdemli Müdürü Callie Guenther, “Şirketler, özgeçmişleri inceleyerek, kimlikleri doğrulayarak ve alışılmadık davranışları izleyerek potansiyel tehditleri belirleyebilir.” dedi.

Uyarılmıştın!

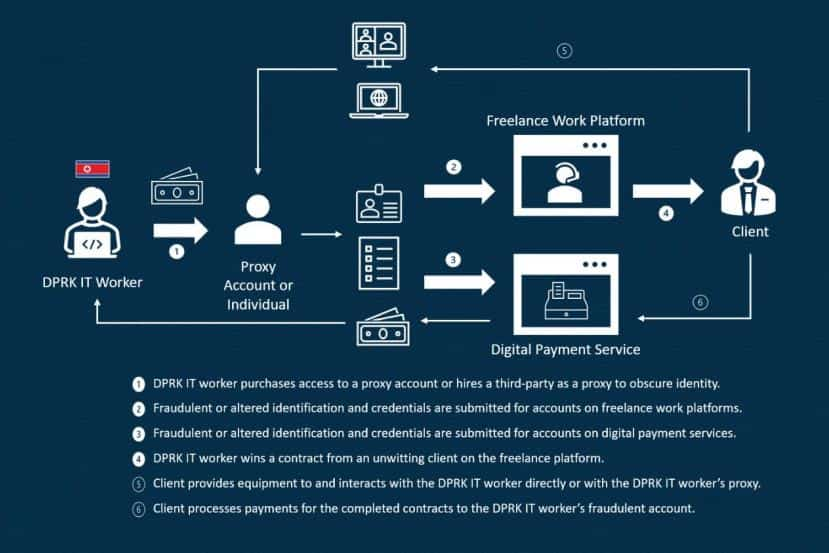

Mayıs 2022’de ABD hükümeti uyarılmış kuruluşlar Kendilerini DPRK (Demokratik Halk Cumhuriyeti) vatandaşı olmayan kişiler olarak tanıtan, bilişim sektöründe serbest çalışanlar kılığında dolaşan Kuzey Koreli bilgisayar korsanlarına karşı dikkatli olun.

ABD Dışişleri ve Hazine Bakanlıkları ile Federal Soruşturma Bürosu (FBI) tarafından yayınlanan tavsiyeye göre, Kuzey Kore’den gelen oldukça yetenekli mobil uygulama ve yazılım geliştiricileri, BT serbest çalışanları gibi davranarak işe girmeye çalışıyorlardı. Tavsiyede, bu dolandırıcılık faaliyetinin arkasındaki amacın, Kuzey Kore hükümetinin siber saldırılarına zemin hazırlamak olduğu belirtildi.

Kuruluşunuzu Koruma: İK Yöneticileri İçin 10 Önemli Nokta

İşte İK yöneticilerinin sahte çalışan senaryolarından korunmak için dikkat etmesi gereken 10 nokta ve bu senaryolar tehlikeye girdiğinde ne yapmaları gerektiği:

Önleme:

- Sıkı İnceleme: Temel suç kayıtlarının ötesine geçen çok katmanlı geçmiş kontrolleri uygulayın. Kimlik doğrulama ve sosyal medya analizi konusunda uzmanlaşmış üçüncü taraf hizmetlerinden yararlanın.

- Video Röportajlar: Tüm adaylar için, özellikle uzaktan pozisyonlar için video görüşmeleri yapın. Adayın görünümü ile çevrimiçi varlığı arasındaki tutarsızlıklara dikkat edin.

- Referans Kontrolleri: Referansları, işe alım tarihlerini doğrulamanın ötesine geçerek iyice doğrulayın. Adayın iş ahlakı ve karakteri hakkında daha derin bir anlayış kazanmak için önceki yöneticiler ve meslektaşlarınızla konuşun.

- Davranışsal Değerlendirmeler: Bir adayın kişilik özelliklerini, çalışma tarzını ve aldatma potansiyelini değerlendirmek için işe alım sürecine davranışsal değerlendirmeleri dahil edin.

- Kırmızı Bayrak Farkındalığı: İşe alım yöneticilerine, özgeçmişlerdeki tutarsızlıklar, mülakatlarda kaçamak cevaplar ve aşırı istekli veya ısrarcı adaylar gibi kırmızı bayrakları fark etmeleri için eğitim verin.

- Siber güvenlik eğitimi: Yapmak siber güvenlik eğitimiG Kuruluşunuzda olmazsa olmazdır. Şirketin verilerine veya elektronik cihazına erişimi olan her çalışan, kimlik avı dolandırıcılıklarını, sosyal mühendislik taktiklerini ve sahte profilleri tespit etme konusunda eğitilmelidir.

Cevap:

- Acilen Kontrol Altına Alınma: Şüpheli bir etkinlik tespit edilirse, etkilenen kullanıcı hesabını derhal izole edin ve hassas sistemlere erişimi kısıtlayın.

- Adli soruşturma: İhlalin boyutunu belirlemek ve saldırganın yöntemlerini tespit etmek için kapsamlı bir adli soruşturma yürütmesi için bir siber güvenlik firmasıyla anlaşın.

- Kolluk Kuvvetleri Bildirimi: Olayı FBI’a ve diğer ilgili kolluk kuvvetlerine bildirin.

- Veri İhlali Müdahale Planı: Bir güvenlik olayı durumunda eylemleri yönlendirmek için kapsamlı bir veri ihlali yanıt planınız olsun.

- Çalışan İletişimi: Olay hakkında çalışanlarınızla şeffaf bir şekilde iletişim kurun, riski azaltmak ve verilerini korumak için atılan adımları ana hatlarıyla belirtin.

Unutmayın, kuruluşunuzu bu tür karmaşık siber saldırılardan korumak için sağduyu ve çok katmanlı bir yaklaşım hayati önem taşıyor.

İLGİLİ KONULAR

- Federal Hükümet, ABD Şirketlerini Hedef Alan Kuzey Kore Kimlik Hırsızlığı Çetesini Çökertti

- Bilgisayar korsanları işsiz ABD gazilerini dolandırmak için sahte iş sitesi kullandı

- Sahte LinkedIn iş teklifi dolandırıcılığı yayılıyor More_eggs arka kapısı

- Sahte GitHub Depoları YİNE Kötü Amaçlı Yazılımları PoC Olarak Kullanırken Yakalandı!

- Çalışan, Yapay Zeka Tarafından Oluşturulan CFO Tarafından 25,6 Milyon Dolarlık Deepfake Dolandırıcılığında Dolandırıldı

- Sahte PoC Komut Dosyası Araştırmacıları VenomRAT’ı İndirmeye Kandırdı