Endüstriyel siber güvenlik şirketi Dragos, bilinen bir siber suç çetesinin savunmasını aşmaya ve cihazları şifrelemek için dahili ağa sızmaya çalışmasının ardından bugün “siber güvenlik olayı” olarak tanımladığı olayı açıkladı.

Dragos, tehdit aktörlerinin kendi ağını veya siber güvenlik platformunu ihlal etmediğini belirtirken, şirketin SharePoint bulut hizmetine ve sözleşme yönetim sistemine erişim sağladı.

Şirket, “8 Mayıs 2023’te, bilinen bir siber suçlu grubu, Dragos’a karşı bir şantaj girişiminde bulundu ve başarısız oldu. Dragos Platformu ile ilgili herhangi bir şey de dahil olmak üzere hiçbir Dragos sistemi ihlal edilmedi.”

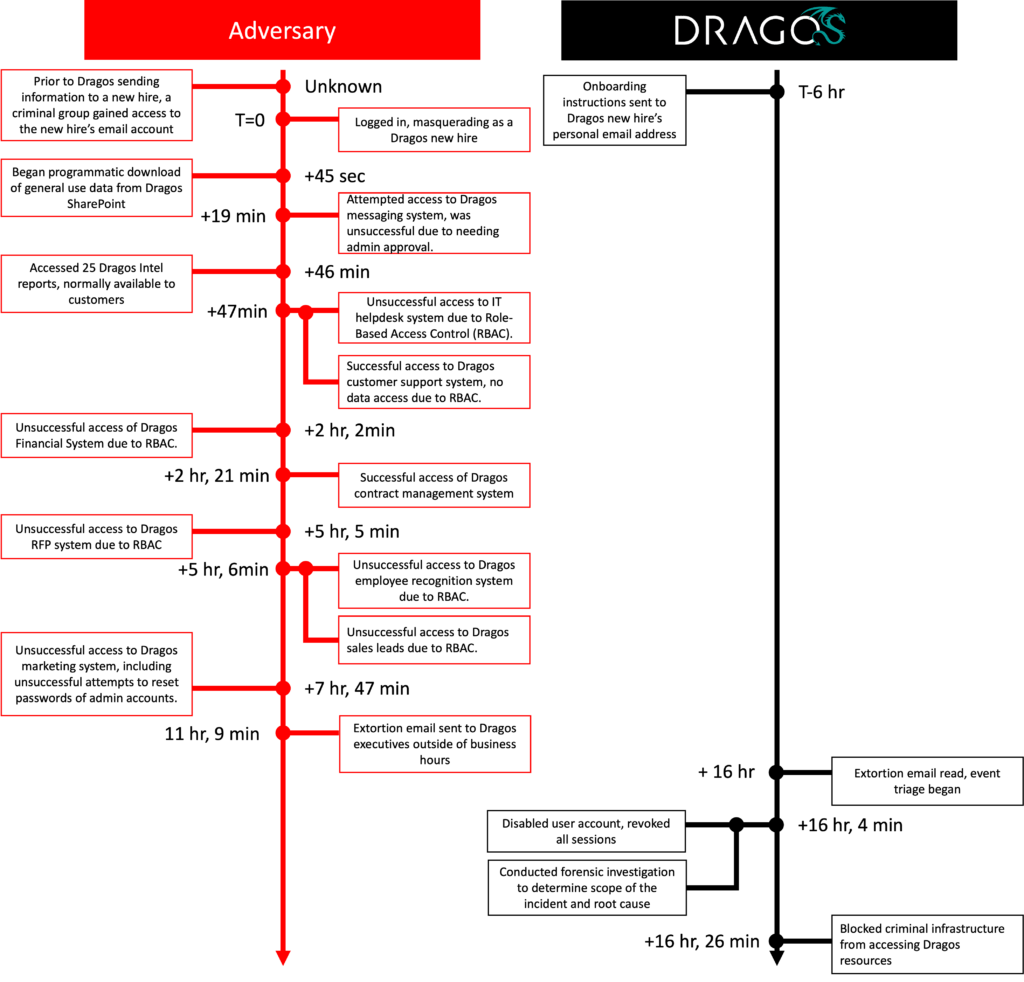

“Suç grubu, başlangıç tarihinden önce yeni bir satış çalışanının kişisel e-posta adresini ele geçirerek erişim elde etti ve ardından kişisel bilgilerini Dragos çalışanının kimliğine bürünmek ve çalışan işe alım sürecindeki ilk adımları gerçekleştirmek için kullandı.”

Saldırganlar, Dragos’un SharePoint bulut platformunu ihlal ettikten sonra “genel kullanım verilerini” indirdi ve genellikle yalnızca müşterilerin kullanımına açık olan 25 istihbarat raporuna erişti.

Çalışanın hesabına eriştikleri 16 saat boyunca, tehdit aktörleri ayrıca mesajlaşma, BT yardım masası, finans, teklif talebi (RFP), çalışan tanıma ve pazarlama sistemleri dahil olmak üzere birden fazla Dragos sistemine rol nedeniyle erişemedi. tabanlı erişim denetimi (RBAC) kuralları.

Şirketin iç ağına sızmayı başaramayanlar, saldırıdan 11 saat sonra Dragos yöneticilerine bir şantaj e-postası gönderdiler. Mesaj mesai saatleri dışında gönderildiği için 5 saat sonra okunmuştur.

Zorbalık mesajını okuduktan beş dakika sonra Dragos, ele geçirilen kesin hesabı devre dışı bıraktı, tüm aktif oturumları iptal etti ve siber suçluların altyapısının şirket kaynaklarına erişmesini engelledi.

Dragos, “Katmanlı güvenlik kontrollerimizin, tehdit aktörünün birincil amacı olduğuna inandığımız fidye yazılımını başlatmasını engellediğinden eminiz.” dedi.

“Ayrıca yanal hareket gerçekleştirmeleri, ayrıcalıkları artırmaları, kalıcı erişim sağlamaları veya altyapıda herhangi bir değişiklik yapmaları da engellendi.”

Siber suç grubu ayrıca Dragos yöneticileri, üst düzey çalışanları ve aile üyelerine ait halka açık bağlantılar ve kişisel e-postalar yoluyla gönderilen mesajlarda olayı kamuya ifşa etmekle tehdit ederek şirkete şantaj yapmaya çalıştı.

Dragos, “Dış olay müdahale firması ve Dragos analistleri olayın kontrol altına alındığını düşünse de, bu devam eden bir soruşturma. Haraç ödememeyi seçtiğimiz için kaybolan ve muhtemelen kamuya açıklanacak olan veriler üzücü.”

IOC’lerde listelenen IP adreslerinden biri (144.202.42[.]216) daha önce, fidye yazılımı çeteleri tarafından güvenliği ihlal edilmiş sistemlere uzaktan erişim için yaygın olarak kullanılan SystemBC kötü amaçlı yazılımını barındırdığı tespit edilmişti.

CTI Araştırmacısı Will Thomas Equinix’ten BleepingComputer’a SystemBC’nin Conti, ViceSociety, BlackCat, Quantum, Zeppelin ve Play dahil olmak üzere çok sayıda fidye yazılımı çetesi tarafından kullanıldığını ve bu da saldırının arkasında hangi tehdit aktörünün olduğunu belirlemeyi zorlaştırdığını söyledi.

Thomas, IP adresinin son BlackBasta fidye yazılımı saldırılarında da kullanıldığını ve muhtemelen şüphelileri daralttığını söyledi.

Bir Dragos sözcüsü, daha sonra BleepingComputer bu olayın arkasındaki siber suç grubu hakkında daha fazla ayrıntı için iletişime geçtiğinde yanıt vereceklerini söyledi.