‘Earth Lusca’ olarak takip edilen Çinli casusluk odaklı bir bilgisayar korsanının, ‘SprySOCKS’ adlı yeni bir Linux arka kapısını kullanarak birden fazla ülkedeki devlet kurumlarını hedef aldığı gözlemlendi.

Trend Micro’nun yeni arka kapıya ilişkin analizi, bu arka kapının Trochilus açık kaynaklı Windows kötü amaçlı yazılımından kaynaklandığını ve birçok işlevinin Linux sistemlerinde çalışacak şekilde taşındığını gösterdi.

Ancak kötü amaçlı yazılım, SprySOCKS’un komut ve kontrol sunucusu (C2) iletişim protokolü bir Windows arka kapısı olan RedLeaves’e benzediğinden, birden fazla kötü amaçlı yazılımın bir karışımı gibi görünüyor. Buna karşılık, etkileşimli kabuğun uygulanması, bir Linux kötü amaçlı yazılımı olan Derusbi’den türetilmiş gibi görünüyor.

Dünya Lusca saldırıları

Earth Lusca yılın ilk yarısı boyunca aktif olmaya devam etti ve Güneydoğu Asya, Orta Asya, Balkanlar ve dünya genelinde dış ilişkiler, teknoloji ve telekomünikasyona odaklanan önemli hükümet kuruluşlarını hedef aldı.

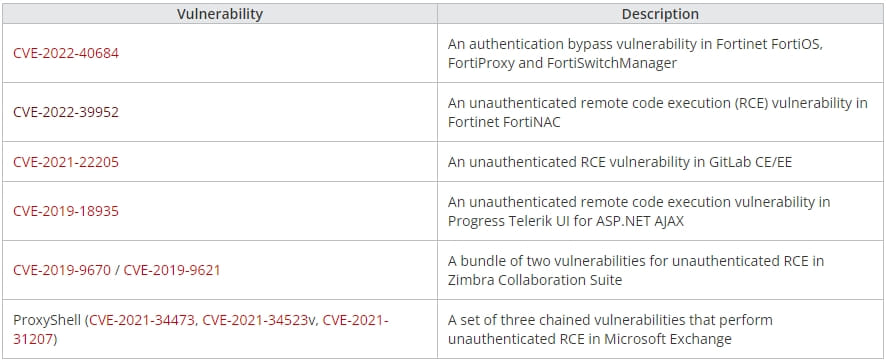

Trend Micro, 2019 ile 2022 yılları arasına tarihlenen ve internete açık uç noktaları etkileyen, n günlük, doğrulanmamış uzaktan kod yürütme kusurlarından yararlanma girişimlerinin görüldüğünü bildirdi.

Bu kusurlardan, ihlal edilen ağa uzaktan erişime izin veren Cobalt Strike işaretlerini düşürmek için yararlanılıyor. Bu erişim, dosyaları dışarı sızdırırken, hesap kimlik bilgilerini çalarken ve ShadowPad gibi ek yükleri dağıtırken ağ üzerinde yanal olarak yayılmak için kullanılır.

Tehdit aktörleri ayrıca, hedeflenen makinelere ‘libmonitor.so.2’ adlı bir dosya biçiminde gelen, Linux ELF enjektörünün “mandibule” adı verilen bir çeşidi olan SprySOCKS yükleyiciyi bırakmak için Cobalt Strike işaretlerini kullanıyor.

Trend Micro’nun araştırmacıları, saldırganların alt çeneyi kendi ihtiyaçlarına göre uyarladıklarını, ancak bunu biraz aceleye getirerek hata ayıklama mesajlarını ve sembollerini geride bıraktıklarını söylüyor.

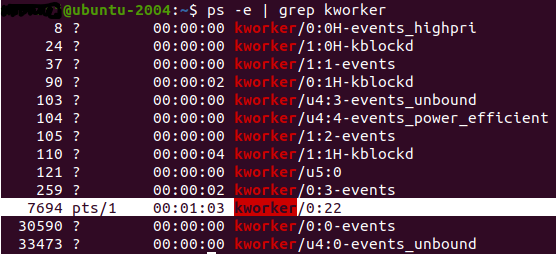

Yükleyici, bir Linux çekirdeği çalışan iş parçacığına benzeyerek tespit edilmekten kaçınmak için “kworker/0:22” adı altında çalışır, ikinci aşama yükünün (SprySOCKS) şifresini çözer ve virüslü bilgisayarda kalıcılık oluşturur.

SprySOCKS’un yetenekleri

SprySOCKS arka kapısı, çalışması için ‘HP-Socket’ adı verilen yüksek performanslı bir ağ oluşturma çerçevesi kullanırken, C2 ile olan TCP iletişimleri AES-ECB şifrelidir.

Bu yeni kötü amaçlı yazılımın ana arka kapı işlevleri şunları içerir:

- Sistem bilgilerinin toplanması (işletim sistemi ayrıntıları, bellek, IP adresi, grup adı, dil, CPU),

- PTY alt sistemini kullanan etkileşimli bir kabuk başlatmak,

- ağ bağlantılarını listeleme,

- SOCKS proxy yapılandırmalarını yönetmek,

- ve temel dosya işlemlerini gerçekleştirmek (yükleme, indirme, listeleme, silme, yeniden adlandırma ve dizin oluşturma).

Kötü amaçlı yazılım ayrıca, ilk listelenen ağ arayüzünün MAC adresini ve bazı CPU özelliklerini kullanarak bir istemci kimliği (kurban numarası) oluşturur ve ardından bunu 28 baytlık onaltılık bir dizeye dönüştürür.

Trend Micro, SprySOCKS’un v1.1 ve v.1.3.6 olmak üzere iki sürümünü örneklediğini bildirdi; bu, kötü amaçlı yazılımın aktif olarak geliştirildiğini gösteriyor.

Kuruluşlar için önerilen öncelik, mevcut güvenlik güncellemelerini halka açık sunucu ürünlerine uygulamak olmalıdır; bu durumda, bu durum, Earth Lusca’nın ilk güvenlik ihlallerini önleyecektir.