Bir çevrimiçi perakende satış ve fotoğraf üretim platformu olan Shutterfly, Clop fidye yazılımı tarafından vurulan en son kurbanlar arasında yer alıyor.

Son birkaç aydır, Clop fidye yazılımı çetesi, MOVEit Dosya Aktarımı hizmetindeki bir güvenlik açığından yararlanarak yüzlerce şirketin verilerini çalmak ve onlara karşı şantaj girişiminde bulunmak için ihlal ediyor.

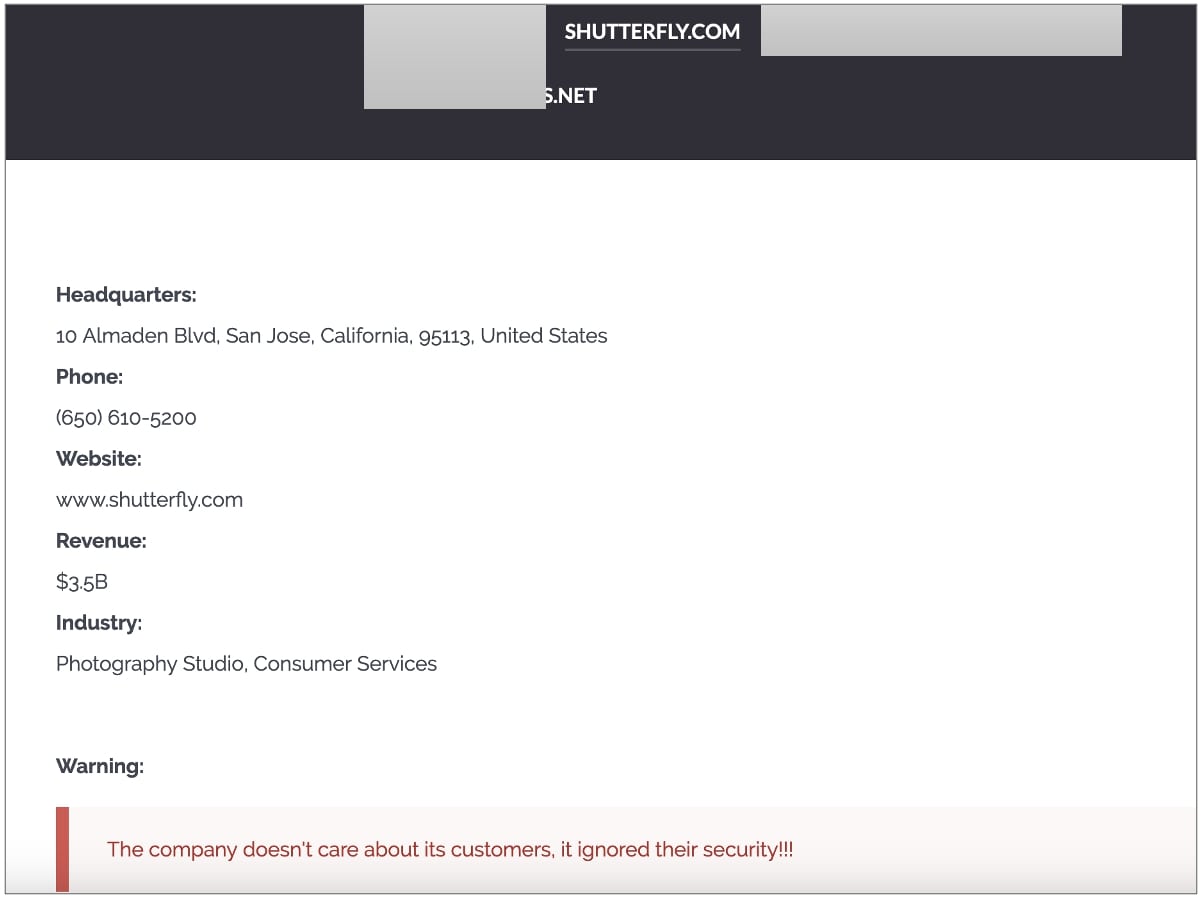

Shutterfly, Shutterfly.com, BorrowLenses, GrooveBook, Snapfish ve Lifetouch dahil olmak üzere çeşitli markalar aracılığıyla tüketicilere, işletmelere ve eğitime fotoğrafçılıkla ilgili hizmetler sunar.

Fidye yazılımı saldırıları sırasında, tehdit aktörleri kurumsal bir ağa erişim elde edecek ve sisteme yayılan veri ve dosyaları çalacaktır. Bir Windows etki alanı denetleyicisine erişim sağladıktan ve tüm değerli verileri topladıktan sonra, tüm ağ cihazlarını şifrelemek için fidye yazılımlarını dağıtırlar.

Shutterfly: müşteri ve çalışan verileri güvende

Bu hafta, Clop fidye yazılımı çetesi, büyük ölçüde CVE-2023-34362 olarak izlenen MOVEit SQL Injection güvenlik açığı aracılığıyla hedeflediği diğer şirketlerin yanı sıra Shutterfly’ın adını veri sızıntısı sitesinde yayınladı.

BleepingComputer’ın bir Shutterfly sözcüsü, “Shutterfly, MOVEit güvenlik açığından etkilenen birçok şirketten biri olduğunu doğrulayabilir. Shutterfly’ın kurumsal iş birimi Shutterfly Business Solutions (SBS), bazı operasyonları için MOVEit platformunu kullandı.”

“Haziran başında güvenlik açığının öğrenilmesi üzerine şirket hızla harekete geçti, ilgili sistemleri çevrimdışı duruma getirdi, MOVEit tarafından sağlanan yamaları uyguladı ve önde gelen adli tıp firmalarının yardımıyla belirli sistemlerin adli tıp incelemesini başlattı.”

Şirket, fidye talebinin ne kadar olduğu konusunda yorum yapmadı ancak müşteri ve çalışan verilerinin güvende olduğunu belirtiyor.

“Önde gelen bir üçüncü taraf adli tıp firmasının yardımıyla yaptığımız kapsamlı bir araştırmanın ardından, Shutterfly.com, Snapfish, Lifetouch veya Spoonflower tüketici verilerinin veya herhangi bir çalışan bilgisinin MOVEit güvenlik açığından etkilendiğine dair hiçbir belirtimiz yok.”

Mart 2022’de Shutterfly, Aralık 2021’de gerçekleşen bir Conti fidye yazılımı saldırısı tarafından vurulduğunu açıklamıştı. Bu saldırı sırasında bir kaynak, BleepingComputer’a Conti’nin Shutterfly’a ait 4.000’den fazla cihazı ve 120 VMware ESXi sunucusunu şifrelediğini bildirdi.

MOVEit güvenlik açıklarından etkilenen yüzlerce kişi

Haziran ayında Clop, BleepingComputer’a bu kusurdan yararlanarak “yüzlerce şirkete” ait sunucuları veri çalmak için ihlal ettiğini söyledi, bu şimdiye kadar Clop’un MOVEit bilgisayar korsanlığı çılgınlığında ihlal edildiğini açıklayan önemli sayıda kuruluştan açıkça görülüyor.

İngiliz çok uluslu petrol ve gaz şirketi Shell, Deutsche Bank, Georgia Üniversitesi (UGA) ve University System of Georgia (USG), UnitedHealthcare Student Resources (UHSR), Heidelberger Druck ve Landal Greenparks gibi bazı önde gelen isimler o zamandan beri onaylandı. BleepingComputer’a saldırılardan etkilendiklerini bildirdi.

MOVEit Transfer ihlallerini hâlihazırda ifşa etmiş olan diğer kuruluşlar arasında Zellis (ve müşterileri BBC, Boots, Aer Lingus ve İrlanda’dan HSE), Ofcam, Nova Scotia hükümeti, ABD’nin Missouri eyaleti, ABD’nin Illinois eyaleti, The University yer alıyor. Rochester, Amerikan Dahiliye Kurulu, BORN Ontario, SOVOS [1, 2]ve Ekstrem Ağlar.

Daha önce, ABD Siber Güvenlik ve Altyapı Güvenliği Dairesi (CISA), bir CNN raporuna göre birkaç ABD federal kurumunun ihlal edildiğini de ortaya çıkardı. Federal Haber Ağı’na göre iki ABD Enerji Bakanlığı (DOE) kuruluşunun da güvenliği ihlal edildi.

Haziran ayında MOVEit Transfer müşterilerinden, PoC istismarları çevrimiçi olarak ortaya çıkan ayrı bir SQL Injection kusurunu (CVE-2023-35708 olarak izlenir) düzeltmeleri istendi.

Geçen hafta MOVEit, başka bir kritik SQL Enjeksiyon kusurunu (CVE-2023-36934 olarak izlendi) çözdü ve müşterilerini uygulamalarına yama eklemeleri konusunda uyardı.

MOVEit Dosya Aktarımı yardımcı programını kullanan müşteriler, örneklerinin güncel olduğundan emin olmalı ve vahşi ortamda kullanılabilecek yeni güvenlik açıklarına dikkat etmelidir.

BleepingComputer, programla ilgili güvenlik açığı önerilerinin yanı sıra olayları izlemeye ve kapsamaya devam ediyor.