Siber Suçlar, Uç Nokta Güvenliği, Dolandırıcılık Yönetimi ve Siber Suçlar

Kötü Amaçlı Komut Dosyası Meksika, Endonezya ve Ürdün’deki Kullanıcıları Hedefliyor

Prajeet Nair (@prajeetspeaks) •

24 Mayıs 2024

Microsoft’un masaüstü bilgisayarlara önceden yüklenmiş, tamamen kabul edilebilir şifreleme yazılımı varken neden bir kripto dolabı oluşturma zahmetine giresiniz ki? Pek çok fidye yazılımı korsanı bu ifadeye katılıyor ve bu tür saldırılardan kurtulmayı daha da zorlaştırmayı öğreniyorlar.

Ayrıca bakınız: Forrester Raporu: Dell PowerProtect Siber Kurtarmanın Total Economic Impact™’i

Siber güvenlik firması Kaspersky’den araştırmacılar Perşembe günü yaptığı açıklamada, Microsoft’un BitLocker sürücü şifreleme hizmetinin Meksika, Endonezya ve Ürdün’deki kullanıcılara yönelik kötü amaçlı bir VBScript bulduğunu söyledi. Senaryoya ShrinkLocker adını verdiler.

Kaspersky olay müdahale uzmanı Cristian Souza, “Bu vakada özellikle endişe verici olan şey, başlangıçta veri hırsızlığı veya açığa çıkma risklerini azaltmak için tasarlanan BitLocker’ın, rakipler tarafından kötü niyetli amaçlar için yeniden kullanılmasıdır” dedi.

ShrinkLocker’ın arkasındaki tehdit aktörü (Kaspersky herhangi bir açıklama yapmadı), BitLocker’ı gasp amacıyla kullanan ilk kişi değil. Ancak komut dosyası, 64 karakterlik rastgele bir şifreleme anahtarı oluşturarak, onu güvenli bir dizeye dönüştürerek ve anahtarla birlikte kaçarak bazı öncüllerin bir adım ötesine geçiyor. Komut dosyası, mevcut şifreleme anahtarı koruyucularını devre dışı bırakarak kurbanın kurtarma seçeneklerini etkili bir şekilde engelliyor.

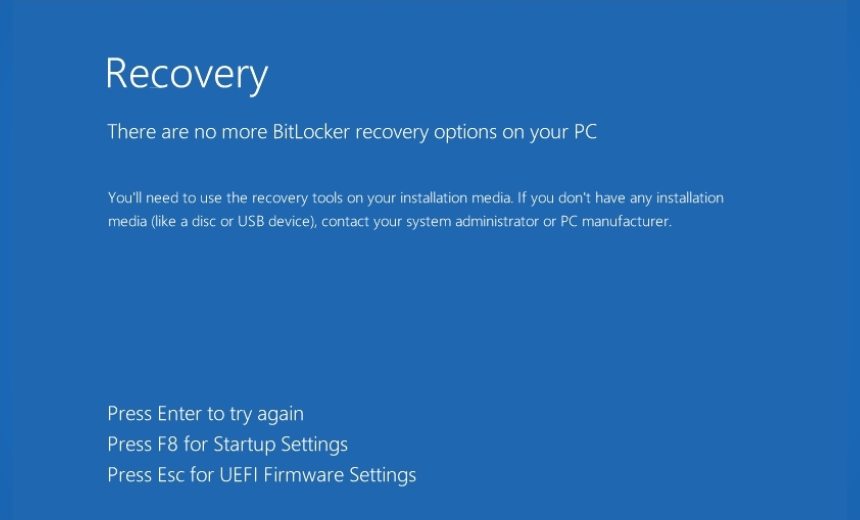

Yerel depolama sürücüleri için BitLocker’ı açtıktan sonra zorunlu kapatma gerçekleştirir. Cihazı tekrar açan kullanıcılar, “PC’nizde artık BitLocker kurtarma seçeneği yok” yazan mavi bir ekran görüyor.

Kaspersky blog gönderisinde “VBS betiği, bu saldırıya karışan kötü niyetli aktörün Windows’un dahili bileşenlerini mükemmel bir şekilde anladığını gösteriyor.” ifadesine yer veriliyor.

Kötü amaçlı yazılımın dağıtımı, şu şekilde depolanan komut dosyasıyla başlar: Disk.vbs içinde C:ProgramDataMicrosoftWindowsTemplates dizin.

ShrinkLocker, işletim sistemi bilgilerini toplamak ve şifrelemeye devam etmeden önce uyumluluğu kontrol etmek için Windows Yönetim Araçlarından yararlanır. Özellikle XP, 2000, 2003 ve Vista gibi eski Windows sürümlerinden kaçınır.

Komut dosyası işletim sistemi sürümünü doğruladıktan sonra diski yeniden boyutlandırma işlemlerini gerçekleştirerek yeni bölümler için kullanılacak ayrılmamış alan yaratır. Yeni bölümleri biçimlendirir, önce birimlerin bağlantısını kesmeye zorlar ve her birine bir dosya sistemi ve bir sürücü harfi atar. Gibi Windows yardımcı programlarını kullanır. diskpart Ve bcdboot Bu süreçleri yönetmek ve kötü amaçlı yazılımın hedef sistem sürücülerini verimli bir şekilde şifrelemesini sağlamak.

Fidye yazılımının etkisini en üst düzeye çıkarmak için ShrinkLocker, BitLocker ve sistem güvenliğiyle ilgili çeşitli kayıt defteri girişlerini değiştirir. Bu değişiklikler, cihazda Güvenilir Platform Modülü çipi bulunmasa bile BitLocker’ın açılmasına olanak tanır.

ShrinkLocker, sayısal değerlerin, pangram harflerinin ve özel karakterlerin bir kombinasyonunu kullanarak, virüs bulaşan her sistem için 64 karakterlik benzersiz bir şifreleme anahtarı oluşturur. Anahtar daha sonra güvenli bir dizeye dönüştürülür ve saldırgana bir HTTP POST isteği aracılığıyla gönderilir.

POST isteği, kurbanın makinesi hakkında Windows sürümü, etkilenen sürücüler ve şifreleme anahtarı dahil olmak üzere ayrıntılı bilgiler içerir.

Kötü amaçlı yazılım, izlerini kapatmak için Windows PowerShell günlüklerini temizler, zamanlanmış görevleri siler ve sistemi kapatmaya zorlar.

Komut dosyasının kodunun büyük bir kısmı gizlenmemiş, bu da saldırganların fidye yazılımını çalıştırmadan önce hedef sistemin tam kontrolünü ele geçirdiğini gösteriyor.