Güvenlik araştırmacısı, Shodan ve PowerShell’i kullanarak Cobalt Strike Beacons’ta tehdit istihbaratını toplamak için sağlam bir yöntem ortaya koydu ve Haziran 2023’te çevrimdışı olan popüler @CobaltStrikeBot Twitter hesabının bıraktığı boşluğu doldurdu.

Teknik, güvenlik profesyonellerinin aktif kobalt grev sunucularından bağımsız olarak değerli konfigürasyon verilerini toplamasına olanak tanır, özellikle Beacon Spawnto değerlerine ve filigranlara – tespit ve ilişkilendirme için kritik artefaktlara odaklanır.

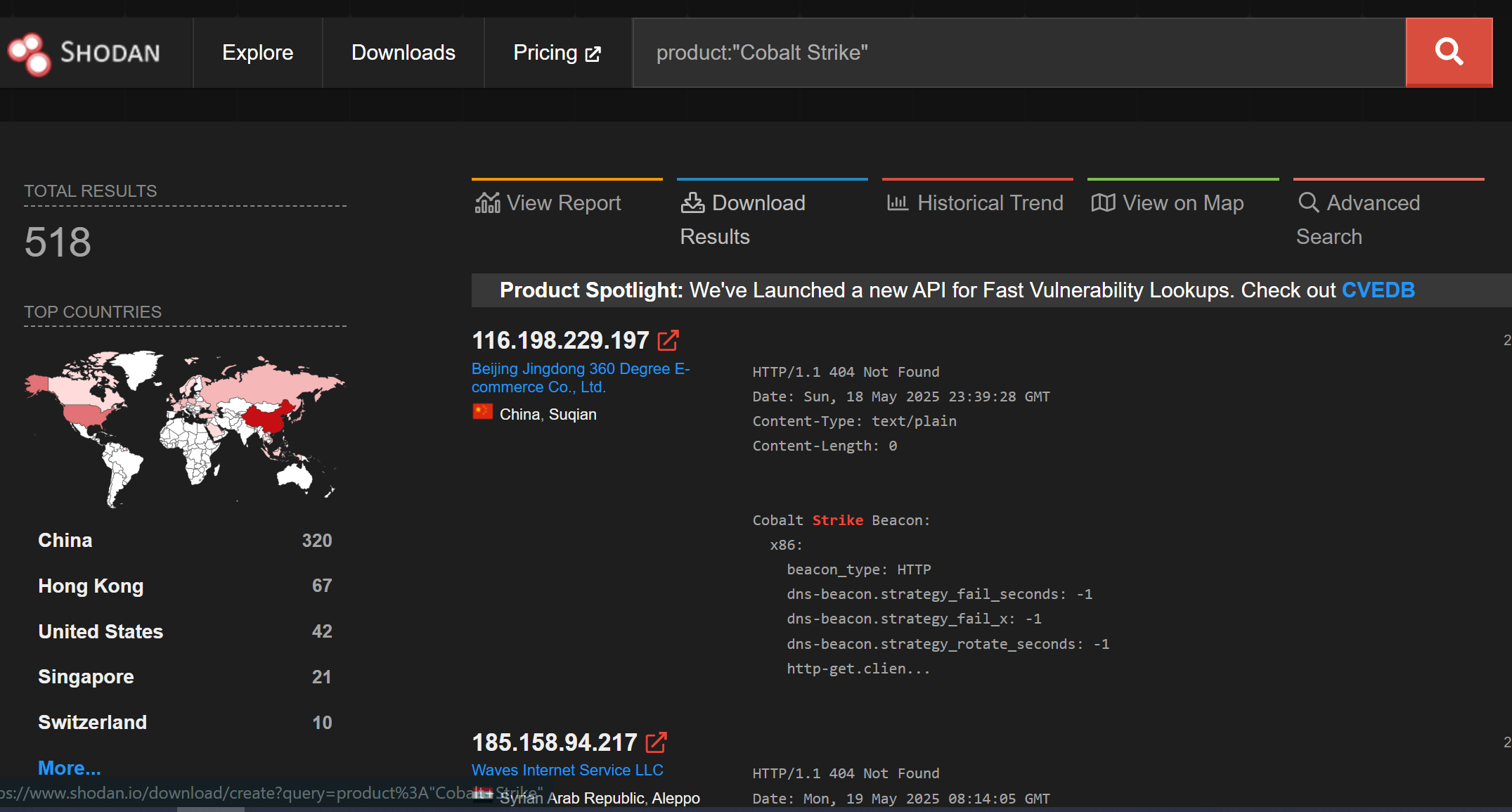

Araştırmacı, bu tehdit istihbaratına erişmenin en az Shodan “üyelik” hesabını gerektirdiğini ve bu da bir kerelik ücret olarak yaklaşık 50 dolara mal olduğunu özetliyor.

.png

)

Bu temel üyelik seviyesi, kullanıcıların aktif kobalt grev komutunu ve kontrol sunucularını tanımlayan önemli arama filtresi “ürün: kobalt grevi” nü kullanmalarını sağlar.

Bu yaklaşımı özellikle değerli kılan şey, Shodan’ın bu sunuculardan işaret konfigürasyonlarını otomatik olarak sorgulaması ve bunları arama sonuçları içinde afiş bilgi olarak sunmasıdır.

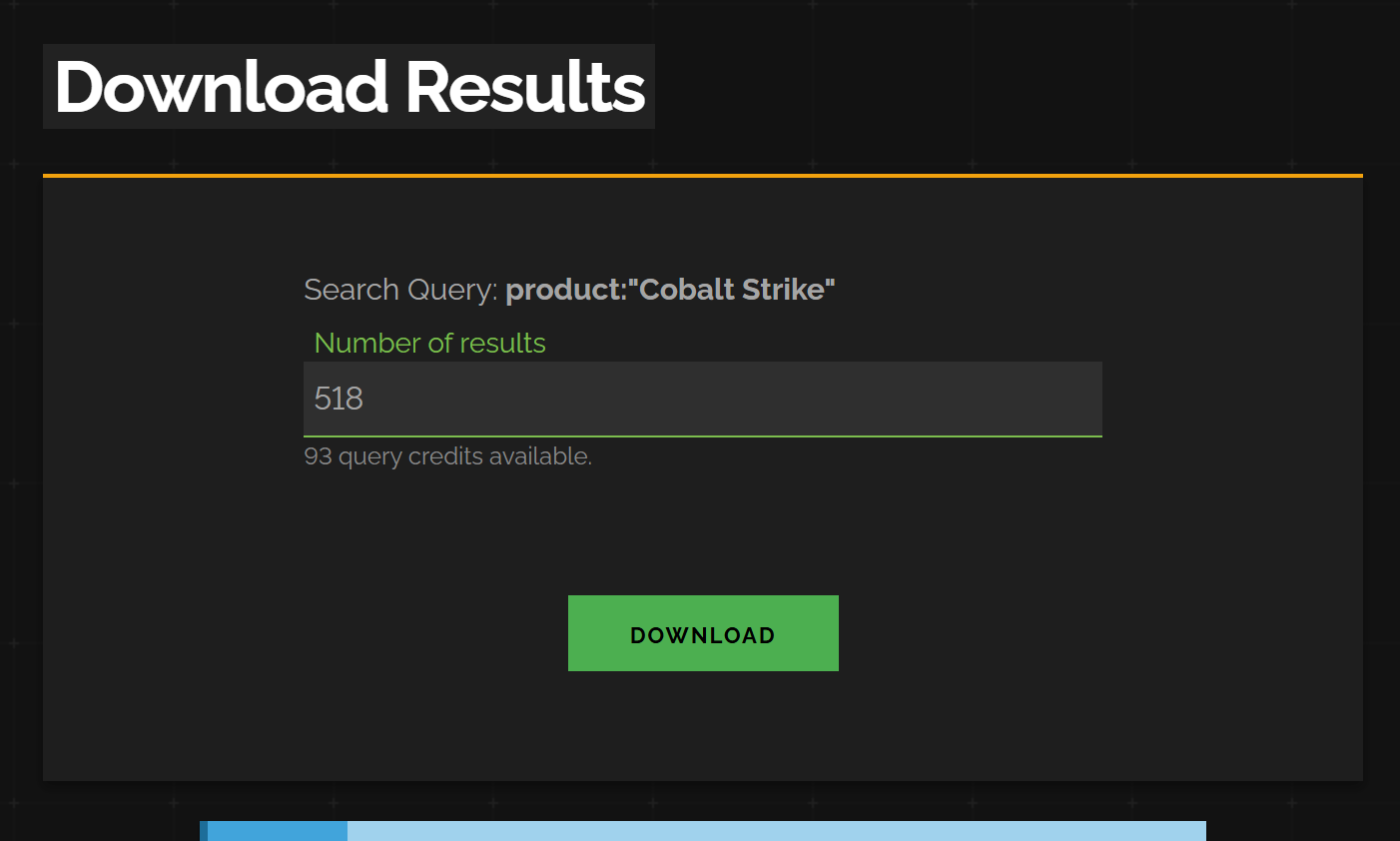

Bu verilerin yakalanması ve sunulmasıyla ilgili harika kısım, indirme düğmesine basabilmemiz ve işleme için hepsini sıkıştırılmış bir JSON dosyasına alabilmemizdir.

Araştırmayı yürüttükten sonra, araştırmacılar Web arabirimi aracılığıyla veya komutu kullanarak Shodan CLI aracı aracılığıyla sıkıştırılmış JSON formatında yaklaşık 500 Beacon yapılandırmasını indirebilirler: shodan download beacon_data product:"Cobalt Strike".

Araştırmacı, tüm yapılandırmaların temiz bir şekilde ayrıştırılmasa da, veri hacminin güvenlik ekipleri için önemli zeka değeri sağladığını belirtiyor.

Sürecin en zorlu yönü, kobalt grev konfigürasyonlarının ayrıştırılmasını içerir.

Araştırmacıya göre, Json ayrıştırma Python’da çok sayıda zorluk yarattı ve Shodan Cli Aracını ve PowerShell’i kullanarak birleşik bir yaklaşımın geliştirilmesine yol açtı.

CLI aracını bir API tuşu ile başlattıktan sonra, kullanıcılar sadece Beacon yapılandırma bilgilerini şu şekilde çıkarabilir: shodan parse --fields cobalt_strike_beacon.x86 .\beacon_data.json.gz > beacon_data.json.

Web arayüzü aracılığıyla indirilirken, dosya bir isim için aptal bir GUID alacak, bunu unutulmaz bir şeye değiştirmenizi tavsiye ederim beacon_data.json.gz.

Araştırmacı, bu verileri iki kritik zeka öğesini çıkarmak için işleyen bir PowerShell komut dosyası sağlar: yumurtlama değerleri ve filigranlar.

Komut dosyası bu değerleri yaygınlığa göre sıralayabilen diziler halinde düzenler.

Analiz, en yaygın spawnto değerlerinin “%windir%\ syswow64 \ rundll32.exe” ve “%windir%\ sysnative \ rundll32.exe” olduğunu ortaya koyarken, popüler filigranlar “987654321” ve “66666666666” – eski kobalt grevi ile ilişkilidir.

Güvenlik ekipleri için pratik uygulamalar

Bu çıkarılan veri noktaları, algılama kurallarını geliştiren güvenlik uzmanları için önemli bir değer sunar.

Örneğin, araştırmacı, komut satırı parametreleri olmadan çalıştırma gibi şüpheli işlem yürütmelerini tespit etmek için Sigma değerlerinin Sigma kurallarına nasıl dahil edilebileceğini gösterir.

Filigran değerleri atıf için ek zeka sağlar, bazı değerler önceki tehdit araştırmalarına göre Asya kumar sektöründeki faaliyetlere karşılık gelen “391144938” filigran gibi belirli tehdit aktörleriyle veya kampanyalarla bağlantılıdır.

Araştırmacı, SigMahq deposunda halihazırda var olan birkaç Sigma kuralının bu istihbarat toplama yönteminin pratik uygulamasını vurgulayarak var olduğunu belirtiyor.

Bu konfigürasyonları sürekli olarak izleyerek ve analiz ederek, güvenlik ekipleri, operasyonlarında kobalt grevini kullanan rakiplerin önünde kalabilir ve daha önce @CobaltStrikeBot gibi otomatik hizmetler tarafından sağlanan zekanın yerini alabilir.

Bu metodoloji sayesinde güvenlik profesyonelleri, algılama yeteneklerini geliştirebilecek ve vahşi doğada olumsuz trader aracının anlayışını artırabilecek değerli tehdit istihbaratına bağımsız erişim elde ederler.

Bu haberi ilginç bul! Anında güncellemeler almak için bizi Google News, LinkedIn ve X’te takip edin!