Özet

- Büyük Ölçekli Hacking Operasyonu Ortaya Çıkarıldı: Araştırmacılar ShinyHunters ve Nemesis’i, 2 terabayttan fazla hassas veriyi çalmak için milyonlarca web sitesini kullanan bir operasyonla ilişkilendiriyor.

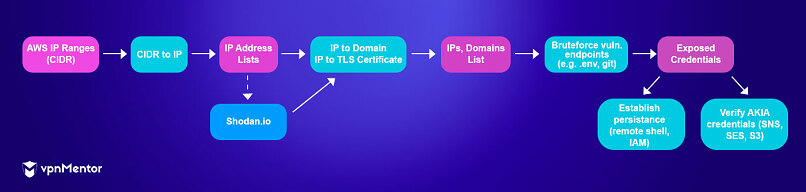

- Gelişmiş Araçlar ve Taktikler: Bilgisayar korsanları, istismarlarını bölgeler arasında otomatikleştirmek ve genişletmek için Python, PHP, AWS IP aralıkları ve ffuf, httpx ve Shodan gibi araçları kullandı.

- İşbirliğine Dayalı Azaltma Çabaları: Araştırmacılar, etkilenen kullanıcıları bilgilendirmek, hafifletme önlemlerini uygulamak ve Telegram’da çalınan verilerin satışına karışan kişileri belirlemek için AWS Dolandırıcılık Ekibi ile birlikte çalıştı.

- Yanlış Yapılandırılmış S3 Paketinde Kritik Keşif: Bilgisayar korsanları tarafından kullanılan açık bir S3 klasörü, çalınan verilerini, araçlarını ve hatta potansiyel kimliklerini açığa çıkararak operasyonlarına benzersiz bir bakış açısı sundu.

- Daha Güçlü Siber Güvenlik Uygulamaları Çağrısı: Olay, bulut ortamlarını korumak ve bu tür büyük ölçekli ihlalleri önlemek için uygun yapılandırmalara duyulan ihtiyacı gösteriyor.

Siber güvenlik araştırmacıları, kötü şöhretli ShinyHunters ve Nemesis hack gruplarıyla bağlantılı büyük ölçekli bir hackleme operasyonu tespit etti. Bu operasyonda bilgisayar korsanları, milyonlarca web sitesindeki güvenlik açıklarından yararlandı ve müşteri verileri, altyapı kimlik bilgileri ve özel kaynak kodu gibi hassas bilgilere erişmek için yanlış yapılandırmadan yararlandı.

Bu araştırmayı yürüten iki bağımsız araştırmacı Noam Rotem ve Ran Locar’a göre bu saldırılar Fransızca konuşulan bir ülkeden gerçekleştirildi. ShinyHunters üyelerinden biri olan Fransa vatandaşı Le Français Sébastien Raoult’un (diğer adıyla Sezyo Kaizen) Temmuz 2022’de Fas’ta tutuklandığını belirtmekte fayda var. Ocak 2024’te ABD’de üç yıl hapis cezasına çarptırıldı. Ancak hacker, bir yıldan az zaman harcadıktan sonra geçen hafta Fransa’ya döndü.

Araçlar ve Püf Noktaları

vpnMentor için hazırladıkları raporda araştırmacılar, bilgisayar korsanlarının kritik anahtarları ve sırları ele geçirebildiklerini ve bunun da onlara uygulama veritabanları da dahil olmak üzere değerli verilere erişim sağladığını açıkladı. Operasyonda, yararlanma sürecini otomatikleştirmek için Python ve PHP dahil olmak üzere çeşitli kodlama dillerinin yanı sıra ffuf ve httpx gibi özel araçlar kullanıldı.

Ayrıca bilgisayar korsanları, milyonlarca hedefi aramak için halka açık AWS IP adres aralıklarını kullandı. Ayrıca geriye doğru arama yapmak ve keşfedilen IP’lerle ilişkili alan adlarını belirlemek için internete bağlı cihazlara yönelik bir arama motoru olan Shodan’ı da kullandılar. Bu yöntem özellikle erişim alanlarını genişleterek farklı bölgelerdeki çok sayıda uç noktayı bulmalarına ve bunlardan yararlanmalarına olanak tanıdı.

Araştırmacılar daha sonra hafifletici önlemleri uygulamak ve etkilenen müşterileri bilgilendirmek için AWS Dolandırıcılık Ekibi ile iş birliği yaptı. Soruşturma ayrıca olayın arkasındaki bazı kişilerin isimlerini ve iletişim bilgilerini de tespit ederek, çalınan verilerini özel Telegram kanallarında ihlal başına yüzlerce Euro karşılığında satan suçlulara karşı daha fazla önlem alınmasına yardımcı oldu.

Bu ihlal, çeşitli AWS hizmetlerine erişime izin veren AWS müşteri anahtarları ve sırlarının yanı sıra veritabanı ve Git kimlik bilgileri de dahil olmak üzere 2 terabayttan fazla verinin çalınmasına yol açarak kaynak kodu ve hassas veritabanlarını açığa çıkardı. SMTP ve SMS kimlik bilgileri de çalınarak saldırganların kimlik avı e-postaları ve spam mesajları göndermesine olanak sağlandı.

Dahası, kripto para cüzdanları ve ticaret platformu kimlik bilgileri ele geçirildi ve sosyal medya ve e-posta hesaplarının yanı sıra dijital varlıklara ve ticaret hesaplarına erişim sağlanarak kişisel ve ticari iletişim tehlikeye atıldı.

ShinyHunters ve Nemesis Gruplarına Bağlantı

Soruşturmalar, bu operasyonun altyapısının ShinyHunters ve Nemesis hack gruplarına kadar uzandığını ortaya çıkardı çünkü saldırganların kullandığı araçlar ve komut dosyaları, daha önce Ticketmaster, AT&T, Mashable ve daha pek çok büyük şirketteki ihlalleriyle bilinen ShinyHunters grubuyla ilişkilendirilenlerle benzerlikler taşıyordu. . Grup aynı zamanda kötü şöhretli siber suç ve veri ihlali forumunun sahibi ve yöneticisi olan Breach Forums’u da bir süreliğine yönetti.

Ek olarak, şu anda ele geçirilen Nemesis Blackmarket’ın, çalınan kimlik bilgilerinin ve erişim anahtarlarının satıldığı ve Telegram gibi platformlarda genellikle ihlal başına yüzlerce Euro getiren bir pazar yeri olduğu belirlendi.

Bilgisayar Korsanları Açıkta Kalan Veritabanlarını Ararken AWS Paketlerini Açığa Çıkardı

Kritik keşiflerden biri, saldırganların toplanan verileri depolamak için kullandığı açık bir Amazon S3 klasörüydü. Bu kova, sahibi tarafından yanlışlıkla korumasız bırakılan ortak bir depolama alanı görevi görerek çalınan bilgilerin kolayca toplanıp dağıtılmasını kolaylaştırıyordu.

“Bu keşif, büyük ölçekli bir web tarama operasyonunun operasyonlarına, saldırganlar tarafından kullanılan kodlara ve hatta arkasındaki kişilerin potansiyel kimliklerine bir bakış sağladı. Kurbanlardan toplanan veriler, sahibinin yanlış yapılandırması nedeniyle açık bırakılan bir S3 klasöründe saklanıyordu. S3 paketi, saldırı grubu üyeleri arasında, kullandıkları araçların kaynak koduna dayalı olarak “ortak disk” olarak kullanılıyordu. Bu araçlar Fransızca olarak belgelenmiş ve “Sezyo Kaizen” imzalıdır.

Araştırmacılar

Saviynt’in Baş Güven Sorumlusu Jim Routh, bu suç gruplarının ölçeğini ve teknik becerilerini vurguladı: “ShinyHunters ve Nemesis, kâr amacıyla büyük ölçekte faaliyet gösteren son derece organize siber suç örgütlerini temsil ediyor. Genellikle bulut ortamlarının karmaşıklığını ve güvenlik kontrollerini tam olarak anlayamayan kuruluşlardan yararlanarak bulut hizmetlerindeki güvenlik açıklarından yararlanırlar. Kimlik bilgileri ve kripto para cüzdanlarından kaynak koduna ve bulut hesabı sırlarına kadar hedeflenen bilgilerin çeşitliliği, onların geniş ve fırsatçı yaklaşımını gösteriyor.”

Routh ayrıca saldırganların bir AWS S3 klasörünü açık bırakarak kritik bir hata yaptıkları ve bunun sonuçta faaliyetlerinin tespit edilmesine yol açtığı ironisini de vurguladı.

Yine de bu olay, çevrimiçi altyapınızı korumak için doğru yapılandırmanın ve siber güvenlik uygulamalarının uygulanmasının neden önemli olduğunu gösteriyor. Araştırmacıların yetkililerle paylaştığı ayrıntıların, bilgisayar korsanlığı çılgınlığına dahil olan kişilerin tutuklanmasına veya daha fazla açığa çıkmasına yol açıp açmayacağını görmek ilginç olacak.

İLGİLİ KONULAR

- ShinyHunters 33 Milyon Twilio Authy Telefon Numarasını Sızdırdı

- Kanada, Snowflake Veri İhlalleriyle Bağlantılı Hacker’ı Tutukladı

- ShinyHunters’ın Santander Bankası İhlali: Satılık 30 Milyon Kullanıcı Verisi

- ALBeast: Yanlış Yapılandırma Kusuru 15.000 AWS Yük Dengeleyiciyi Ortaya Çıkarıyor

- 3 Milyar Dolarlık SSN Sızıntısındaki Hacker Brezilya Vatandaşı Olduğunu Açıkladı