Kötü şöhretli tehdit grubu ShinyHunters, küresel siber tehdit ortamında ciddi bir artış göstererek veri hırsızlığından tam ölçekli fidye yazılımı operasyonlarına geçiş yapıyor gibi görünüyor.

Siber güvenlik araştırmacıları, “ShinySp1d3r” olarak adlandırılan yeni bir Hizmet Olarak Fidye Yazılımı (RaaS) platformunun erken bir yapısını tespit ettiler; bu, grubun harici şifreleme araçlarından kaçınıp kendi özel araç setini geliştirmesinin ilk örneğini işaret ediyor.

Başlangıçta VirusTotal’da işaretlenen keşif, korkutucu yeni bir ittifaka ilk teknik bakışı sunuyor. İstihbarat, ShinyHunters’ın Scattered Spider ve Lapsus$ unsurlarıyla “Dağınık LAPSUS$ Avcıları” başlığı altında birleştiğini öne sürüyor.

Bu koalisyon, Scattered Spider’ın sosyal mühendislik becerisini ShinyHunters’ın yüksek etkili veri hırsızlığı yetenekleriyle birleştiriyor.

Grubun, Telegram’da Salesforce ve Jaguar Land Rover da dahil olmak üzere büyük şirketleri hedef alan gasp girişimlerine işaret eden erken konuşmalarıyla, durumu zaten test ettiği bildiriliyor.

ShinySp1d3r’nin gelişimi özerkliğe doğru stratejik bir dönüşün sinyalini veriyor. Grup, ilk erişimden şifrelemeye kadar tüm saldırı zincirini kontrol ederek üçüncü taraf geliştiricilere olan bağımlılığı ortadan kaldırır ve şantaj gelirlerinin %100’ünü elinde tutar.

ShinySp1d3r örneğinin teknik analizi, maksimum kesinti ve kaçınma için tasarlanmış gelişmiş ve agresif bir özellik setini ortaya koyuyor.

Geçmişte ShinyHunters, BlackCat/ALPHV, Qilin ve RansomHub gibi yerleşik RaaS markalarının bağlı kuruluşu olarak hareket ediyordu.

Kötü amaçlı yazılım, anahtar değişimi için RSA-2048 ile eşleştirilmiş ChaCha20 akış şifrelemesini kullanarak kilitli dosyalara benzersiz uzantılar ekliyor. Özellikle fidye yazılımı, EtwEventWrite’ı Windows Olay Görüntüleyicisi kayıtlarını kör edecek şekilde kancalayarak olaya müdahale çabalarını karmaşık hale getiriyor.

Kötü amaçlı yazılım özellikle sistem kurtarma konusunda acımasızdır. Gölge Birim Kopyalarını aktif olarak siler ve silme işlemiyle boş disk alanının üzerine yazar.[random] Adli veri kurtarmayı önlemek için tmp dosyalarını kullanın.

Şifreleme sırasında dosyaların işletim sistemi tarafından kilitlenmediğinden emin olmak için, ForceKillUsingRestartManager etiketli deneysel bir özelliği kullanarak dosya tanıtıcılarını tutan işlemleri sonlandırır.

Yayılma yetenekleri doğrudan ikili dosyanın içine yerleştirilmiştir ve bunun ağlar arasında endişe verici bir hızla yanal olarak yayılmasına olanak tanır.

Kötü amaçlı yazılım, DeployViaSCM (Servis Kontrol Yöneticisi), DeployViaWMI (Windows Yönetim Araçları) ve tryGPODeployment gibi modülleri içerir. Ayrıca açık ağ paylaşımlarını agresif bir şekilde tarar ve şifreler.

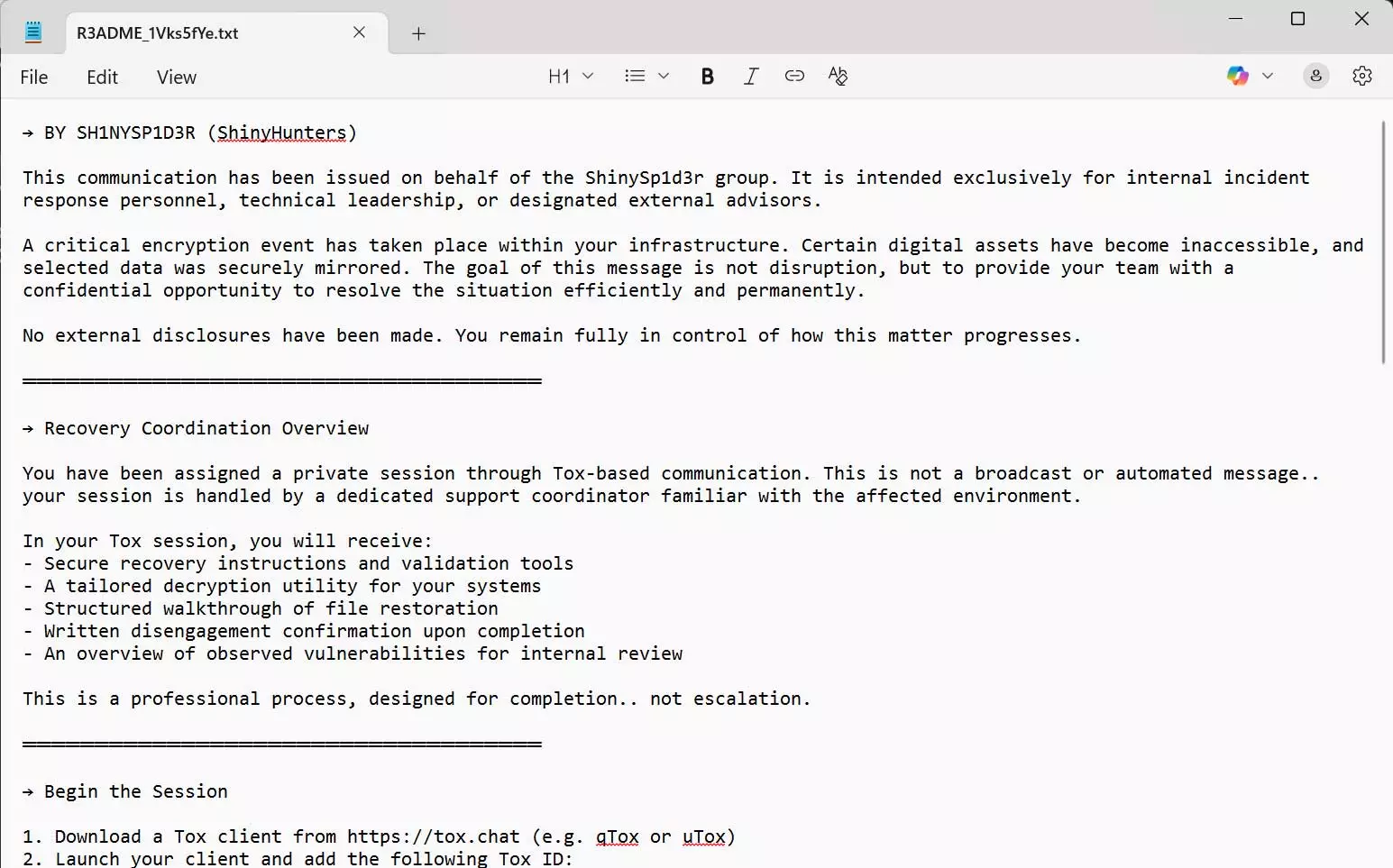

Yeni türün kurbanları, kötü amaçlı bir duvar kağıdı ve R3ADME_1Vks5fYe.txt başlıklı bir fidye notuyla karşılanıyor. Şifrelenmiş dosyalar içindeki meta veriler, SPDR’den ENDS’ye kadar farklı bloklarla işaretlenir.

Geliştiricilerin ShinySp1d3r için iddialı planları var. Yeraltı iletişimine göre grup şu anda Linux ve ESXi ortamları için varyantların yanı sıra ultra hızlı şifreleme için Assembly (ASM) ile yazılmış bir “yıldırım sürümü” geliştiriyor.

Grup, hastanelerin ve BDT (Bağımsız Devletler Topluluğu) ülkelerinin yasak olduğunu kamuoyuna açıklasa da siber güvenlik uzmanları şüpheci olmaya devam ediyor. Diğer RaaS çetelerinin benzer “etik” kuralları, ödeme peşinde koşan bağlı kuruluşlar tarafından sıklıkla göz ardı ediliyor.

Özel şifrelemesi, çoklu vektör yayılımı ve doğadaki en tehlikeli aktör gruplarından üçünün desteğiyle ShinySp1d3r, 2026’ya doğru birincil tehdit vektörü olmaya hazırlanıyor.

Kuruluşların tespit imzalarını güncellemeleri ve derinlemesine savunma stratejilerini derhal gözden geçirmeleri isteniyor.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak Olarak Ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.