Bir milyardan fazla kaydı sifonlamak için sesli kimlik avı saldırılarını kullanan bir siber suçlu grubu Satış gücü Bu yılın başında müşteriler, fidye ödemeyi reddetmeleri halinde düzinelerce Fortune 500 firmasından çalınan verileri yayınlamakla tehdit eden bir web sitesi başlattı. Grup ayrıca yakın zamanda meydana gelen bir ihlalin sorumluluğunu da üstlendi. Anlaşmazlık kullanıcı verileri ve kurumsal yazılım üreticisinin binlerce müşterisinden terabaytlarca hassas dosyanın çalınması için Kırmızı Şapka.

Yeni şantaj web sitesi ShinyHunters’a (UNC6040) bağlı ve Salesforce veya bireysel kurban şirketler fidye ödemeyi kabul etmedikçe çalınan verileri yayınlamakla tehdit ediyor.

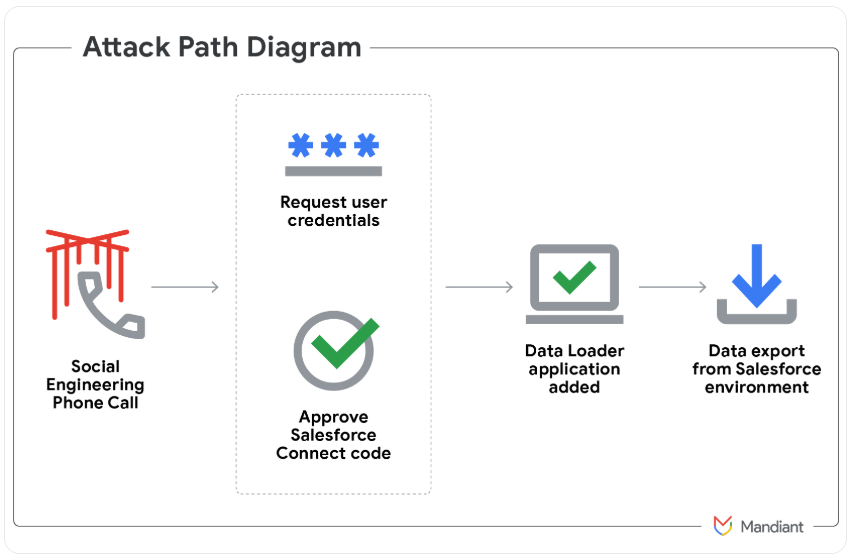

Mayıs 2025’te, İngilizce konuşan üretken ve şekilsiz bir siber suç grubu, Parlak Avcılar Hedefleri kötü amaçlı bir uygulamayı kuruluşlarının Salesforce portalına bağlamaları için kandırmak amacıyla sesli kimlik avını kullanan bir sosyal mühendislik kampanyası başlattı.

Olayla ilgili ilk gerçek ayrıntılar Haziran başında geldi. Google Tehdit İstihbaratı Grubu (GTIG), Google tarafından takip edilen ShinyHunters’ın uyarıldığı konusunda uyardı: UNC6040 – kurbanlara çalınan Salesforce verileri üzerinden şantaj yaptığını ve grubun, kurban şirketleri kayıtlarını gizli tutmak için fidye ödemeye zorlayacak şekilde alenen utandıracak bir veri sızıntısı sitesi açmaya hazırlandığını söyledi. Bir ay sonra Google, kendi kurumsal Salesforce örneklerinden birinin sesli kimlik avı kampanyasından etkilendiğini kabul etti.

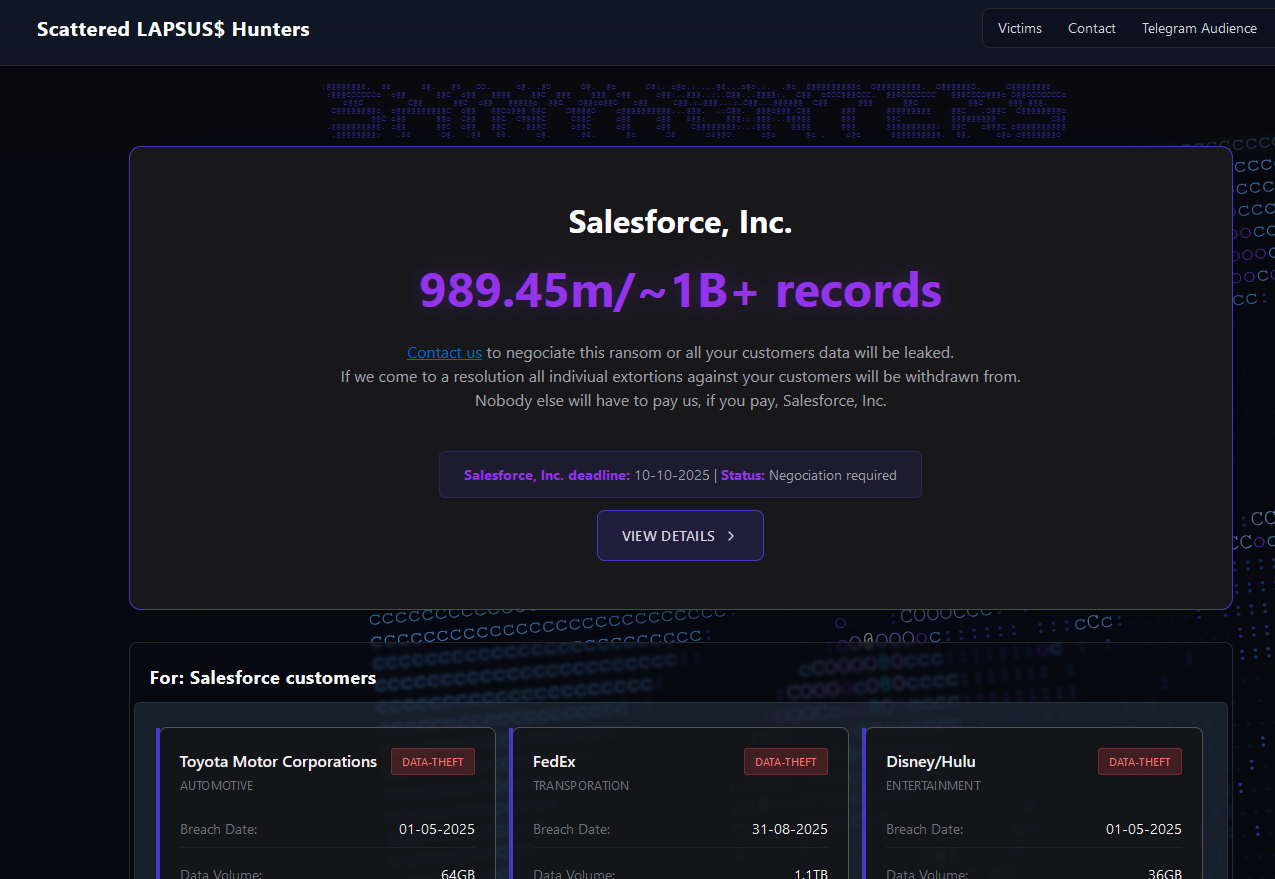

Geçen hafta, “adlı yeni bir kurbanı utandıran blog”Dağınık LAPSUS$ AvcılarıMayıs ayındaki sesli kimlik avı kampanyası sonucunda Salesforce müşteri verilerini çaldıran şirketlerin adlarını yayınlamaya başladı.

Web sitesi Salesforce’a gönderdiği mesajda “Bu fidyeyi görüşmek için bizimle iletişime geçin, aksi takdirde müşterilerinizin tüm verileri sızdırılacaktır” dedi. “Eğer bir çözüme varırsak, müşterilerinize karşı uygulanan tüm bireysel gasplar geri çekilecek. Siz Salesforce, Inc.’e ödeme yaparsanız, başka hiç kimse bize ödeme yapmak zorunda kalmayacak.”

Bu mesajın altında Salesforce verilerinin çalındığı iddia edilen şirketlere ait üç düzineden fazla giriş vardı. toyota, Fed Ex, Disney/yukarı akışVe GÜÇ KAYNAĞI. Her şirkete ilişkin girişlerde, çalınan verilerin hacminin yanı sıra bilgilerin alındığı tarih de belirtildi (belirtilen ihlal tarihleri Mayıs ile Eylül 2025 arasında değişiyor).

Resim: Mandiant.

5 Ekim’de, Scattered LAPSUS$ Hunters kurbanları utandırma ve şantaj blogu, grubun Eylül ayında Red Hat tarafından kullanılan ve 5.000’den fazla Müşteri İlişkileri Raporu (CER) dahil olmak üzere 28.000’den fazla Git kodu deposu içeren GitLab sunucusunu içeren bir ihlalden sorumlu olduğunu duyurdu.

Bilgisayar korsanları, “Birçok klasörde, yapay erişim belirteçleri, git belirteçleri, azure, docker (redhat docker, azure konteynerler, dockerhub) gibi müşterilerinin sırları, CER’lerde kendileri için yapılan denetimler gibi müşterilerinin altyapı ayrıntıları ve çok daha fazlası vb.” iddia edildi.

İddiaları, daha önce bilinmeyen bir hacker grubunun kendisine “The Guardian” adını vermesinden birkaç gün sonra geldi. Kızıl Kolektif Telegram’a Red Hat saldırısının sorumluluğunu üstlendi.

Red Hat, 2 Ekim’de saldırganların şirketin GitLab sunucusunun güvenliğini ihlal ettiğini ve etkilenen müşterileri bilgilendirme sürecinde olduğunu açıkladı.

Red Hat, “Ele geçirilen GitLab örneği, örneğin Red Hat’in proje spesifikasyonlarını, örnek kod parçacıklarını, danışmanlık hizmetleriyle ilgili dahili iletişimleri ve sınırlı iş iletişim bilgileri türlerini içerebilecek danışmanlık etkileşimi verilerini barındırıyordu” diye yazdı.

Ayrı olarak Discord, ShinyHunters tarafından iddia edilen başka bir ihlalden etkilenen kullanıcılara e-posta göndermeye başladı. Discord, 20 Eylül’de bir “üçüncü taraf müşteri hizmetleri sağlayıcısında” yaşanan olayın, Discord müşteri desteği veya Güven ve Güvenlik ekipleriyle iletişim kuran “sınırlı sayıda kullanıcıyı” etkilediğini söyledi. Bilgiler arasında Discord kullanıcı adları, e-postalar, IP adresi, saklanan ödeme kartlarının son dört hanesi ve yaş doğrulama itirazları sırasında gönderilen resmi kimlik resimleri yer alıyordu.

Dağınık Lapsus$ Avcıları, fidye taleplerinin 10 Ekim’e kadar ödenmemesi halinde Salesforce’tan ve müşterilerinden çalınan verileri yayınlayacaklarını iddia ediyor. Grup ayrıca, bir siber suç grubunun büyük miktarda kimlik doğrulama jetonunu çalmasının ardından ağustos ayında veri kaybeden yüzlerce kuruluştan daha gasp etmeye başlayacağını da iddia ediyor. SATIŞLOFAI sohbet robotu birçok kurumsal web sitesi tarafından müşteri etkileşimini Salesforce potansiyel müşterilerine dönüştürmek için kullanılıyor.

Bugün müşterilere gönderilen bir iletişimde Salesforce, ShinyHunters tarafından çalındığı iddia edilen herhangi bir üçüncü taraf Salesloft verisinin çalınmasının, temel Salesforce platformundaki bir güvenlik açığından kaynaklanmadığını vurguladı. Şirket ayrıca herhangi bir gasp talebini karşılama planının olmadığını da vurguladı.

Müşterilere gönderilen mesajda “Salesforce herhangi bir gasp talebiyle meşgul olmayacak, pazarlık yapmayacak veya herhangi bir haraç talebini ödemeyecek” yazıyordu. “Odak noktamız çevremizi savunmak, kapsamlı adli analizler yapmak, müşterilerimizi desteklemek ve kolluk kuvvetleri ve düzenleyici makamlarla çalışmaktır ve öyle olmaya da devam ediyor.”

GTIG, Salesloft veri hırsızlıklarının arkasındaki grubu takip etti. UNC6395ve grubun, Snowflake ve Amazon’un AWS’si gibi bir dizi bulut hizmetine bağlı kimlik doğrulama belirteçleri için verileri topladığı gözlemlendi.

Google, Dağınık Lapsus$ Avcılarını pek çok UNC ismine göre kataloglar (dahil edin) UNC6240 iyi bir ölçü olarak) çünkü bunun üç bilgisayar korsanlığı grubunun bir birleşimi olduğu düşünülüyor – Dağınık ÖrümcekLapsus$ ve ShinyHunters. Bu grupların üyeleri internetteki aynı sohbet kanallarının çoğundan geliyor İletişimTelegram ve Discord sunucularından oluşan bir okyanusta faaliyet gösteren, çoğunlukla İngilizce konuşan bir siber suçlu topluluğu.

Dağınık Lapsus$ Hunters darknet blogu şu anda çevrimdışı. Kesinti, grubun yeni clearnet blogunun ortadan kaybolmasıyla aynı zamana denk gelmiş gibi görünüyor. ihlalforumları[.]hn — Alan Adı Hizmeti (DNS) sunucularını DDoS-Guard’dan Cloudflare’ye taşıdıktan sonra ortadan kayboldu.

Ancak ölmeden önce web siteleri, bilgisayar korsanlarının kritik bir sıfır gün güvenlik açığından yararlandığını açıkladı. Oracle’ın E-İş Paketi yazılım. Oracle o zamandan beri bir güvenlik kusurunun şu şekilde takip edildiğini doğruladı: CVE-2025-61882 Saldırganların kimlik doğrulaması yapılmadan uzaktan kod yürütmesine olanak tanıyor ve müşterileri bu zayıflığı gidermek için bir acil durum güncellemesi uygulamaya çağırıyor.

Mandiant’ın Charles Carmichael LinkedIn’de CVE-2025-61882’nin ilk olarak Ağustos 2025’te Clop fidye yazılımı çetesi tarafından Oracle E-Business Suite sunucularından veri çalmak için kullanıldığı paylaşıldı. Bip sesi çıkaran bilgisayar Oracle sıfır gün haberinin ilk olarak, savunmasız Oracle E-Business Suite örneklerinden yararlanmak için kullanılan bir çift komut dosyasını yayınlayan Scattered Lapsus$ Hunters blogunda ortaya çıktığını yazıyor.

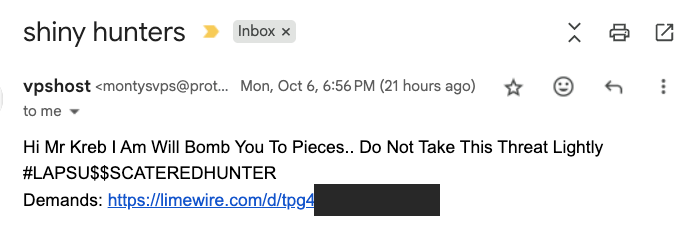

Pazartesi akşamı KrebsOnSecurity, bir okuyucudan, belirtilmeyen talepleri karşılanmadığı takdirde fiziksel şiddetle tehdit eden, kötü amaçlı yazılım içeren bir mesaj aldı. “Parlak avcılar” başlıklı mektup $LAPSU$$SCATEREDHUNTER etiketini içeriyordu ve beni limewire’daki bir sayfayı ziyaret etmeye teşvik ediyordu[.]com’dan taleplerini görüntüleyebilirsiniz.

Windows ekran görüntüsü dosyası olarak gizlenen kötü amaçlı bir truva atına bağlantı veren kimlik avı mesajının ekran görüntüsü.

KrebsOnSecurity bu bağlantıyı ziyaret etmedi, bunun yerine Mandiant’a iletti; bu da benzer tehditkar mesajların Mandiant ve diğer güvenlik firmalarındaki çalışanlara aynı zamanlarda gönderildiğini doğruladı.

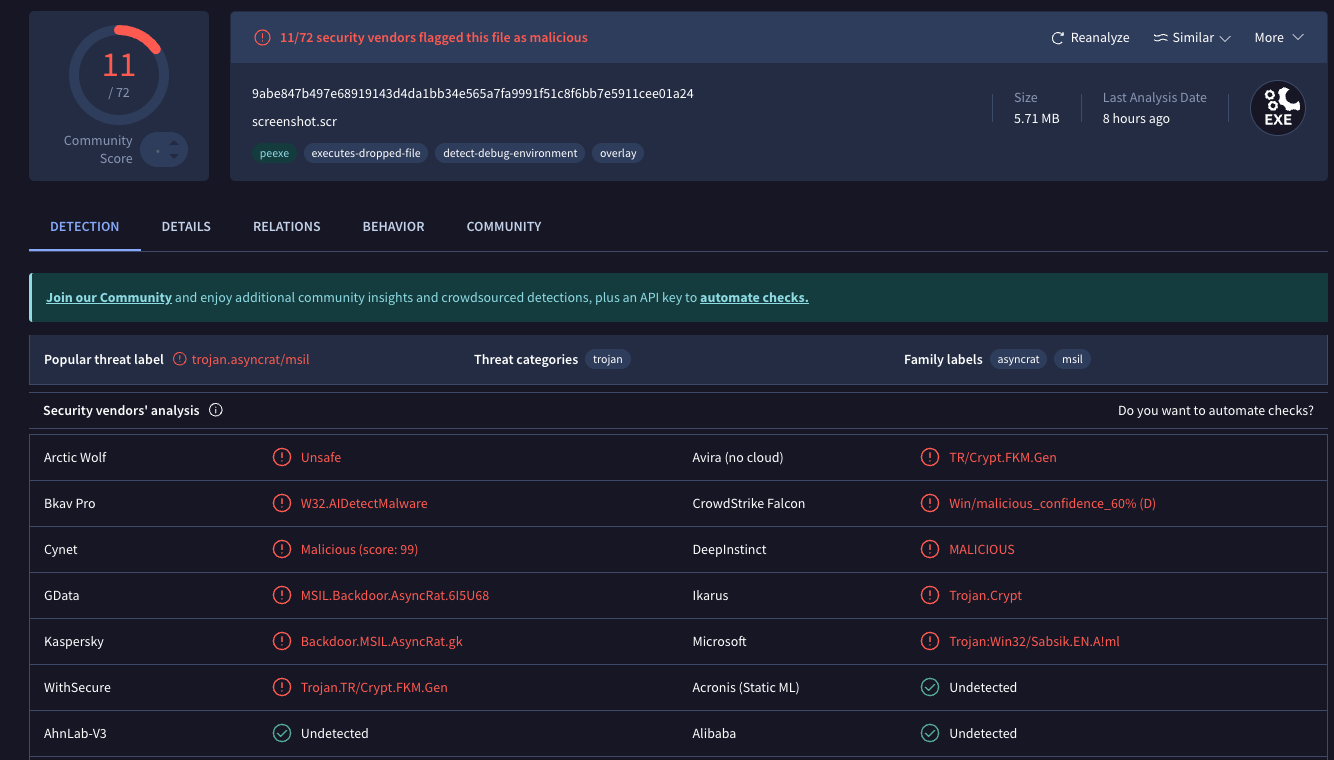

Mesajdaki bağlantı, Windows ekran görüntüsü dosyası olarak gizlenen kötü amaçlı bir truva atı getiriyor (Virustotal’ın bu kötü amaçlı yazılımla ilgili analizi burada). Bubi tuzaklı ekran görüntüsünü bir Windows PC’de görüntülemek, birlikte verilen truva atının arka planda başlamasına neden olmak için yeterlidir.

Mandiant’ın Austin Larsen Truva atının ticari olarak bulunabilen bir arka kapı olduğunu söyledi. ToplantıTCP üzerinden özel bir ikili protokol kullanarak iletişim kuran, .NET tabanlı bir arka kapı olan ve özelliklerini genişletmek için kabuk komutlarını yürütebilen ve eklentileri indirebilen bir arka kapıdır.

Virustotal.com’daki kötü amaçlı ekran görüntüsü dosyasının taranması, neredeyse bir düzine güvenlik ve antivirüs aracı tarafından kötü amaçlı olarak algılandığını gösteriyor.

Larsen, e-postayla paylaşılan bir analizde “İndirilen eklentiler doğrudan bellekte çalıştırılabilir veya kayıt defterinde saklanabilir” diye yazdı. “Eklentiler aracılığıyla eklenen yetenekler arasında ekran görüntüsü yakalama, dosya aktarımı, keylogging, video yakalama ve kripto para madenciliği yer alıyor. ASYNCRAT ayrıca Firefox ve Chromium tabanlı web tarayıcıları tarafından saklanan kimlik bilgilerini hedefleyen bir eklentiyi de destekliyor.”

Kötü amaçlı yazılım içeren hedefli e-postalar, daha önce güvenlik araştırmacılarını ve hatta saldırılarının kapsamını araştıran ve uyarıda bulunan emniyet yetkililerini taciz eden ve tehdit eden Scattered Lapsus$ Hunters’ın bazı üyeleri için alışılmadık bir durum değil.

Artık Com’da faaliyet gösteren siber suç gruplarından gelen çok sayıda büyük veri ihlali ve fidye saldırısı nedeniyle, gölün her iki tarafındaki emniyet teşkilatları, olaya karışan suçlu bilgisayar korsanlarını yakalama konusunda artan bir baskı altında. Eylül ayının sonlarında Birleşik Krallık’taki savcılar, Scattered Spider üyesi olduğu iddia edilen 18 ve 19 yaşındaki iki kişiyi, veri hırsızlığının kurbanı olan şirketlerden zorla en az 115 milyon dolar fidye almakla suçladı.

ABD savcıları bu ikilideki 19 yaşındaki İngiltere vatandaşına kendi suçlamalarını yöneltti Thalha Cübeyr — veri fidye saldırılarına karıştığı iddia edilen kişi Marks & Spencer Ve Harrod’larİngiliz ayak perakendecisi Ortak grupve 2023’teki izinsiz girişler MGM Tatil Köyleri Ve Sezar Eğlencesi. Jubair’in ayrıca 2021’in sonlarından itibaren düzinelerce teknoloji şirketine sızan bir siber suç grubu olan LAPSUS$’ın önemli bir üyesi olduğu da iddia ediliyor.

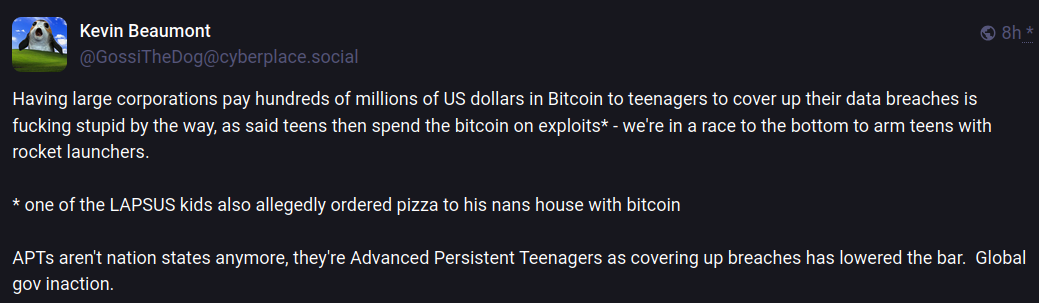

Kevin Beaumont tarafından yazılan ve büyük şirketlerin şantajcı genç bilgisayar korsanlarına milyonlar ödediği yaygınlığından yakınan bir Mastodon gönderisi, Thalha Jubair’den “İleri Düzeyde Kalıcı Gençler” olarak bilinen bir APT tehdidinin parçası olarak alaycı bir şekilde söz ediyor.

Ağustos ayında, Scattered Spider üyesi ve 20 yaşındaki Floridalı bir adam mahkum edildi. Nuh Michael Urban 10 yıl federal hapis cezasına çarptırıldı ve mağdurlara yaklaşık 13 milyon dolar tazminat ödemesine karar verildi.

Nisan 2025’te, Scattered Spider’ın erken dönem üyelerinden biri olduğu düşünülen 23 yaşındaki İskoç bir adam, İspanya’dan ABD’ye iade edildi ve burada elektronik dolandırıcılık, komplo ve kimlik hırsızlığı suçlamalarıyla karşı karşıya kaldı. ABD’li savcılar iddia ediyor Tyler Robert Buchanan ve işbirlikçilerinin Amerika Birleşik Devletleri’nde ve yurt dışında düzinelerce şirkete sızdığını ve kurbanlardan çalınan 26 milyon dolardan fazlasını bizzat kendisinin kontrol ettiğini söyledi.