Kurumsal yazılım devi Red Hat şimdi Shinyhunters çetesi tarafından zorlanıyor ve veri sızıntısı alanlarında çalıntı Müşteri Katılım Raporları (CERS) örnekleriyle.

Kırmızı Şapka Veri ihlali haberi geçen hafta kırılgan kolektif olarak bilinen bir hack grubunun 28.000 iç geliştirme deposunda yaklaşık 570GB sıkıştırılmış veri çaldığı iddia edildiğinde kırıldı.

Bu verilerin, bir müşterinin ağı, altyapısı ve platformları hakkında hassas bilgiler içerebilen yaklaşık 800 Müşteri Katılım Raporu (CERS) içermektedir.

Tehdit aktörleri, verilerin halkın ifşasını önlemek için bir fidye ödemeye zorlamaya çalıştığını iddia etti, ancak yanıt alamadı.

Red Hat daha sonra BleepingComputer’a, ihlalin sadece Red Hat danışmanlığı için kullanılan Gitlab örneğini etkilediğini doğruladı.

İhlal açıklandıktan kısa bir süre sonra, dağınık Lapsus $ avcılar olarak bilinen tehdit aktörleri Crimson Collective ile temas kurmaya çalıştılar.

Dün, Crimson Collective, Red Hat’a karşı gasp girişimlerine devam etmek için yeni başlatılan Shinyhunters veri sızıntı sitesini kullanmak için dağınık Lapsus $ avcılarıyla ortaklık kurduğunu açıkladı.

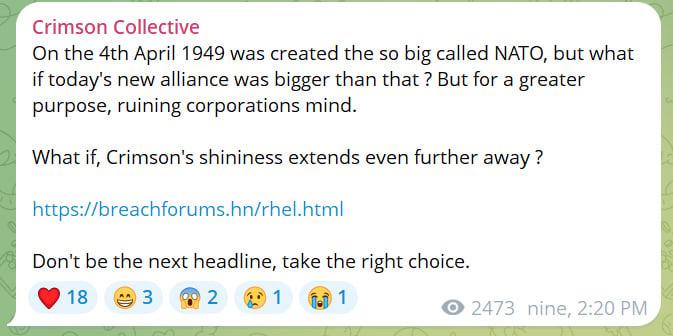

“4 Nisan 1949’da NATO olarak adlandırılan çok büyük olan yaratıldı, ama bugünün yeni ittifakı bundan daha büyük olsaydı? Ama daha büyük bir amaç için şirketlerin zihnini mahvediyorsa,” diye hackleme grubunun telgraf kanalına bir yazı okuyor.

“Ya, Crimson’un parlaklığı daha da uzağa uzanırsa?”

Kaynak: BleepingComputer

BleepingComputer’a verdiği demeçte, “Bizimle ilgili mevcut duyuru ile ilgili olarak, gelecekteki saldırılar ve sürümler için Shinyhunter’s ile işbirliği yapacağız.” Dedi.

Duyuru ile koordineli olarak, yeni bir Shinyhunters veri sızıntısı gasp sitesinde bir kırmızı şapka girişi ortaya çıktı ve şirkete, bir fidye talebi Shinyhunters ile müzakere edilmezse verilerin 10 Ekim’de kamuya açıklanacağını söyledi.

Buna ek olarak, tehdit aktörleri Walmart, HSBC, Kanada Bankası, Atos Grubu, American Express, Savunma Bakanlığı ve Société Française du Radiotéléphone dahil olmak üzere çalıntı CERS örneklerini yayınladı.

BleepingComputer bu gelişme hakkında Red Hat ile temasa geçti, ancak yanıt almadı.

Shinyhunters Hizmet Olarak Gasp

BleepingComputer aylarca, Shinyhunters’ın hizmet olarak gasp (EAAS) olarak hareket ettiğini, burada bir şirket çetelerinin nasıl çalıştığına benzer şekilde, gasp talebinin payı karşılığında bir şirketi zorlamak için tehdit aktörleriyle birlikte çalıştığını tahmin etti.

Bu teori, Oracle Cloud ve PowerSchool’u hedefleyenler de dahil olmak üzere, hepsi Shinyhunters adı altında zorlanan çeşitli tehdit aktörleri tarafından yürütülen sayısız saldırıya dayanıyordu.

Shinyhunters ile yapılan konuşmalar, grup daha önce belirli bir ihlalin arkasında olmadığını iddia ettiği için, sadece çalıntı verilerin bir komisyoncusu olarak hareket ettiği için bu teoriyi daha da destekledi.

Ayrıca, kar tanesi veri hırsızlığı saldırıları, Powerschool’daki ihlaller ve ihlal edilen V2 hack forumunun işleyişi de dahil olmak üzere yıllar boyunca “Shinyhunters” adıyla ilişkili bireylerin çok sayıda tutuklanması yapılmıştır.

Bununla birlikte, bu tutuklamalardan sonra bile, “biz Shinyhunters’ız” adlı gasp e -postaları alan şirketlerde yeni saldırılar meydana geliyor.

Bugün, Shinyhunters BleepingComputer’a özel olarak bir EAAS olarak faaliyet gösterdiklerini ve diğer tehdit aktörlerinin saldırıları için üretilen gasp ödemelerinden gelir payı aldıklarını söyledi.

Tehdit oyuncusu, “Geçmişte birlikte çalıştığım herkes% 70 ya da% 75 aldı ve ben% 25-30 alıyorum.”

Shinyhunters veri sızıntı sitesinin başlatılmasıyla, tehdit oyuncusu artık gasp hizmetini halka açık bir şekilde işletiyor gibi görünüyor.

Red Hat’a ek olarak, Shinyhunters da Şubat 2025’te şirketi ihlal ettiğini iddia eden başka bir tehdit aktörü adına SP Global’ı zorluyor.

BleepingComputer, o zaman iddia edilen ihlal konusunda SP Global ile temasa geçti, ancak iddiaların yanlış olduğu ve şirketin ihlal edilmediği söylendi.

Bununla birlikte, tehdit aktörleri, saldırı sırasında çalındıklarını iddia ederek veri sızıntısı sitesinde veri örnekleri yayınladı ve 10 Ekim son tarihi belirledi.

Veri sızıntı sitesine dahil edilmesi konusunda bugün SP Global ile tekrar temasa geçtikten sonra, iddialar hakkında yorum yapmamaya karar verdiler.

SP Global, BleepingComputer’a verdiği demeçte, “Bu tür iddialar hakkında yorum yapmıyoruz. ABD listelenen bir şirket olarak, maddi siber güvenlik olaylarını kamuya açıklamamız gerektiğini not ediyoruz.”

Katılmak İhlal ve Saldırı Simülasyon Zirvesi ve deneyimle Güvenlik doğrulamasının geleceği. Üst düzey uzmanlardan dinleyin ve nasıl olduğunu görün AI ile çalışan BAS ihlal ve saldırı simülasyonunu dönüştürüyor.

Güvenlik stratejinizin geleceğini şekillendirecek etkinliği kaçırmayın