-1.webp)

Sharp Dragon (eski adıyla Sharp Panda) olarak bilinen Çinli tehdit aktörü grubunun faaliyetleri titizlikle belgelendi.

Bu grup, 2021’den bu yana, özellikle Güneydoğu Asya’ya odaklanan, yüksek hedefli kimlik avı kampanyalarına katılıyor.

Ancak son gelişmeler, operasyonlarında önemli bir değişikliğe işaret ediyor; grup artık Afrika ve Karayipler’deki devlet kuruluşlarını hedef alıyor.

Tarihsel Bağlam

Checkpoint Blogu, Sharp Dragon’un karmaşık kimlik avı e-postaları yoluyla VictoryDLL ve Soul çerçevesi de dahil olmak üzere çeşitli yükleri dağıtma geçmişine sahip olduğunu gösteriyor.

Yüksek profilli hedeflere odaklanarak çalışma tarzları tutarlı kaldı.

Ancak grubun son zamanlardaki faaliyetleri coğrafi odak noktasında dikkate değer bir genişlemeye işaret ediyor.

ANYRUN malware sandbox’s 8th Birthday Special Offer: Grab 6 Months of Free Service

Afrika ve Karayiplere Geçiş

Sharp Dragon, Kasım 2023’ten itibaren Afrika ve Karayipler’deki devlet kuruluşlarını hedef almaya başladı.

Bu değişim, Güneydoğu Asya’da daha önce tehlikeye atılmış varlıkların istismar edilmesiyle kolaylaştırıldı.

Grup, bu yeni bölgelerde dayanak noktası oluşturmak için hükümetlerarası ilişkilerle ilgili son derece özel yemler kullandı.

Afrika’daki Siber Faaliyetler

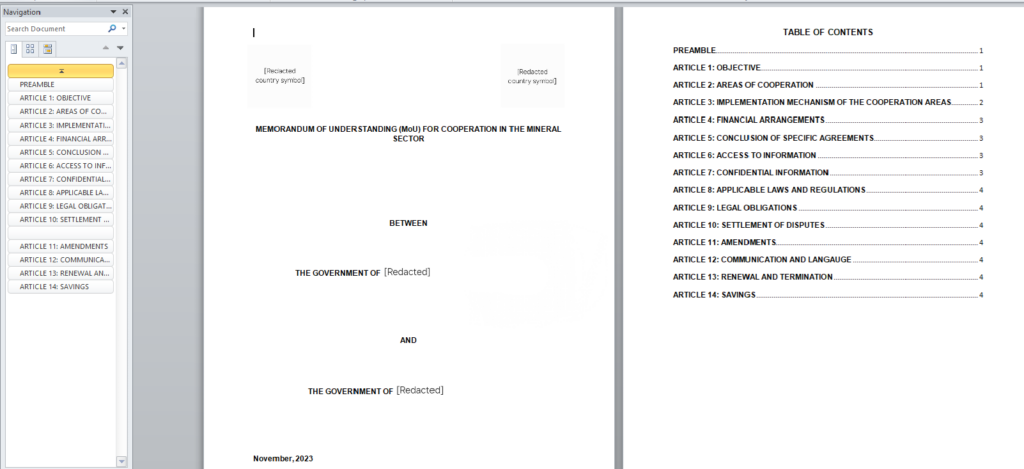

Afrika’yı hedef alan tespit edilen ilk kimlik avı saldırısı, Kasım 2023’te bir Güneydoğu Asya ülkesinden bir Afrika ülkesine gönderildi.

Endüstriyel ilişkilerle ilgili gerçek bir yazışma gibi görünen yem belgesi, Kobalt Saldırı İşaretini konuşlandırmak için kullanıldı.

Ocak 2024 itibarıyla Afrika’da doğrudan hedefleme gözlemlendi ve bu da başarılı kimlik avı girişimlerine işaret ediyor.

Karayipler’deki Siber Faaliyetler

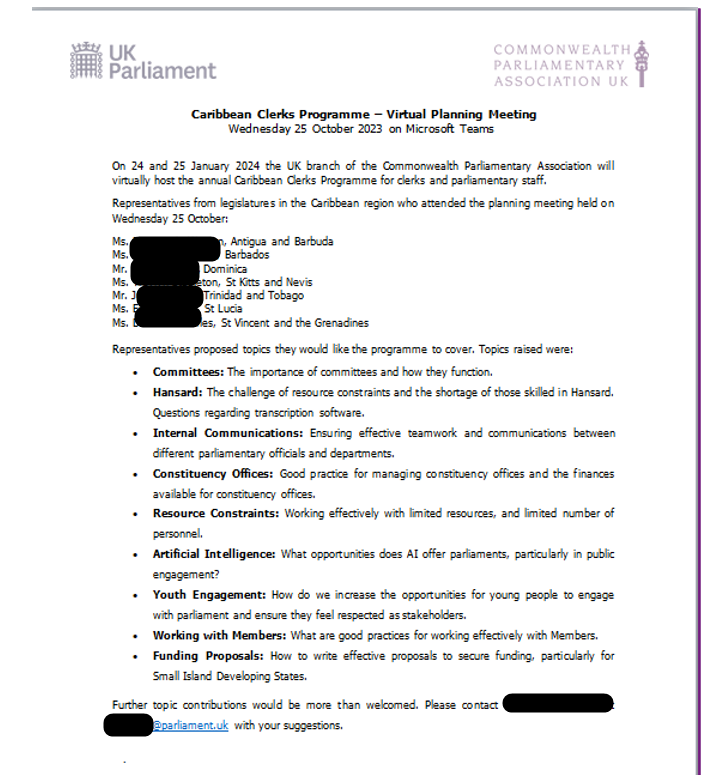

Benzer şekilde, Aralık 2023’te Sharp Dragon, Karayipler Topluluğu toplantısıyla ilgili bir yem kullanarak bir Karayip ülkesini hedef aldı.

Ocak 2024 itibarıyla, Karayipler’deki güvenliği ihlal edilmiş e-posta altyapısı, birden fazla bölgesel hükümeti hedef alan büyük ölçekli bir kimlik avı kampanyası başlatmak için kullanıldı.

Teknik Analiz

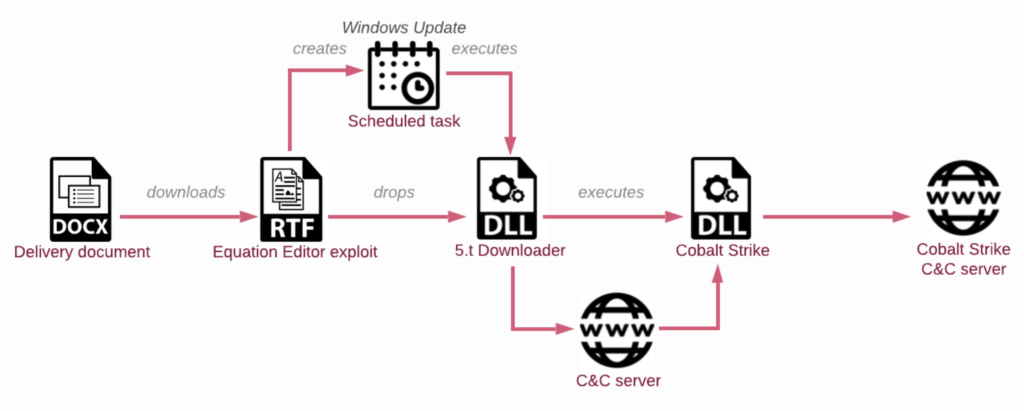

Sharp Dragon’un enfeksiyon zinciri, Mayıs 2023’ten bu yana daha dikkatli bir hedef seçimini ve artan operasyonel güvenlik (OPSEC) farkındalığını yansıtacak şekilde gelişti.

Grubun 5.t indiricisi artık hedef sistemler üzerinde kapsamlı bir keşif gerçekleştiriyor, potansiyel kurbanları daha seçici bir şekilde seçmek için süreç listelerini inceliyor ve klasörleri sıralıyor.

Kobalt Saldırısı Yükü

Sharp Dragon’un birincil yükü artık C2 iletişimi ve komut yürütme gibi arka kapı işlevleri sağlayan Cobalt Strike Beacon’dur.

Cobalt Strike gibi kamuya açık araçlara yapılan bu geçiş, maruz kalmanın en aza indirilmesine yönelik incelikli bir yaklaşımın göstergesidir.

{

"config_type": "static",

"spawnto_x64": "%windir%\\sysnative\\Locator.exe",

"spawnto_x86": "%windir%\\syswow64\\Locator.exe",

"uses_cookies": "True",

"bstagecleanup": "True",

"crypto_scheme": 0,

"proxy_behavior": "Use IE settings",

"server,get-uri": "103.146.78.152,/ajax/libs/json2/20160511/json_parse_state.js",

"http_get_header": [

"Const_header Accept: application/*, image/*, text/html",

"Const_header Accept-Language: es",

"Const_header Accept-Encoding: compress, br",

"Build Metadata",

"XOR mask w/ random key",

"Base64 URL-safe decode",

"Prepend JV6_IB4QESMW4TOIQLJRX69Q7LPGNXW594C5=",

"Build End",

"Header Cookie"

]

}

Sharp Dragon ayrıca alışılagelmiş DLL tabanlı yükleyicilerden farklı olarak EXE tabanlı 5.t yükleyici örneklerini de piyasaya sürdü. Bu değişiklik, gelişen stratejilerinin dinamik doğasının altını çiziyor.

Yeni enfeksiyon zinciri, 5.t DLL yükleyicisini yazıp çalıştıran, kalıcılık için zamanlanmış bir görev oluşturan, belge görünümüne bürünmüş yürütülebilir dosyaları içeriyor.

Tehlike Altındaki Altyapı

Sharp Dragon, özel sunucular kullanmaktan, C&C sunucuları olarak güvenliği ihlal edilmiş sunuculara geçiş yaptı.

Mayıs 2023’teki bir kampanya sırasında grup, GoAnywhere platformundaki CVE-2023-0669 güvenlik açığından yararlanarak ön kimlik doğrulama komut enjeksiyonuna izin verdi.

Etkilenen makinelerden toplanan veriler, GoAnywhere hizmetine aitmiş gibi görünen adreslere gönderildi.

Sharp Dragon’un Afrika ve Karayipler’e doğru stratejik kayması, Çinli siber aktörlerin bu bölgelerdeki varlıklarını ve nüfuzlarını artırmak için daha geniş bir çaba gösterdiğini gösteriyor.

Bu hamle, geliştirilmiş taktikler ve kamuya açık araçlarla birleşince, Çinli tehdit aktörlerinin gelişen doğasını vurguluyor.

Bulgular, yüksek profilli kuruluşları bu tür karmaşık tehditlerden korumak için güçlü siber güvenlik önlemlerinin öneminin altını çiziyor.

Free Webinar on Live API Attack Simulation: Book Your Seat | Start protecting your APIs from hackers