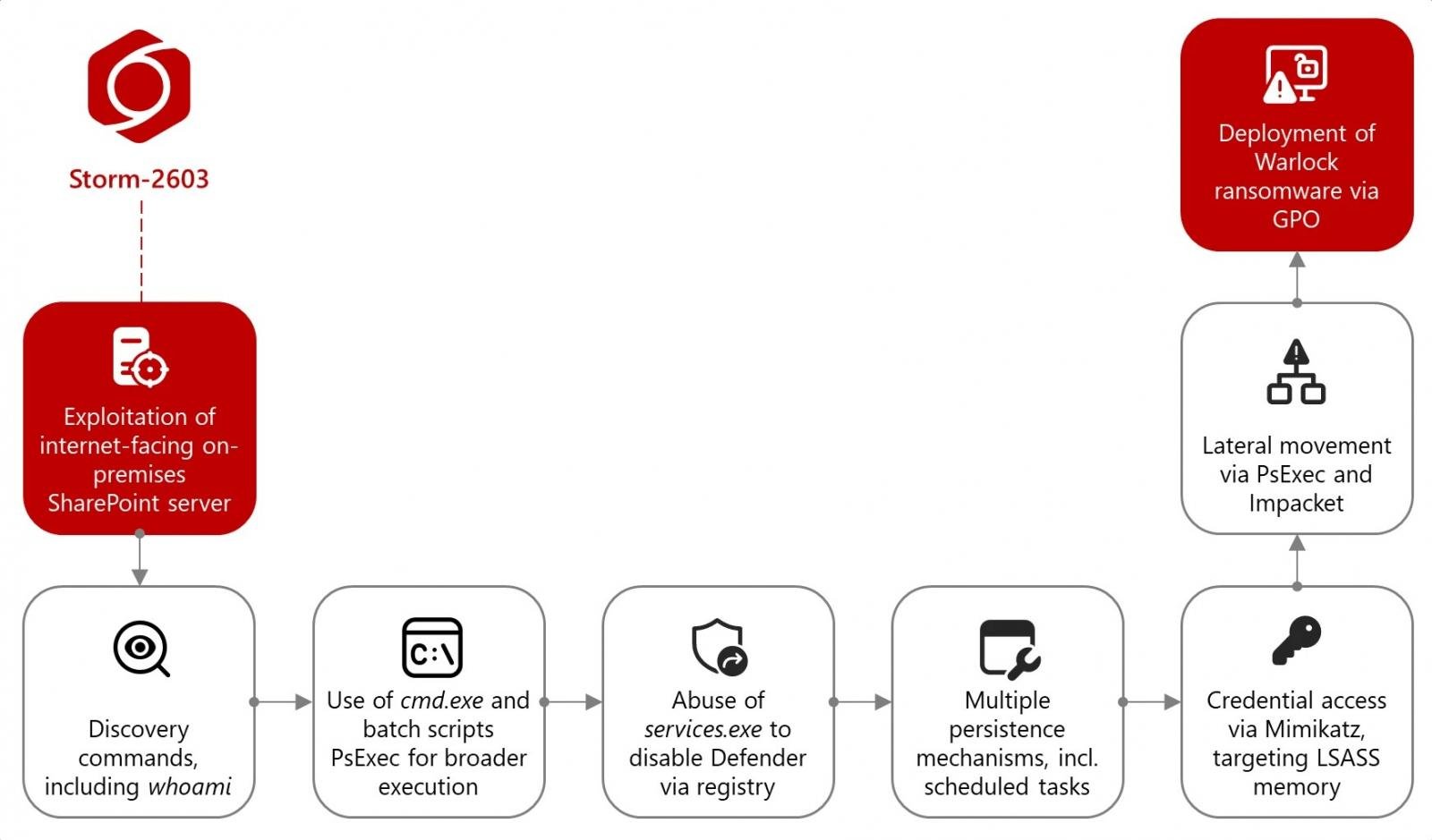

Bir Çin hackleme grubu, Microsoft SharePoint sunucularına Warlock Fidye yazılımlarını, yakın zamanda yamalı araç köyü sıfır gün istismar zincirini hedefleyen yaygın saldırılara karşı savunmasız olarak kullanıyor.

Storm-2603 olarak izlenen bu Çin merkezli tehdit aktörleri, daha önce Microsoft araştırmacıları tarafından Lockbit fidye yazılımı saldırılarına bağlanmıştı.

Şirket, “Microsoft, şirket içi SharePoint güvenlik açıklarını kullanarak Machinekeys’i çalma girişimleriyle birlikte bu tehdit oyuncusu izliyor.” Dedi. “18 Temmuz 2025’ten itibaren Microsoft, bu güvenlik açıklarını kullanarak Fidye yazılımlarını dağıtmayı fırtına-2603’ü gözlemledi.”

Kurbanların ağlarını ihlal ettikten sonra, Storm-2603 operatörleri Mimikatz Hacking aracını LSASS belleğinden düz metin kimlik bilgilerini çıkarmak için kullanıyor.

Daha sonra Psexec ve Impacket Araç Seti ile yanal olarak hareket ederler, Windows Yönetimi Enstrümantasyonu (WMI) aracılığıyla komutlar yürütürler ve Warlock Fidye yazılımlarını tehlikeye atılan sistemler arasında teslim etmek için Grup İlkesi Nesnelerini (GPO’lar) değiştirirler.

Şirket, “Microsoft’un Storm-2603 olarak izlediği grup, Çin merkezli bir tehdit oyuncusu olarak orta derecede güvenle değerlendirildi. Microsoft, Storm-2603 ve bilinen Çin tehdit aktörleri arasındaki bağlantılar belirlemedi.”

Microsoft, “Müşteriler şirket içi SharePoint Server güvenlik güncellemelerini derhal uygulamalı ve blogumuzda ayrıntılı hafifletme rehberliğini izlemelidir.”

Microsoft Tehdit İstihbarat Araştırmacıları, Hollanda Siber Güvenlik Firması Göz Güvenliği’nin ilk olarak CVE-2025-49706 ve CVE-2025-49704 kırılganlıklarından yararlanan sıfır gün saldırılarını tespit ettikten günler sonra Salı günü, Salı günü keten tayfun ve Violet Typhoon Çin devlet destekli hack gruplarını bu saldırılarla ilişkilendirdi.

O zamandan beri, göz güvenliği CTO Piet Kerkhofs, BleepingComputer’a, ihlal edilen varlıkların sayısının çok daha büyük olduğunu ve “çoğu zaten bir süre tehlikeye atılmış” dedi. Siber güvenlik şirketinin istatistiklerine göre, saldırganlar şimdiye kadar kötü amaçlı yazılımlarla en az 400 sunucuyu bulaştı ve dünya çapında 148 kuruluşu ihlal etti.

CISA ayrıca, aynı araç kabı istismar zincirinin bir parçası olan CVE-2025-53770 uzaktan kod yürütme kusurunu vahşi doğada sömürülen güvenlik açıkları kataloğuna ekledi ve ABD federal ajanslarına bir gün içinde sistemlerini güvence altına almalarını emretti.

Bununla birlikte, bu haftanın başlarında, Enerji Bakanlığı, Ulusal Nükleer Güvenlik İdaresi’nin ağlarının devam eden Microsoft SharePoint saldırılarında ihlal edildiğini doğruladı, ancak ajans olayda hassas veya sınıflandırılmış bilgilerin tehlikeye atıldığına dair kanıt bulamadı.

Bir Bloomberg raporuna göre, saldırganlar ABD Eğitim Bakanlığı, Rhode Island Genel Kurulu ve Florida Gelir Departmanı’nın yanı sıra Avrupa ve Orta Doğu’daki ulusal hükümet ağlarında da sistemlere saldırdılar.

İşinizi etkilemeden önce gerçek zamanlı olarak ortaya çıkan tehditleri içerir.

Bulut algılama ve yanıtının (CDR) güvenlik ekiplerine bu pratik, saçma rehberde ihtiyaç duydukları avantajı nasıl verdiğini öğrenin.