Tanımlanamayan bir tehdit aktörü, Pakistan’daki birden çok kuruluş tarafından, genellikle Çinli bilgisayar korsanlığı ekipleriyle ilişkilendirilen PlugX arka kapısının halefi olan ShadowPad’i teslim etmek için kullanılan bir uygulamanın güvenliğini ele geçirdi.

Trend Micro’ya göre hedefler arasında bir Pakistan devlet kuruluşu, bir kamu sektörü bankası ve bir telekomünikasyon sağlayıcısı vardı. Enfeksiyonlar, 2022 Şubat ortası ile Eylül 2022 arasında gerçekleşti.

Siber güvenlik şirketi, olayın, ilgili hedefler tarafından kullanılan meşru bir yazılım parçasının, güvenliği ihlal edilmiş sistemlerden hassas bilgiler toplayabilen kötü amaçlı yazılım dağıtmak için trojanlaştırıldığı bir tedarik zinciri saldırısının sonucu olabileceğini söyledi.

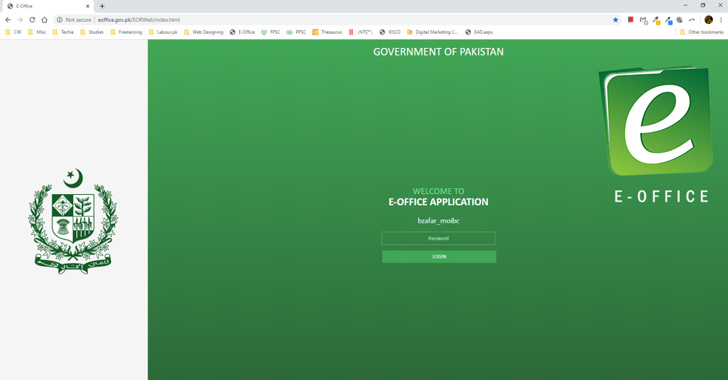

Saldırı zinciri, Pakistan Ulusal Bilgi Teknolojisi Kurulu (NITB) tarafından devlet dairelerinin kağıtsız kalmasına yardımcı olmak için geliştirilen bir uygulama olan E-Office için kötü amaçlı bir yükleyici biçimini alıyor.

Arka kapılı E-Office yükleyicisinin hedeflere nasıl teslim edildiği şu anda net değil. Bununla birlikte, söz konusu Pakistan devlet kurumunun inşa ortamının tehlikeye atıldığına dair bugüne kadar hiçbir kanıt yok.

Bu, tehdit aktörünün yasal yükleyiciyi ele geçirip kötü amaçlı yazılım içerecek şekilde kurcalamış olması ve ardından kurbanları sosyal mühendislik saldırıları yoluyla truva atı yapılmış sürümü çalıştırmaya ikna etmesi olasılığını artırır.

Trend Micro araştırmacısı Daniel Lunghi bugün yayınlanan güncellenmiş bir analizde “Meşru MSI yükleyicisine üç dosya eklendi: Telerik.Windows.Data.Validation.dll, mscoree.dll ve mscoree.dll.dat” dedi.

Telerik.Windows.Data.Validation.dll, Microsoft tarafından imzalanmış geçerli bir applaunch.exe dosyasıdır ve DLL yandan yüklemeye karşı savunmasızdır ve mscoree.dll dosyasını yandan yüklemek için kullanılır, bu da mscoree.dll.dat, ShadowPad’i yükler yük.

Trend Micro, DLL’yi gizlemek için kullanılan gizleme tekniklerinin ve şifresi çözülmüş son aşama kötü amaçlı yazılımın, daha önce Pozitif Teknolojiler tarafından Ocak 2021’de Winnti grubu (aka APT41) tarafından yürütülen bir Çin siber casusluk kampanyasıyla bağlantılı olarak ortaya koyduğu bir yaklaşımın evrimi olduğunu söyledi.

İçeriden Gelen Tehditlere Karşı Kalkan: SaaS Güvenlik Duruş Yönetiminde Ustalaşın

İçeriden gelen tehditler konusunda endişeli misiniz? Seni koruduk! SaaS Güvenlik Duruş Yönetimi ile pratik stratejileri ve proaktif güvenliğin sırlarını keşfetmek için bu web seminerine katılın.

Bugün katıl

ShadowPad’in yanı sıra, istismar sonrası faaliyetler, parolaları ve kimlik bilgilerini bellekten boşaltmak için Mimikatz’ın kullanılmasını gerektirdi.

Siber güvenlik şirketi, Space Pirates (veya Webworm) tehdit aktörüne atfedilen Deed RAT gibi kötü amaçlı yazılım örnekleri bulduğunu söylemesine rağmen, bilinen bir tehdit aktörüne atıf, kanıt eksikliği nedeniyle engellendi.

Lunghi, “Bütün bu kampanya, en az üç hassas hedefi tehlikeye atmak için bir devlet uygulamasının yükleyicisini almayı ve değiştirmeyi başaran çok yetenekli bir tehdit aktörünün sonucuydu” dedi.

“Belirli bir grubu güvenle gösteremesek de, tehdit aktörünün ShadowPad’in yeni bir sürümüne erişiminin olması, potansiyel olarak onu Çinli tehdit aktörlerinin bağlantı noktasına bağlıyor.”