Yeni güvenlik araştırmaları, saldırganların bir bilgisayarın işletim sisteminin altında saklanan kalıcı kötü amaçlı yazılımlar oluşturabileceğini ve bu da son nokta algılama ve yanıt araçlarını etkili bir şekilde görünmez hale getirebileceğini gösteriyor.

Japonya’nın FFRI Security’den Kazuki Matsuo, bilgisayarların temel giriş/çıkış sistemi (BIOS) ve birleşik genişletilebilir ürün yazılımı arayüzünü (UEFI), kullanıcıların ve uygulamaların etkileşime girdiği işletim sistemini (OS) yükleyen kodları kapsayan araştırma konusunda uzmanlaşmıştır.

Ürün yazılımı saklı bilgisayar başlangıç kodu, işletim sistemi başladıktan ve kontrolü sürdürdükten sonra normalde yıkanırken, Matsuo’nun gölge bios kötü amaçlı yazılım bunu önler.

Bunun yerine, Gölge BIOS, normalde üzerine yazılacak BIOS bellek bölgelerini korur ve UEFI sürücülerini ve protokollerini aktif tutar, normalde OS kontrolü altında olacak cihaz erişimini korur.

Kötü amaçlı yazılım, saldırganların cihazlara erişmesine, komut ve kontrol (C2) sunucularıyla iletişim kurmasına ve güvenlik ürünlerinin anormallikleri izleyen OS uygulama programlama arabirimlerine (API) dokunmadan verileri püskürtmesine olanak tanır.

Geleneksel BIOS backoors, farklı donanıma erişmek için cihaza özgü koda bağımlı olsa da, bunlar ve Matsuo’nun gölge biyografisi arasındaki fark, ikincisinin mevcut UEFI sürücülerini ve protokollerini kullanması ve yazmayı kolaylaştırmasıdır.

Aynı gölge BIOS kodunun, modifikasyona ihtiyaç duyulmadan farklı donanım konfigürasyonlarında uyumlu çalışmalar olduğu anlamına gelir.

Gölge BIOS, çalışma zamanı bellek yönetimi ve sanallaştırılmış bellek adresleri, sadece önyükleme süresi kaynakları, cihaz ayarları çatışmaları ve UEFI/BIOS ile işletim sistemi kodu arasındaki özel kontrolü ele alır.

Aslında, gölge bios tarzı kötü amaçlı yazılım, neredeyse tespit edilemeyen meşru işletim sistemi boyunca çalışan “saldırgandan özel bir işletim sistemi” haline gelir.

Doğrudan tespit edilemese de, gölge BIOS, kötü niyetli aktivite sırasında cihaz işlemini geçici olarak bozar.

Örneğin, ağ kartları kısaca bağlantıyı kaybedebilir ve benzer, sık görülen cihaz hataları için izleme, savunucular için gölge bios aktivitesinin bir göstergesi olabilir.

ABD Merkez İstihbarat Ajansı’ndan (CIA) Vault 7 gibi sızdırılmış istihbarat belgelerinden ve Derstarke, DeityBounce, Bananaballot ve Hükümetlere satılan ticari vektör-EDK BIOS hackleme kiti gibi araçlara atıfta bulunan Ulusal Güvenlik Ajansı (NSA) gibi kanıtlar, ulus devlet aktörlerinin UEFI/Bios Exploit’lerine odaklandığını göstermektedir.

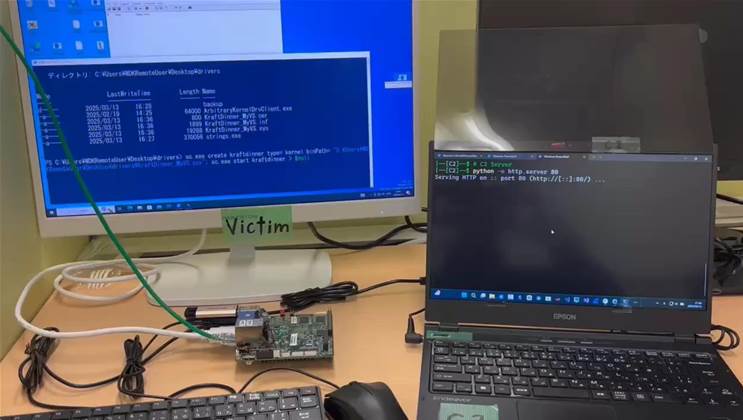

Matsuo, son Black Hat USA 2025 Güvenlik Konferansı’nda araştırmayı sundu ve gölge bios’un bir konseptinin (POC) kanıtı yazdı ve yayınladı.