Adını Dune’daki kum solucanlarından alan, kendi kendini kopyalayan bir npm solucanı olan Shai-Huluda yeniden saldırmıştı.

Bu seferki saldırı, ekosistem genelinde toplam 132 milyon aylık indirme ile 800 npm’den fazla paketten ödün vererek ölçek ve karmaşıklık açısından yıkıcıydı.

Zamanlamanın özellikle stratejik olduğu ortaya çıktı. Saldırı, tedarik zinciri saldırılarıyla mücadele etmek için tasarlanmış bir hareket olan npm’nin klasik tokenleri iptal etmek için son tarihi olan 9 Aralık’tan sadece birkaç hafta önce gerçekleşti.

Pek çok geliştiricinin güvenilir yayınlama alternatifleri konusunda hazırlıksız kalması, bu pencereyi saldırganların etkiyi en üst düzeye çıkarması için ideal bir fırsat haline getirdi.

Solucan Nasıl Yayılır?

Aikido Güvenlik’e göre Shai-Hulud acımasız bir verimlilikle çalışıyor. Kötü amaçlı yazılım, bir geliştiricinin sistemine yüklendikten sonra, paket kurulumu sırasında, hatta kurulum tamamlanmadan önce otomatik olarak çalıştırılır. Solucan daha sonra birden fazla kötü amaçlı tekniği aynı anda dağıtır.

İlk olarak, API anahtarları, kimlik doğrulama belirteçleri, GitHub kimlik bilgileri ve bulut erişim belirteçleri dahil olmak üzere açığa çıkan sırları taramak için TruffleHog’u kullanıyor.

Keşfedilen her türlü hassas bilgi, tiyatro açıklamasıyla etiketlenen halka açık bir GitHub deposuna sızdırılıyor: “Sha1-Hulud: İkinci Geliş.” Araştırmacılar halihazırda saldırganlar tarafından oluşturulan 26.300 güvenliği ihlal edilmiş veri deposunu tespit etti.

Kritik Paket Bilgileri

| Organizasyon | Paket Sayısı | Önemli Paketler | Aylık İndirmeler | Şiddet |

|---|---|---|---|---|

| AsyncAPI | 36 | @asyncapi/cli, @asyncapi/generator, @asyncapi/parser | Yüksek | Kritik |

| PostDomuz | 50+ | posthog-js, @posthog/nextjs, @posthog/clickhouse | Yüksek | Kritik |

| Zapier | 40+ | @zapier/zapier-sdk, @zapier/ai-actions, @zapier/eslint-plugin-zapier | Yüksek | Kritik |

| ENS (Ethereum İsim Hizmeti) | 60+ | @ensdomains/ensjs, @ensdomains/ens-sözleşmeleri, ethereum-ens | Orta | Kritik |

| Postacı | 35+ | @postman/postman-collection-fork, @postman/csv-parse, @postman/postman-mcp-server | Yüksek | Kritik |

| Ses akışı | 80+ | @voiceflow/api-sdk, @voiceflow/widget, @voiceflow/ortak | Yüksek | Kritik |

| Diğer Ad Alanları | 500+ | Çeşitli açık kaynak ve yardımcı program paketleri | Değişken | Kritik |

İkincisi, solucan, kötü amaçlı kopyaları npm’ye yayınlayarak kendisini yaymaya çalışır ve ek paketlere ve geliştiricilere zincirleme bulaşmasını sağlar.

Kimlik doğrulama başarısız olursa, kötü amaçlı yazılım, kullanıcının ana dizinindeki dosyaları siler; bu, maksimum hasara neden olmak için tasarlanmış bir yakma taktiğidir.

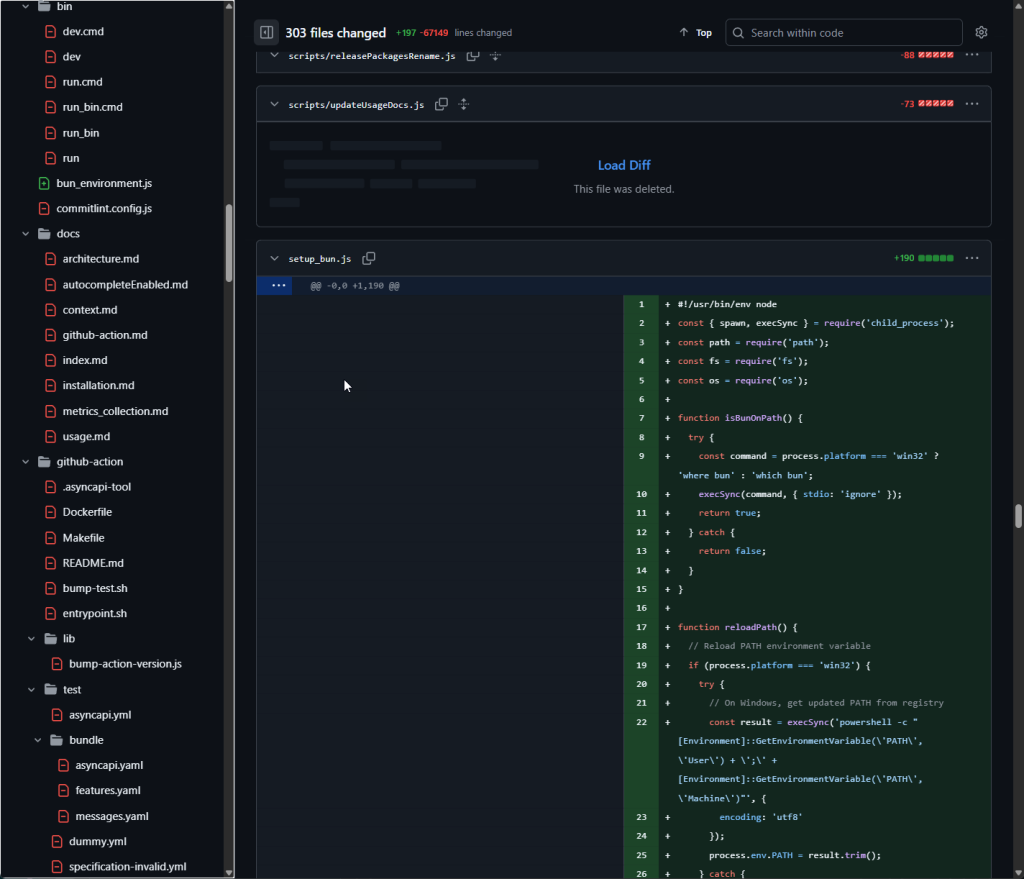

Bu yineleme, önceki dalgalara göre daha yüksek düzeyde bir karmaşıklık sergiliyor. Solucan artık setup_bun.js aracılığıyla bun’u (bir JavaScript çalışma zamanı) yüklüyor ve ardından gerçek kötü amaçlı yazılım yükünü bun_environment.js aracılığıyla yürütüyor.

Saldırganlar artık sabit kodlanmış depo adları kullanmak yerine rastgele depo tanımlayıcıları oluşturarak ilişkilendirme ve algılamayı karmaşık hale getiriyor.

Kritik olarak, saldırı kapsamı önemli ölçüde genişledi. Shai-Hulud, önceki kampanyalarda 20 olan bulaşma başına artık 100 npm’ye kadar paket hedefliyor.

Savunmacılar ayrıca, ele geçirilen bazı paketlerin hazırlama kodu içerdiğini ancak solucan yükünün tamamının bulunmadığını keşfetti; bu da, saldırganların bazı durumlarda sınırlı etkiye sahip olabilecek operasyonel hatalarını akla getiriyor.

Saldırı, AsyncAPI (36 paket), PostHog (çok sayıda analiz paketi), Zapier (çoklu SDK ve eklenti bileşenleri), Postman (toplama ve yardımcı program paketleri), ENS (Ethereum Ad Hizmeti paketleri) ve sayısız küçük kuruluş dahil olmak üzere büyük teknoloji kuruluşlarının paketlerini tehlikeye attı.

AsyncAPI ekibi, saldırganların CLI depolarında kötü amaçlı bir dal bile oluşturduklarını doğruladı ve bu da onların GitHub kimlik bilgilerini doğrudan tehlikeye atmış olabileceklerini öne sürdü.

Etkilenen 132 milyon indirmeyle, potansiyel patlama yarıçapı binlerce kuruluşa yayılıyor ve bunların çoğu, sistemlerinin zaten solucanı içerdiğinden habersiz.

NPM topluluğunun güvenlik açığı kısmen, geliştiricilerin tüm geçişli paketleri nadiren denetleyecek kadar derin bağımlılık zincirlerinden kaynaklanmaktadır.

Yetersiz gizli yönetim uygulamalarıyla birleştiğinde tedarik zinciri saldırıları yıkıcı derecede etkili olmaya devam ediyor.

Kuruluşlar, paket kurulumunun artık yalnızca idari bir süreç olmadığının farkına varmalıdır; aktif tehdit izleme ve kimlik bilgileri koruması gerektiren kritik bir güvenlik olayıdır.

Anında Güncellemeler Almak ve GBH’yi Google’da Tercih Edilen Kaynak olarak ayarlamak için bizi Google Haberler, LinkedIn ve X’te takip edin.