Açık kaynaklı bir araştırma yardımcı programı olan SetupHiJack, Windows yükleyicisi ve güncelleme mekanizmalarında yarış koşullarını ve güvensiz dosya işlemesini hedefleyerek kırmızı ekip ve güvenlik araştırmaları için güçlü bir yöntem olarak ortaya çıkmıştır.

%Temp %, %AppData %ve %UserProfile %\ indirme gibi dünya tarafından üretilen dizinleri yok ederek, araç yükleyiciyi, yüksek ayrıcalıklarla yürütülmeden önce, tam sistem veya yönetici uzlaşmasını etkinleştirmeden önce yükleyiciyi keser.

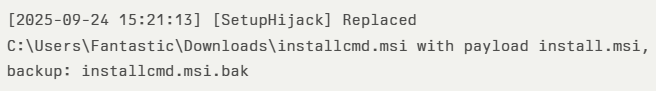

SetupHiJack, .Exe, .msi ve .bat uzantılı yeni veya değiştirilmiş yükleyici dosyaları için belirli dizinleri sürekli olarak tarar. Bir hedef dosya göründüğünde, araç onu kullanıcı tarafından sağlanan bir yükle değiştirir ve isteğe bağlı olarak orijinal dosyayı .bak yedekleme olarak korur.

Ayrıcalıklı işlem, bütünlük kontrollerini gerçekleştirmeden önce ikame edilmiş yükü yürütürse, saldırganın kodu yükseltilmiş haklar altında çalışır.

Dosya sistemi bildirim tabanlı yöntemlerden farklı olarak, SetupHiJack yarış penceresi sürelerini en aza indirmek için yüksek frekanslı yoklamaya dayanır.

Setuphijack yarış koşullarından yararlanır

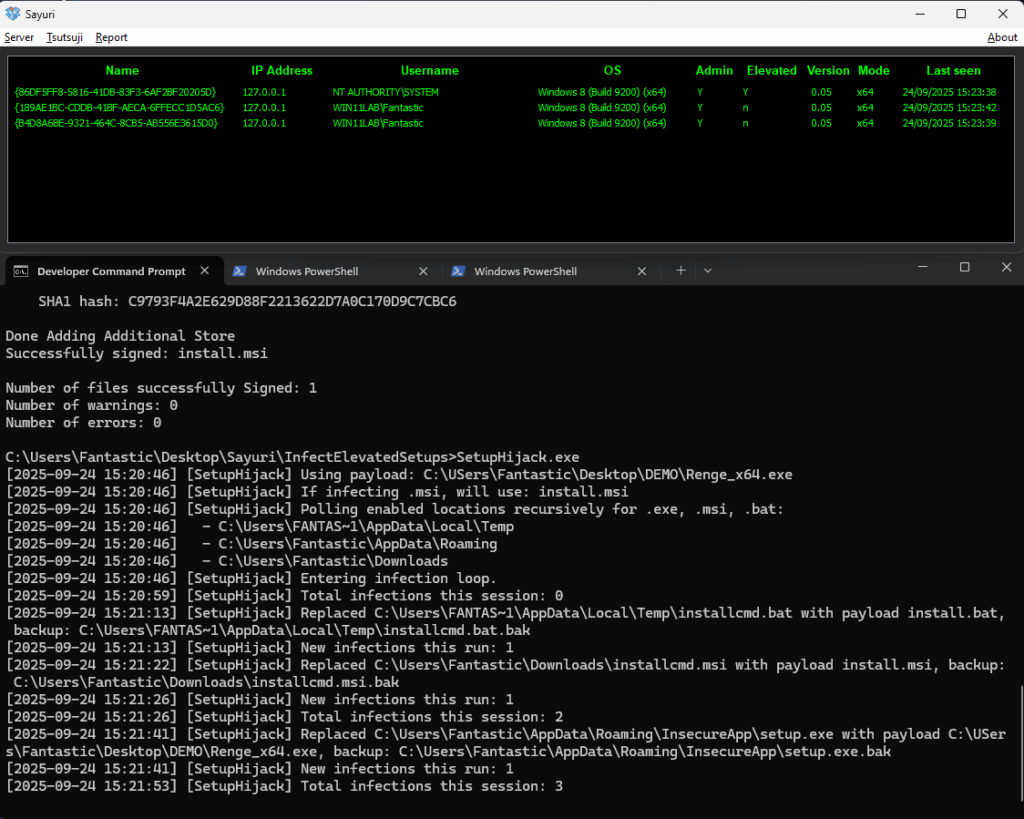

Hacker House, çerçevenin ayrıca SignToolex.exe ve SignToolexHook.dll kullanarak bir hacklenmiş imzalama işlemini entegre ederek Authenticode kod imzalama ve yükleyici güven modellerini de altüst ettiğini ve yüklerin geçerli sertifikalar taşımasına ve zaman damgaları vermesine izin verdiğini belirtti.

Bu yaklaşım, birçok yükleyici ve işletim sistemi koruması tarafından kullanılan dijital imza doğrulamalarını atlama olasılığını arttırır.

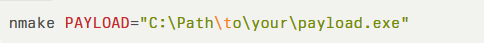

Araç oluşturmak Microsoft’un Yapı Yardımcı Programları ile basittir:

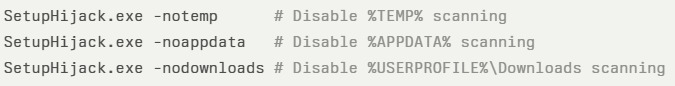

Varsayılan yürütme ortak damla konumlarını tarar, setuphijack.exe. Bayraklar tarama hedeflerinin ince ayarını sağlar:

Ek modlar şunları içerir:

- temiz: Etkin dizinler arasında .Bak yedeklemeleri geri yükler.

- ayrıntılı: Başarılı yük ikameleri de dahil olmak üzere tüm işlemleri günlüğe kaydeder.

Çok kullanıcı sistemlerinde uzaktan artış için SetupHiJack, bir yönetim yükleyici işlemi başlatılana kadar duran, tehlikeye atılan bir kullanıcı hesabı altında Shadow.exe gibi araçların yanında çalışabilir.

Uygulamada, güvenlik araştırmacıları, % appdata % ‘lık güncelleme ikili ikili olarak bulunan güncellemenin özel bir implant enjekte etmek için kaçırıldığı Zoom (sürüm 6.6.1) gibi popüler uygulamaların başarılı enfeksiyonlarını gözlemlemiştir.

Gösteri çalışmaları sırasında, setuphijack çıkış günlükleri ayrıntılı enfeksiyon olaylarını gösterir:

Güvenlik etkileri

SetupHiJack yalnızca yetkili test ve araştırma için tasarlanmış olsa da, dünyaya uygun dizinlerde dosyalara güvenen birçok Windows yükleyici işlemlerinde kritik bir zayıflığın altını çizmektedir.

Kuruluşlar, daha katı dosya bırakma konumlarını zorlamalı, sağlam bütünlük kontrolleri uygulamalı ve yaratma süresi/kullanım süresi (Toctou) saldırılarını önlemek için güvenli kodlama uygulamalarından yararlanmalıdır.

Ayrıca, donanım korumalı sertifikalarla yükleyicileri imzalamak ve çalışma zamanı imza doğrulamaları gerçekleştirmek bu sömürü sınıfını azaltabilir.

Tedarik zinciri ve yükleyici güvenliği giderek daha fazla hedeflendikçe, SetupHiJack gibi araçlar hem bir uyarı hem de gelişmiş yarış koşullarına karşı dağıtım iş akışlarını sertleştirmek için bir fırsat olarak hizmet ediyor.

Günlük siber güvenlik güncellemeleri için bizi Google News, LinkedIn ve X’te takip edin. Hikayelerinizi öne çıkarmak için bizimle iletişime geçin.