Şerit implantını yerleştirmek için silahlı LNK dosyalarını kullanan, Alman kuruluşlarını hedef alan karmaşık bir siber saldırı kampanyası ortaya çıkarıldı.

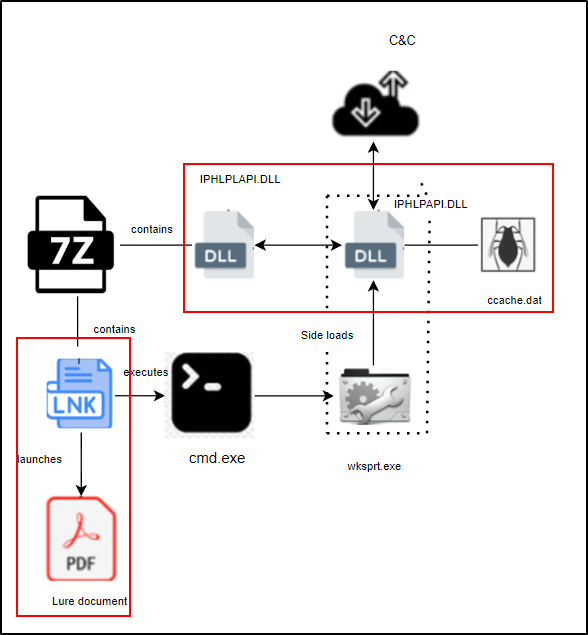

Saldırı, muhtemelen hedef odaklı kimlik avı e-postaları yoluyla dağıtılan “Homeoffice-Vereinbarung-2025.7z” adlı aldatıcı bir arşiv dosyasıyla başlıyor.

Arşiv çıkarıldığında, PDF belgesi olarak gizlenen bir kısayol (.LNK) dosyasını ortaya çıkarıyor ve enfeksiyon zincirini başlatmak için kullanıcının güvenini suistimal ediyor.

Cyble’daki siber güvenlik araştırmacıları, sistemleri tehlikeye atmak ve hassas verileri sızdırmak için gelişmiş kaçırma teknikleri kullanan, devam eden bu tehdidi tespit etti.

LNK dosyası yürütüldükten sonra bir dizi gizli eylemi tetikler:

- İki bileşeni çıkarır: base64 kodlu bir yürütülebilir dosya ve bir tuzak PDF.

- .NET’in Confuser’ı kullanılarak karartılan yürütülebilir dosya, kalıcı olması için başlangıç klasörüne yerleştirilir.

- Meşru bir Windows yürütülebilir dosyası olan wksprt.exe, %localappdata% konumunda yeni oluşturulan bir “Intel” dizinine kopyalanır.

Investigate Real-World Malicious Links & Phishing Attacks With Threat Intelligence Lookup - Try for Free

Teknik Analiz

Kötü amaçlı veri, tespit edilmekten kaçınmak için karmaşık teknikler kullanır: –

- DLL Yan Yüklemesi: Meşru wksprt.exe, IPHLPAPI.dll adlı kötü amaçlı bir DLL yükler.

- DLL Proxying: Kötü amaçlı DLL, işlev çağrılarını yeniden adlandırılmış meşru bir DLL’ye (IPHLPLAPI.dll) ileterek, kötü amaçlı kod çalıştırırken normal uygulama davranışını korur.

.webp)

Saldırı, nihai yükünü dağıtmak için birden fazla aşamadan yararlanır: –

- Kötü amaçlı DLL, şifrelenmiş bir “ccache.dat” dosyasındaki kabuk kodunu okur ve şifresini çözer.

- Bu kabuk kodu, disk tabanlı algılama yöntemlerini atlayarak doğrudan belleğe yüklenir.

- Şifresi çözülen içerik, açık kaynaklı bir komuta ve kontrol (C2) çerçevesi olan Sliver implantını ortaya çıkarıyor.

Aktif hale geldiğinde Sliver implant, C2 sunucularıyla iletişim kurar: –

- hxxp://www.technikzwerg[.]de/auth/auth/authenticate/samples.html

- hxxp://www.technikzwerg[.]de/auth/auth/authenticate/samples.php

İmplant, güvenli iletişim için Karşılıklı TLS (mTLS) kullanır ve tespit etmeyi daha da zorlaştırır. SSL bağlantıları için genellikle DNS istekleri için ayrılmış olan hedef bağlantı noktası 53’ü kullandığı gözlemlenmiştir.

Sliver’ın yetenekleri arasında dinamik kod oluşturma, derleme zamanı gizleme ve hem aşamalı hem de aşamasız yükler için destek yer alıyor.

Bu çok yönlülük, saldırganların veri hırsızlığı ve sistemin daha fazla tehlikeye atılması da dahil olmak üzere çeşitli kötü amaçlı faaliyetler yürütmesine olanak tanır.

Bağlantısı belirsizliğini korusa da saldırının karmaşıklığı ve Alman varlıklarını hedef alması, iyi kaynaklara sahip bir tehdit aktörünün varlığına işaret ediyor.

Daha önce APT gruplarıyla ilişkilendirilen Sliver’ın kullanımı, gelişmiş kalıcı tehditler arasındaki araçlarda potansiyel bir değişime işaret ediyor.

Bu tehdide karşı savunma yapmak için kuruluşların şunları yapması gerekir: –

- Kötü amaçlı ekleri önlemek için güçlü e-posta filtreleme sistemleri uygulayın.

- Yetkisiz LNK dosyasının yürütülmesini engellemek için uygulama beyaz listesini kullanın.

- DLL yan yüklemesini ve kabuk kodu eklemeyi tanımlamak için Uç Nokta Algılama ve Yanıt (EDR) çözümlerini dağıtın.

- Anormal ağ etkinliklerini, özellikle de standart olmayan bağlantı noktalarındaki beklenmeyen giden bağlantıları izleyin.

Jenkins & Jira’yı Kullanarak Uygulama Güvenliğini CI/CD İş Akışlarınıza Entegre Etme -> Ücretsiz Web Semineri